Der Begriff „Cloud-Computing“ wird heutzutage oft verwendet. Aber was bedeutet er wirklich? Hinter dem Schlagwort stehen echte Technologien, wie Infrastructure-as-a-Service (IaaS), die skalierbare On-Demand-Berechnung, Speicherung und Networking bereitstellen.

Die Migration in die Cloud ist jedoch wie der Umzug Ihrer Organisation in einen unendlich skalierbaren, aber unsichtbaren Büroturm. 75% der Unternehmen geben an, dass über 40% ihrer in der Cloud gespeicherten Daten sensibel sind. Die Vernachlässigung der Sicherheit lässt viele Unternehmensinformationen Bedrohungen ausgesetzt, wie unbefugten Zugriff, Exploits und Nichteinhaltung.

Die gute Nachricht ist, dass „die Cloud“ zwar flüchtig erscheint, aber mit den richtigen Grundlagen und bewährten Methoden, können Sie IaaS-Umgebungen effektiv sichern.

In diesem Leitfaden teilen wir 12 wesentliche Tipps, um die Sicherheit auf Ihren unverwalteten Cloud-Servern, VMs, Containern, Speicher und Diensten zu sichern und vom schnellen Wachstum zu profitieren, das Cloud-Umgebungen bieten. Lassen Sie uns anfangen.

1. Root-Passwort-Anmeldungen nicht zulassen

Eine der häufigsten Methoden, die Angreifer verwenden, um unbefugten Zugang zu Servern zu erlangen, besteht darin, schwache Passwörter für hochprivilegierte Konten wie Root oder Administrator durch Brute-Force-Angriffe zu knacken.

Um zu verstehen warum, stellen Sie sich vor, Sie wären ein bösartiger Hacker. Wenn Ihr Ziel darin besteht, in ein System einzudringen und Zugang zu sensiblen Daten zu erhalten, würden Sie wahrscheinlich damit beginnen, das Root-Passwort mit Brute-Force anzugreifen (wiederholt verschiedene Passwörter ausprobieren, bis das richtige gefunden wird). Wenn der Versuch erfolgreich ist, erhalten Sie Zugang zum Root-Konto, das die höchste Systemberechtigungsstufe bietet und die vollständige Kontrolle über den Server ermöglicht.

Das Problem bei Brute-Force-Angriffen ist folgendes: Schwache Passwörter können mit den richtigen Werkzeugen leicht geknackt werden – und selbst starke Passwörter können von einem geduldigen, entschlossenen Hacker geknackt werden.

Was wäre, wenn Sie die passwortbasierte Root-Anmeldung vollständig deaktivieren und stattdessen auf eine SSH-Schlüssel-basierte Authentifizierung vertrauen?

SSH

Secure Shell Protocol (SSH) ist ein kryptografisches Netzwerkprotokoll zur sicheren Ausführung von Diensten über ein unsicheres Netzwerk. Es wird hauptsächlich für Befehlszeilenausführungen und Remote-Logins verwendet.

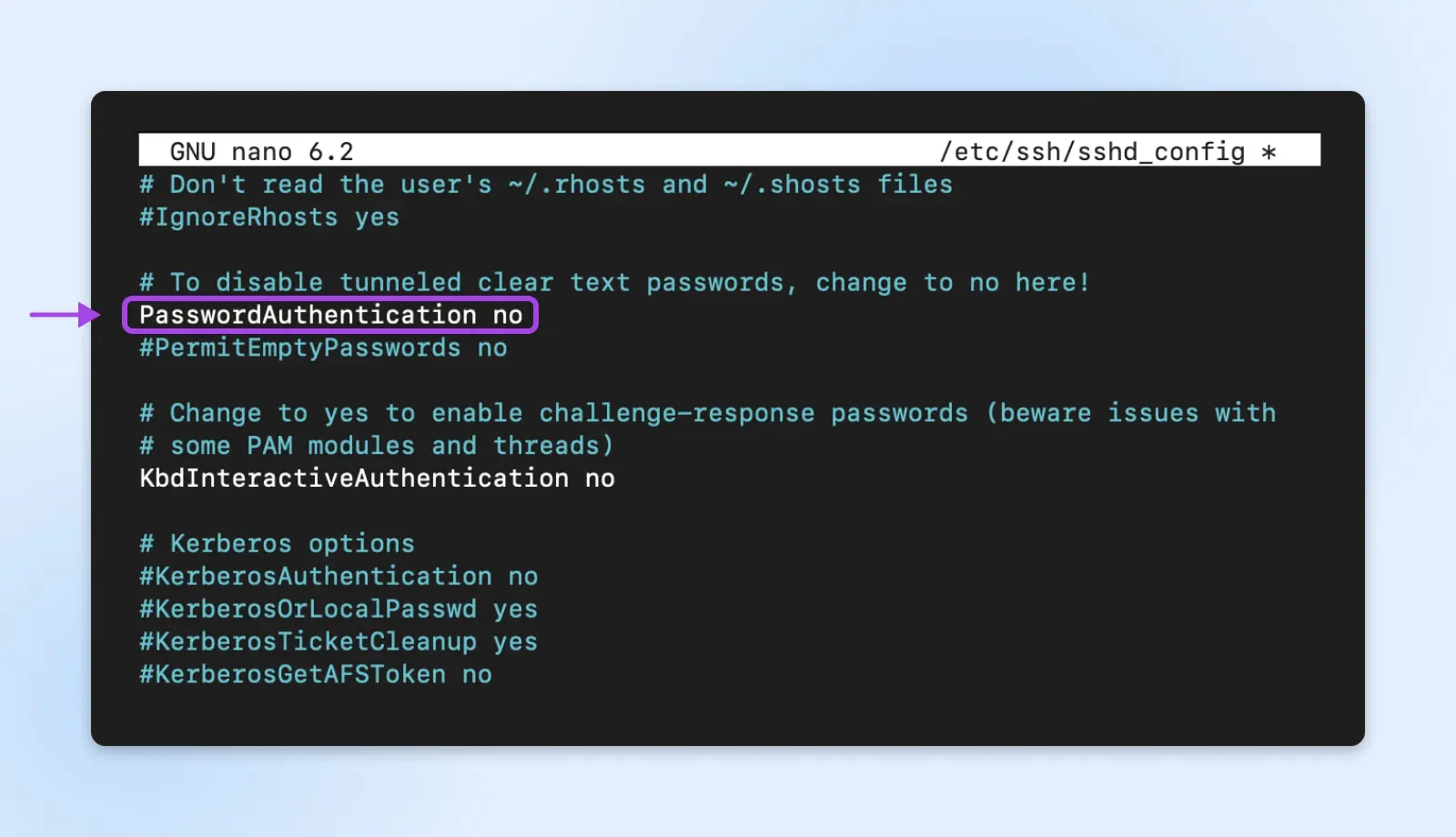

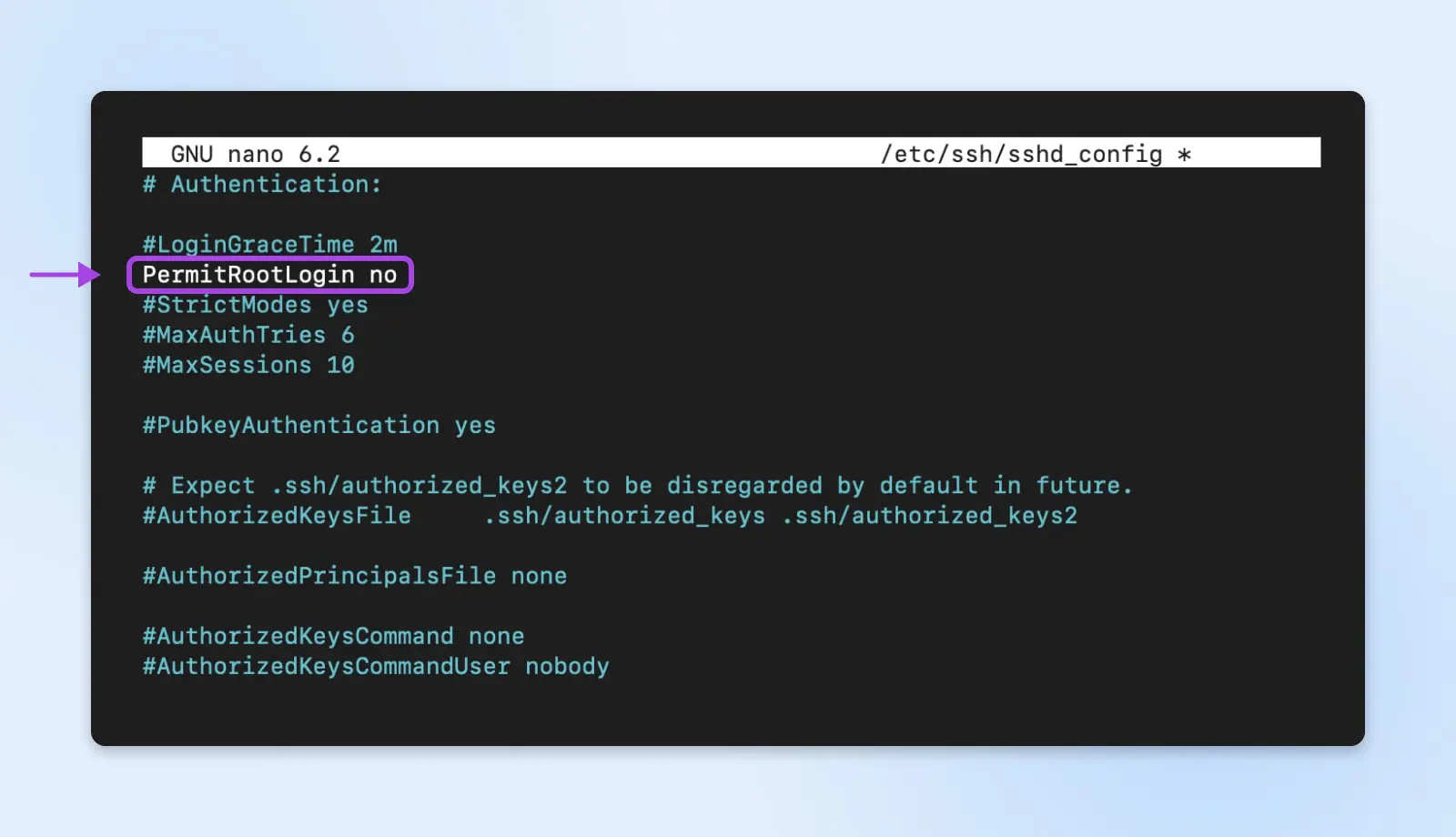

Mehr lesenDiese Konfiguration kann in der /etc/ssh/sshd_config Datei auf Ihrem Linux-Server gefunden werden.

Dies ist ein ausgezeichneter Schritt in die richtige Richtung. SSH keys verwenden asymmetrische Verschlüsselung, was bedeutet, dass ein privates und öffentliches Schlüsselpaar – anstelle eines Passworts – zur Authentifizierung von Anmeldeversuchen verwendet wird.

Sie können einen Schritt weitergehen und das Root-Login über SSH deaktivieren, um zu verhindern, dass Versuche unternommen werden, Root mit Brute-Force zu knacken. Dies kann erreicht werden, indem Sie PermitRootLogin in derselben Datei auf no setzen.

Der private Schlüssel, wie der Name schon sagt, wird vom autorisierten Benutzer privat gehalten und auf dessen Computer gespeichert. Der entsprechende öffentliche Schlüssel wird dann auf dem Server gespeichert, der mit dem Konto dieses Benutzers verknüpft ist.

Während des Anmeldevorgangs verwenden die Schlüssel kryptografische Methoden, um die autorisierte Verbindung zu validieren, ohne den eigentlichen privaten Schlüssel preiszugeben. Diese Methode schützt effektiv gegen Brute-Force-Angriffe, da das Login nicht durch bloßes Raten von Passwörtern kompromittiert werden kann.

2. Automatische Sicherheits-Upgrades aktivieren

Alle Software enthält Schwachstellen: einige bekannt und einige noch unentdeckt.

Angreifer untersuchen ständig Programme auf neue Fehler, die es ihnen ermöglichen, Zugang und Kontrolle zu erlangen. Wenn Schwachstellen gefunden und von den Softwareanbietern behoben werden, veröffentlichen sie Sicherheitsupdates.

Wenn Sie Systeme manuell aktualisieren, können Hacker die Gelegenheit nutzen, während Ihre Systeme noch anfällig sind, und Zugang erlangen. Aber mit automatischen Upgrades können Sie diesen Stress hinter sich lassen.

Zum Beispiel, wenn eine Schwachstelle in einer Programmierbibliothek entdeckt wird, die von Ihrer Cloud-Datenbanksoftware verwendet wird (z.B., SQLite), könnten Hacker davon bald erfahren und Angriffe starten. Aber wenn Ihre Datenbankserver so eingerichtet sind, dass sie Sicherheitsupdates automatisch installieren, sobald sie veröffentlicht werden, wird das Update heruntergeladen und angewendet, um das Problem zu beheben, bevor ein Kompromiss entsteht.

Außerdem kann der Prozess der automatischen Upgrades so angepasst werden, dass Sicherheitspatches nur nach angemessener Prüfung nach einem festgelegten Zeitplan angewendet werden. Für mission-kritische Systeme können Sie sich dafür entscheiden, Updates zuerst zu testen und zu prüfen, bevor sie weitläufig eingesetzt werden. Automation nimmt die Last manueller Eingriffe, hält aber dennoch Ihren Cloud-Zugang sicher.

3. Installieren und konfigurieren Sie Fail2ban

Brute-Force-Angriffe kommen in vielen Formen vor und zielen auf verschiedene Netzwerkdienste ab. Neben dem Missbrauch von Anmeldungen wie SSH müssen wir auch Webanwendungen, E-Mail-Server, Datenbanken und mehr berücksichtigen, die anfällig für Passwortratenversuche sein könnten.

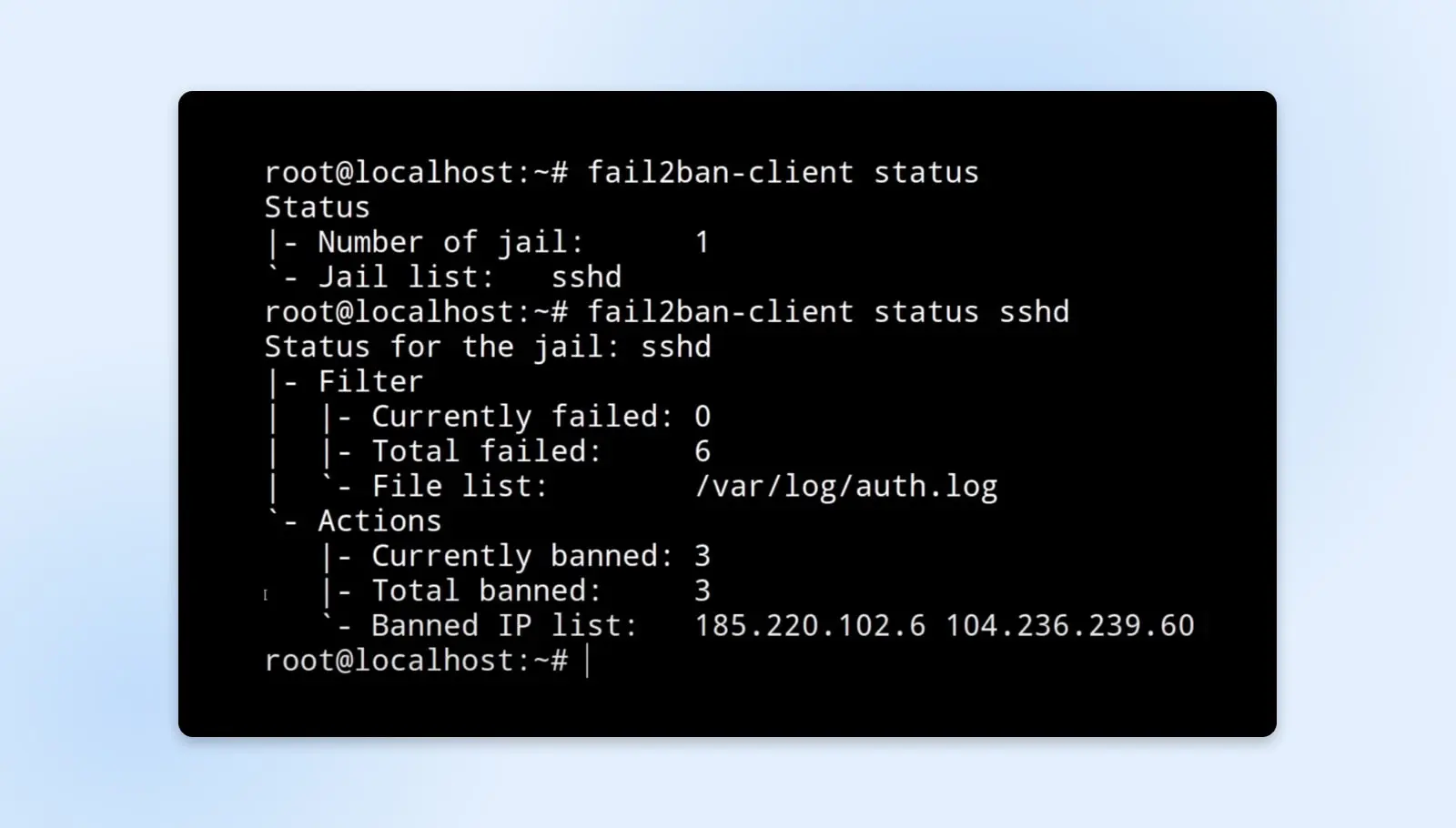

Hier sind Eindringlingsschutztools wie Fail2ban sehr nützlich.

Fail2ban funktioniert, indem es kontinuierlich Protokolldateien überwacht, die von Netzwerkdiensten generiert werden, und diese auf Anzeichen wiederholter fehlgeschlagener Zugriffsversuche hin analysiert, die auf automatisiertes Brute-Forcing hinweisen. Wenn die fehlgeschlagenen Versuche einen konfigurierbaren Schwellenwert überschreiten, aktualisiert Fail2ban automatisch die Firewall-Regeln des Systems, um die verantwortliche Quell-IP-Adresse zu blockieren und weitere Missbräuche dieses Dienstes zu verhindern.

Um dies in Perspektive zu setzen, betrachte Folgendes:

Alice konfiguriert Fail2ban auf ihrem Webserver, um Authentifizierungsfehlerprotokolle zu überwachen. Wenn eine IP innerhalb von zwei Minuten fünf fehlgeschlagene Anmeldeversuche an der Admin-Konsole macht, was auf einen potenziellen Angriff hindeutet, wird Fail2ban diese IP automatisch blockieren, sodass sie für 10 Minuten keinen Zugriff auf die Webanwendung hat. Dies schützt die Verfügbarkeit der App für legitime Benutzer und schreckt bösartige Akteure ab.

Die temporären IP-Sperren können dabei helfen, Angreifer zu verlangsamen, die aktiv versuchen, Anmeldedaten zu erraten oder Schwachstellen zu finden. Fail2ban ist ebenfalls hochgradig anpassbar – Sie können die überwachten Dienste, Schwellenwerte vor der Sperrung, Dauer der Sperren, Protokollierungsparameter und mehr feinjustieren. Diese Flexibilität ermöglicht es, das Tool umfangreich einzusetzen, um sich gegen Brute-Force-Risiken bei den meisten Cloud-Workloads zu schützen.

4. Cloud-Sicherheitsgruppen als Firewalls konfigurieren

Während Werkzeuge wie Fail2ban auf der Ebene einzelner Server arbeiten, um vor Angriffen zu schützen, müssen wir auch den Schutz von Cloud-Ressourcen auf der Netzwerkebene in Betracht ziehen. Cloud-Plattformen bei DreamHost sind vorkonfiguriert, um sicher zu sein.

Zusätzlich dazu bietet Ihnen DreamHost eine konfigurierbare virtuelle Firewall, damit Sie entscheiden können, welcher Verkehr abgesehen von den Standardeinstellungen akzeptiert oder abgelehnt wird.

Zum Beispiel benötigen Webserver normalerweise nur eingehende HTTP- und HTTPS-Verbindungen über die Ports 80 und 443. Daher würde die diesen Hosts zugewiesene Sicherheitsgruppe so konfiguriert, dass alle anderen Protokolle und Portkombinationen mit Regeln zum standardmäßigen Verweigern blockiert werden. Ähnlich würde der ausgehende Verkehr auf das absolut Notwendige für diese Funktion eingeschränkt.

Sorgfältige Konfiguration von Sicherheitsgruppen fungiert als erste Verteidigungslinie und erlaubt nur autorisierten Ein- und Ausgangsverkehr, um Ihre Cloud-Server und -Dienste gemäß den besten Praktiken des geringstmöglichen Zugriffs zu erreichen.

5. Implementierung eines Intrusion-Detection-Systems in Betracht ziehen

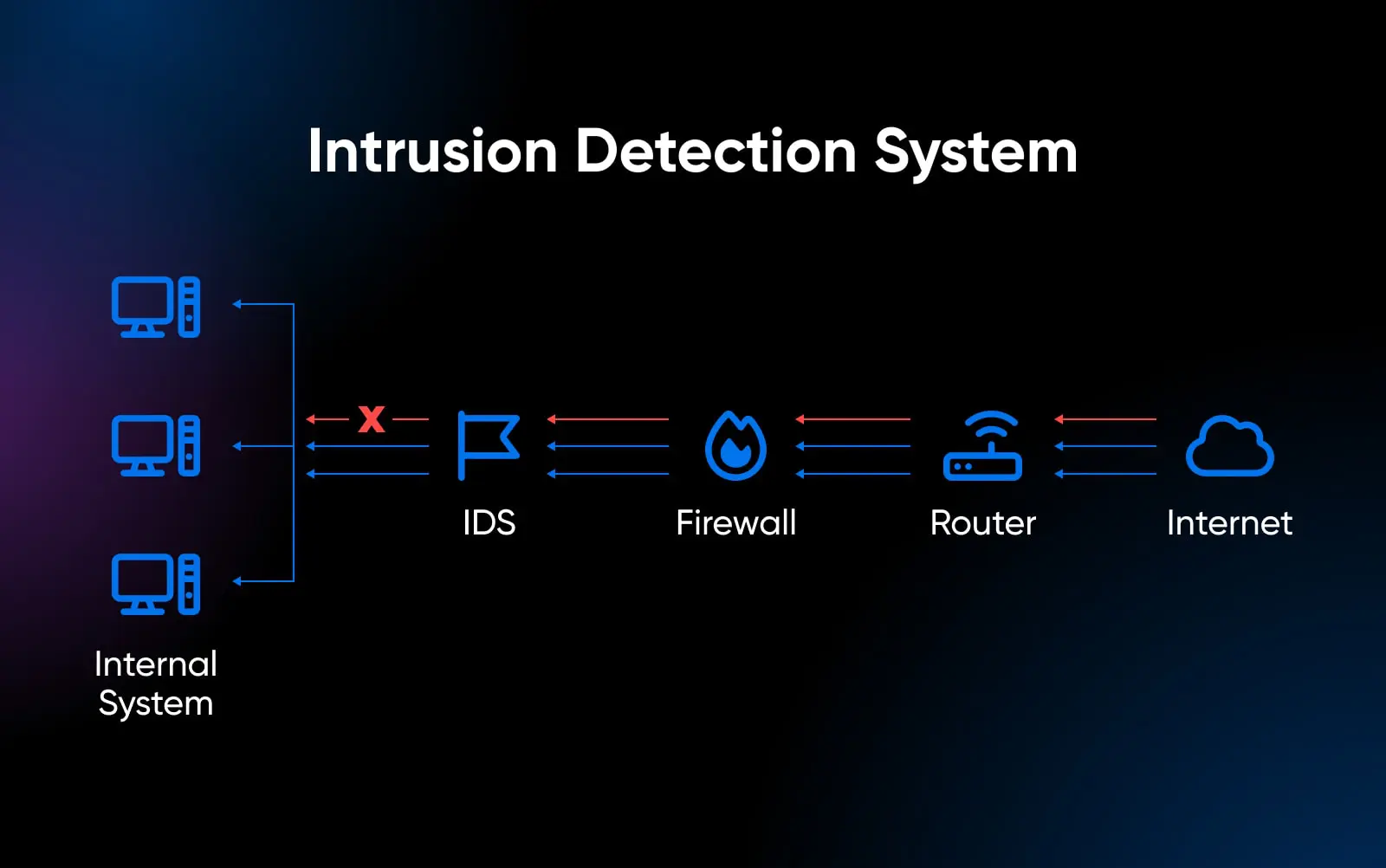

Obwohl wir Maßnahmen besprochen haben, um unbefugte Zugriffsversuche proaktiv zu blockieren und die Ausnutzung bekannter Schwachstellen zu verhindern, können geschickte Angreifer immer noch Wege finden, die Verteidigung durch noch unbekannte Mängel zu durchbrechen.

In diesen Fällen ist eine möglichst frühe Erkennung entscheidend.

Hier kann ein Intrusion Detection System (IDS) einen immensen Wert bieten — es überwacht kontinuierlich Systeme auf verdächtige Aktivitäten, die auf einen Einbruch hinweisen. IDS-Lösungen gibt es in zwei Hauptformen:

- Network IDS (NIDS): Analysiert Netzwerkpakete auf bösartige Inhalte wie Viren oder bekannte Angriffsmuster. Wird oft verwendet, um die Ausbreitung von Malware und auf Netzwerke fokussierte Hacking-Versuche zu erkennen.

- Host IDS (HIDS): Überwacht Aktivitäten, Konfigurationen und Protokolle auf einem einzelnen Server. Prüft auf Anzeichen von Manipulationen, unbefugten Änderungen oder Integritätsverletzungen.

„Um Brute-Force-Angriffe zu verhindern, sollten Multi-Faktor-Authentifizierung, sichere Sitzungsrichtlinien, Ratenbegrenzung, automatische Zeitabläufe und ein gut ausgearbeitetes Eindringungserkennungssystem (IDS) implementiert werden. Ebenfalls sollten die Verwendung von sicheren und zufälligen Sitzungsidentifikatoren, das Speichern von Sitzungsdaten an sicheren Orten wie HttpOnly und Secure Cookies sowie die Implementierung von Mechanismen zum Erkennen und Verhindern von unbefugtem Sitzungszugriff einbezogen werden.“

— Jesse Befus, Geschäftsführer, Unternehmensidentität & Zugangsverwaltung bei ATB Financial

Ein beliebtes Beispiel, das für Linux-Umgebungen verwendet wird, ist Tripwire. Es pflegt eine umfangreiche Basisdatenbank von Dateiattributen wie Berechtigungen, Hashes, Metadaten, Registrierungseinträgen und mehr für den Host. In periodischen Abständen vergleicht es den aktuellen Zustand mit dieser Basislinie, um auf nicht autorisierte Änderungen zu prüfen, die auf Unregelmäßigkeiten hinweisen könnten.

Zum Beispiel nutzt ein Angreifer eine Schwachstelle aus, um Shell-Zugriff auf einen der Webserver zu erhalten. Er versucht, Website-Dateien durch eine bösartige Version zu ersetzen, die Kundenzahlungsdaten stiehlt. Sobald diese Änderung vorgenommen wird, erkennt Tripwire die Änderung während seiner nächsten geplanten Integritätsprüfung. Es alarmiert den Administrator über die unerwartete Webroot-Modifikation und ermöglicht es ihnen, den Einbruch zu untersuchen, bevor größere Schäden entstehen.

Ohne Tripwire hätte ein solcher Angriff unbemerkt bleiben können, was dem Angreifer erlaubt hätte, über einen längeren Zeitraum heimlich Kundendaten zu sammeln. Eine schnell erkannte Eindringung ist eine schnell eingedämmte Eindringung!

Wie man sagt, „Vorbeugung ist ideal, aber Erkennung ist ein Muss,“ und genau dort bieten Cloud-IDS-Lösungen einen immensen Wert, um Ihre Daten sicher zu halten.

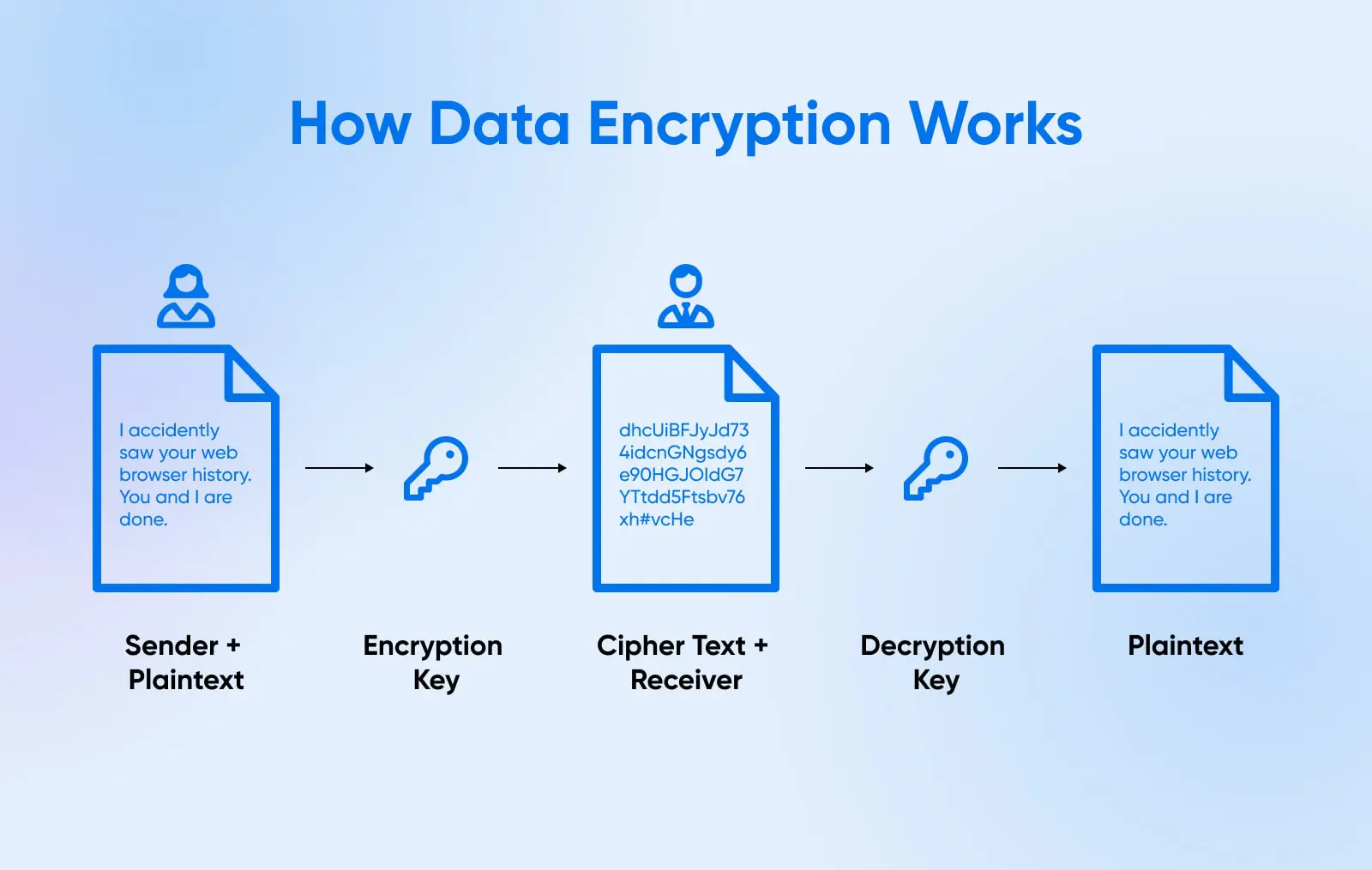

6. Umfangreiche Nutzung der Datenverschlüsselung

Bisher haben wir mehrere Sicherheitsebenen mit dem Ziel diskutiert, unbefugten Zugriff auf Ihre Cloud-Server zu verhindern. Ein grundlegendes Prinzip der Datensicherheit ist jedoch, dass Prävention fehlschlagen kann, aber Verschlüsselung als letzte Verteidigungslinie dient.

Auch wenn alle anderen Sicherheitsmaßnahmen umgangen werden und Cloud-Server erfolgreich angegriffen werden, stellt die Verschlüsselung sicher, dass gespeicherte Daten wie SQLite-Datenbanken, Archive und Dateifreigaben geschützt bleiben und für Angreifer unbrauchbar sind. Dies gilt auch für Daten während der Übertragung, die bei der Übermittlung über Netzwerke verschlüsselt werden sollten.

Verschlüsselung lässt sich grob in zwei Kategorien einteilen:

- Asymmetrisch: Verwendet ein öffentliches/privates Schlüsselpaar, bei dem alles, was mit dem öffentlichen Schlüssel verschlüsselt wird, nur über den zugehörigen privaten Schlüssel zugänglich ist und umgekehrt. Wird in der Regel für sichere Verbindungen verwendet.

- Symmetrisch: Ein gemeinsamer geheimer Schlüssel wird verwendet, um Daten zu verschlüsseln und zu entschlüsseln. Wird für effiziente Bulk-Verschlüsselung von Daten im Ruhezustand verwendet, da derselbe Schlüssel verschlüsselt/entschlüsselt.

Wenn alle anderen Verteidigungen scheitern, vereiteln verschlüsselte Daten die Ziele des Angreifers. Was bringt es, einen Cloud-Datenbankserver zu durchbrechen, wenn alle Datensätze ohne den Entschlüsselungsschlüssel Kauderwelsch sind?

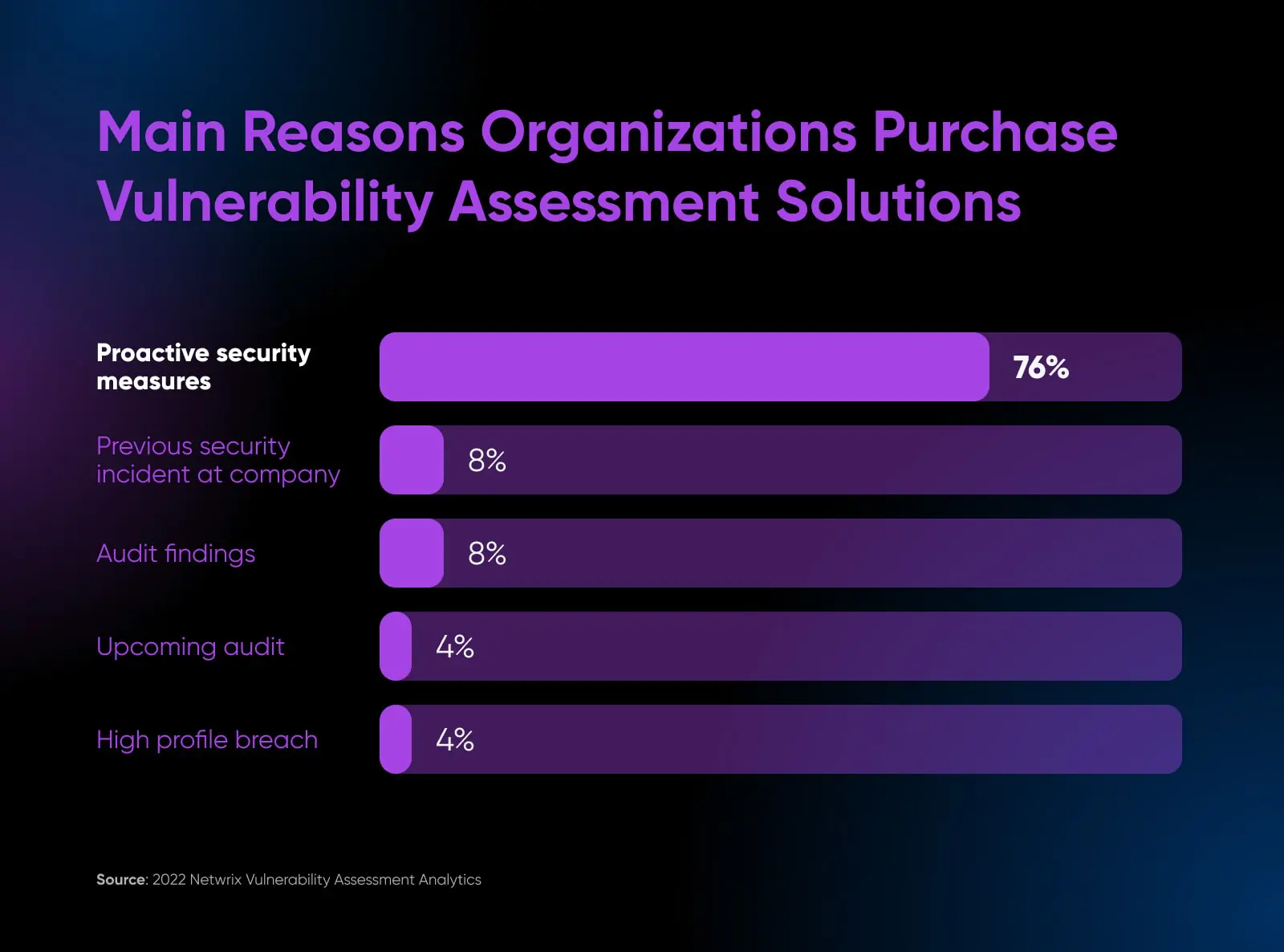

7. Regelmäßige Sicherheitsaudits planen

Wir haben nun verschiedene präventive und detektive Kontrollen behandelt, um die Cloud-Infrastruktur und ruhende Daten zu sichern. Eine übergeordnete Praxis, die alle miteinander verbindet, sind jedoch routinemäßige Sicherheitsaudits.

76% der befragten Unternehmen folgen einem regelmäßigen Sicherheitsauditprotokoll, um proaktiv Sicherheitsprobleme anzugehen.

Audits erfüllen mehrere unschätzbare Zwecke:

- Überprüfen Sie, ob die Steuerungen wie vorgesehen ordnungsgemäß implementiert sind.

- Identifizieren Sie, ob Mängel oder Lücken Verbesserungen benötigen.

- Quantifizieren und priorisieren Sie verbleibende Risikoexpositionen.

- Aufdecken von unbekannten Schwachstellen, die sonst nicht sichtbar wären.

- Liefern Sie eine aktualisierte Momentaufnahme der aktuellen Sicherheitslage.

Grundsätzlich zeigen Audits, ob Ihre dokumentierten Cloud-Praktiken die Realität genau widerspiegeln.

Sie können informelle Selbstbedienungsaudits als Teil der täglichen Verwaltung durchführen oder umfassende formelle Bewertungen jährlich planen, je nach Reife des Programms.

Betrachten Sie diese routinemäßigen Cloud-Sicherheitsprüfungen als notwendige „Gesundheitsprüfungen“, die Risikobereiche finden und erfolgreiche Praktiken validieren, sodass korrigierende Maßnahmen ergriffen werden können, bevor etwas schief geht.

8. Identitäts- und Zugriffsmanagement implementieren

Nachdem wir die direkt in der Cloud-Infrastruktur implementierten Schutzmaßnahmen besprochen haben, ist der nächste logische Schritt das Verwalten des administrativen Zugangs.

Ohne Identitäts- und Zugriffsmanagement (IAM), das als Cloud-Wächter fungiert, würden Angreifer einfach Benutzerdaten als nächstes Ziel wählen, um Infrastrukturabwehrmaßnahmen durch legitime Zugangskanäle zu umgehen.

Deshalb wird ein robustes IAM-Programm zur Grundlage dafür, wer Zugang zu Cloud-Umgebungen und Daten innerhalb vorgeschriebener Berechtigungen erhalten kann — wobei nur wesentliche Privilegien gewährt werden.

Einige der wichtigsten Komponenten eines IAM umfassen:

- Zentrale Verzeichnisdienste: Verwalten Sie Benutzerkonten und Rollen in einem zentralen Verzeichnis wie Active Directory mit Single-Sign-On im Gegensatz zu lokalen Servern. Durchsetzung der Zugriffsrevokation, Passwortrichtlinien und Konsolidierung.

- Prinzip der geringsten Rechte: Benutzer werden Rollen und Gruppen zugeordnet, die der kleinsten Untergruppe von Systemen und Berechtigungen entsprechen, die für die Funktion benötigt werden, im Gegensatz zu generellem Zugriff. Minimiert den Expositionsblast-Radius, falls Konten kompromittiert werden.

- Starke Authentifizierung: Passwörter werden mit Multi-Faktor-Authentifizierung ergänzt, um auf Cloud-Admin-Konsolen und Infrastruktur zuzugreifen. Reduziert die Anfälligkeit für Brute-Force-Angriffe, indem zusätzliche Faktoren wie Token oder Biometrie bei der Authentifizierung von Sitzungen erforderlich sind.

- Berechtigungsmanagement: Zugriffsvergaben und -erhöhungen werden nachverfolgt und bieten Einblick in Berechtigungen. Automatisierte Zugriffsprüfungen in Kombination mit routinemäßigen Berechtigungsberichten, um unnötige Zuweisungen im Laufe der Zeit zu reduzieren.

- Prüfprotokolle: Aktivitätsprotokollierung mit Werkzeugen wie CloudTrail, die Admin-Aktionen im gesamten Cloud-Bereich aufzeichnen. Kritisch für die Untersuchung von Vorfällen, Compliance und Aufdeckung riskanter Insider-Aktionen.

- API/Token: Code-basierter Cloud-Zugriff über API und Werkzeuge basiert auf kurzlebigen generierten Token. Fügt Schutzmaßnahmen im Vergleich zu nur benutzerbasierten interaktiven Logins hinzu.

Ein robustes IAM ist entscheidend für die Sicherheit von Cloud-Systemen, da es festlegt, wer trotz Sicherheitsmaßnahmen in der Infrastruktur in Cloud-Umgebungen eindringen kann. Ein falsches IAM kann alle Ihre Sicherheitsmaßnahmen verwundbar machen. Wenn Sie jedoch privilegierten Zugriff, Backups und Verschlüsselung implementieren, werden die übrigen Maßnahmen exponentiell effektiver, da IAM den unbefugten Zugang an der Wurzel abschneidet.

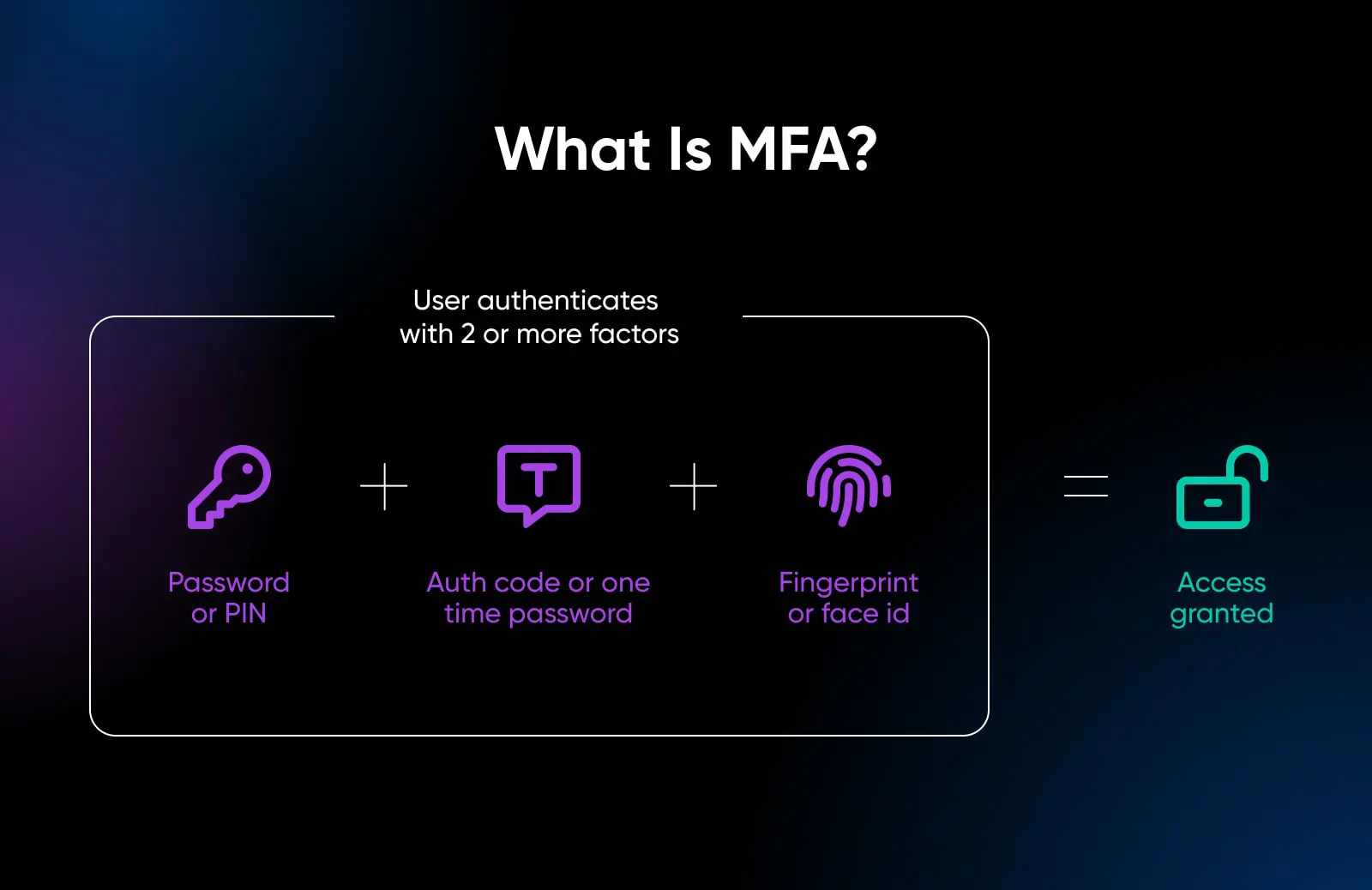

9. Mehrfaktorauthentifizierung (MFA) erforderlich

Weitere Informationen zu Zugangskontrollen: Ein ungemein nützlicher Mechanismus, der integriert werden sollte, ist die Multi-Faktor-Authentifizierung (MFA), die mehrere Methoden zur Identitätsverifizierung erzwingt.

Wo die Einfaktor-Authentifizierung nur auf einem Anmeldeinformationen, wie Passwörter, beruht, nutzt die MFA die Tatsache, dass Benutzer mehrere Validierungsmethoden besitzen, indem sie zwei oder mehr davon zur vollständigen Authentifizierung von Sitzungen fordert. Dies verringert das Risiko der Identitätsübernahme erheblich, selbst wenn ein Faktor kompromittiert ist.

Häufige Beispiele sind:

- Erfordert einen einmaligen Bestätigungscode, der per SMS/E-Mail zusammen mit Benutzername/Passwort gesendet wird.

- Verwendung eines Hardware-Tokens oder einer Authenticator-App zur Generierung rotierender Codes.

- Nutzung von Biometrie wie Fingerabdruckscans oder Gesichtserkennung auf Mobilgeräten.

- Beantwortung von Sicherheitsfragen, die vom Benutzer voreingestellt wurden.

Auch wenn ein Passwort der Cloud-Konsole durch Brute-Force korrekt erraten wird, ohne die SMS-Token des Benutzers abzufangen, kann die Sitzung nicht fortgesetzt werden. Deshalb können DreamHost-Konten mit MFA gesichert werden — Diese zusätzliche Barriere kann automatisierte Angriffe abschrecken und sie dazu bringen, nach einem einfacheren Ziel zu suchen.

10. Sichere Endpunkte, die auf die Cloud zugreifen

Bislang haben sich unsere Datenschutztechniken darauf konzentriert, die Cloud-Infrastruktur selbst sowie die Zugangskanäle zu ihr zu sichern. Wir müssen jedoch auch Bedrohungen berücksichtigen, die von kompromittierten Endpunkten ausgehen, die sich dann mit Cloud-Umgebungen verbinden.

Wenn Laptops und Workstations beispielsweise keinen Antivirus-Schutz haben, könnte Malware von ihnen auf ansonsten gut abgesicherte Cloud-Server übergreifen. Deshalb integrieren sich Endpoint-Sicherheitsmaßnahmen eng mit Cloud-Zugriffsrichtlinien als eine weitere entscheidende Ebene der mehrschichtigen Verteidigung.

Gängige Methoden zur Absicherung von Endpunkten umfassen:

- Installation seriöser Anti-Virus-/Anti-Malware-Tools.

- Bereitstellung von Endpoint Detection & Response (EDR) für zusätzliches Monitoring.

- Aktivierung von host-basierten Firewalls und Intrusion-Detection-Systemen.

- Schnelle Durchführung von Patching und Sicherheitsupdates.

- Überwachung von Asset-Inventaren mit Agent-Software.

- Verbot von Adminrechten auf Endbenutzergeräten.

- Durchsetzung von Laufwerksverschlüsselung über Bitlocker.

- Blockieren von nicht autorisierten Peripheriegeräten wie USB-Speicher.

- Sicher konfigurierte Web-Proxies und DNS-Filterung.

11. Priorisieren Sie Sicherheitsbewusstsein und Schulung

Nach der Diskussion der verschiedenen technischen und prozeduralen Sicherheitsvorkehrungen zur Sicherung von Cloud-Daten, gehen wir nun auf das einzugehen, was oft die größte Schwachstelle ist: der menschliche Faktor.

So sehr wir auch geschichtete Verteidigungen wie Firewalls, IAM, Verschlüsselung und Absicherung aufbauen, um die Cloud-Infrastruktur zu schützen, all das spielt keine Rolle, wenn die Nutzer selbst, ob absichtlich oder versehentlich, riskante Praktiken anwenden.

Einige häufige Beispiele sind:

- Wiederverwendung von Passwörtern für persönliche und Arbeitskonten.

- Öffnen von Phishing-E-Mails und bösartigen Anhängen.

- Nicht Überprüfen von Links vor dem Anklicken.

- Speichern von Passwörtern in unsicheren Dateien oder Notizen.

- Erörterung vertraulicher Daten über unsichere Kanäle.

- Versäumnis, sich nach der Nutzung von Cloud-Service-Konten abzumelden.

- Speichern von Dateien mit sensiblen Daten in öffentlichen Cloud-Speicher-Buckets.

Die Liste geht weiter. Keine technischen Kontrollen können das Fehlen eines Sicherheitsbewusstseins unter Teams, die täglich Cloud-Plattformen betreiben, vollständig kompensieren. Das macht kontinuierliche Bildung zum stärksten Schild, indem eine sich selbst verstärkende Kultur der Sicherheit gefördert wird.

Formale Sicherheitsbewusstseinstrainingsprogramme sollten sich konzentrieren auf:

- Simuliertes Phishing: Schult Mitarbeiter darin, reale Phishing-Versuche zu erkennen und zu vermeiden, die auf Cloud-Anmeldeinformationen und Daten abzielen. Verbessert die Bedrohungskompetenz.

- Sichere Praktiken: Bietet Anleitungen zur Passworthygiene, Warnsignale für Social Engineering, Umgang mit sensiblen Daten, angemessene Nutzung der Cloud und mehr. Legt Nutzungserwartungen fest.

- Cloud-Risiken: Hebt übliche cloud-spezifische Schwachstellen wie Fehlkonfigurationen, unbemerkt erweiterten Zugriff und Datenlecks hervor, damit Mitarbeiter die Implikationen ihrer Verantwortlichkeiten besser verstehen.

- Einhaltung von Vorschriften: Legt Richtlinien für das Zugriffsmanagement, die Datenverarbeitung durch Dritte und Nutzungsvorschriften fest. Gewährleistet die Einhaltung von Compliance.

- Vorfallsberichterstattung: Fördert die vertrauliche Meldung vermuteter Verstöße oder entdeckter Sicherheitslücken. Verbessert die Sichtbarkeit.

„Kein Passwort, Passkey, Passwortmanager oder Zwei-Faktor-Authentifizierung *allein* kann dich vor Social Engineering schützen. Social Engineers zielen zuerst auf uns als Menschen und erst zweitens auf die Technologie, die wir verwenden. Wir müssen verstehen, dass technische Lösungen allein keinen perfekten Schutz bieten werden.“

— Dr. Martin Kraemer, Sicherheitsbewusstseinsverfechter, KnowBe4

Jährliches oder halbjährliches Auffrischungstraining in Kombination mit kontinuierlichem Coaching fördert eine sicherheitsorientierte Organisationskultur, in der Cloud-Nutzer den sicheren Umgang mit Daten besser schätzen.

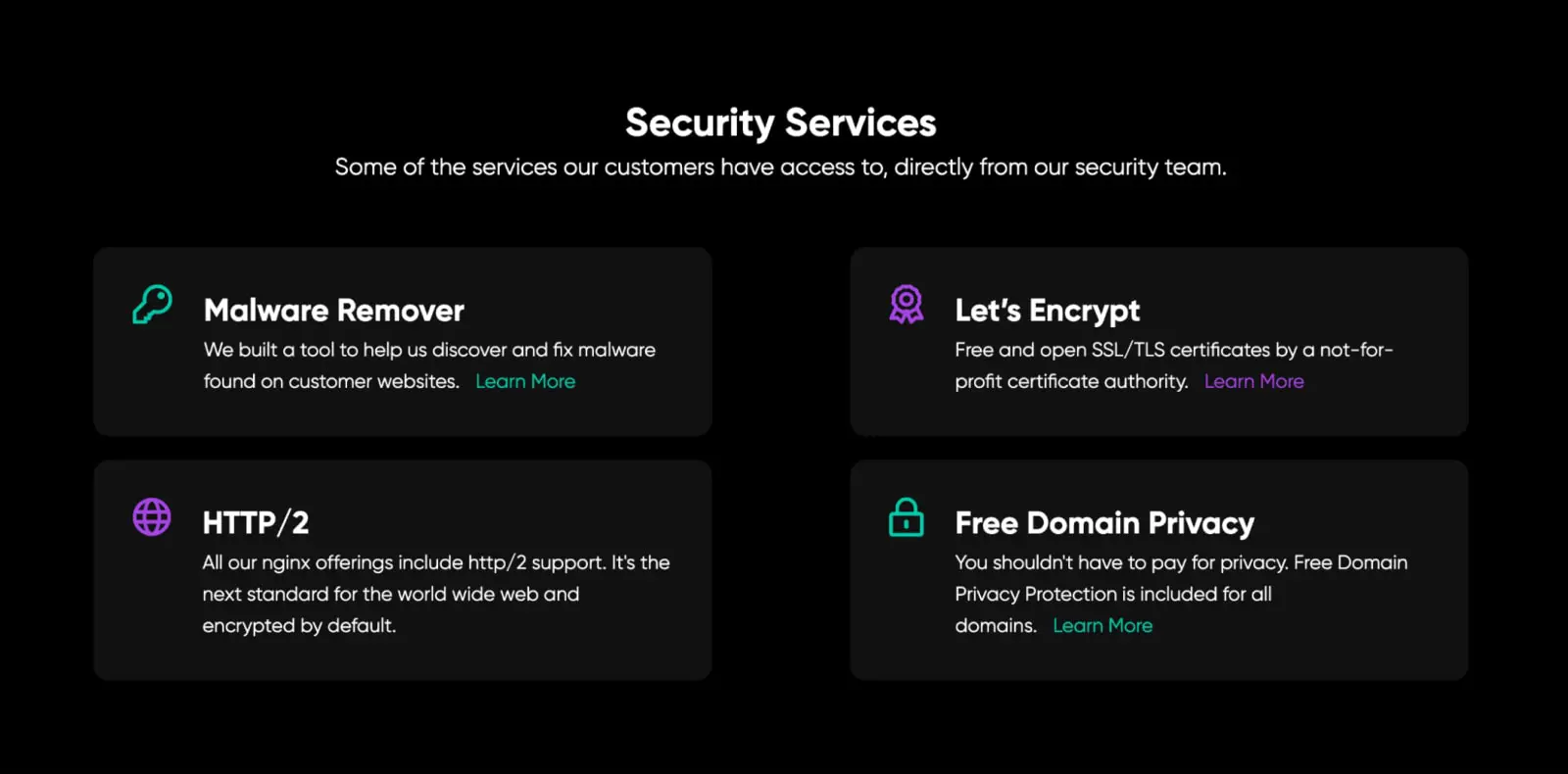

12. Sicherheitslage des Dienstanbieters überwachen

Zuletzt, aber sicherlich nicht unwichtig, ist eine Dimension der Cloud-Sicherheit, die oft übersehen wird, die Verwaltung der Sicherheit, die vom Cloud-Dienstanbieter selbst bereitgestellt wird.

„Überwachung ist wichtig, da Werkzeuge nicht 100% von selbst funktionieren. Haben Sie einen Drittanbieter oder ein Team, um Warnungen zu analysieren und auf Vorfälle zu reagieren. Dies ist der beste [Weg], um Ihre Sicherheit zu verbessern und Ihre Informationswerte zu schützen.“

— Felipe Mafra, CISO Nordamerika bei Thales GTS

Während Diskussionen über Verschlüsselung, Zugriffsverwaltung und Ähnliches sich auf von uns direkt verwaltete Kontrollen konzentrieren, implementiert der Cloud-Anbieter auch grundlegende Schutzmaßnahmen für die Datenzentren, Netzwerke und Hardware-Infrastrukturen, die unsere Computerumgebungen unterstützen.

Beispiele für von Anbietern implementierte Sicherheitsmaßnahmen umfassen:

- Physische Schutzmaßnahmen in Rechenzentren wie Zäune, Videoüberwachung und Wachpersonal.

- Biometrische Authentifizierung für den Zugang zum Rechenzentrum.

- Redundante Stromversorgung und Backups zur Sicherung der Infrastruktur.

- Gehärtete Hypervisoren, die Kundeninstanzen trennen.

- DDoS-Minderung für Netzwerke.

- Regelmäßige Audits durch Dritte.

Während wir die Sicherheit der in der Cloud bereitgestellten Workloads steuern, müssen wir auch regelmäßig die von dem Dienstanbieter aufrechterhaltene Sicherheitslage überprüfen, insbesondere in Bezug auf alle Bereiche der gemeinsamen Verantwortung.

Sie können beginnen mit:

- Überprüfung der Audit-Zertifizierungen des Anbieters.

- Überwachung von Beratungshinweisen zu neuen Bedrohungen, die Dienste beeinflussen.

- Untersuchung der Mitarbeiterüberprüfungs- und Datenhandhabungsrichtlinien des Anbieters.

Wechseln Sie furchtlos in die Cloud mit DreamHost

Ihre Daten sind Ihr Geschäft. Es ist die Arbeit, die Sie über Jahre aufgebaut haben. Deshalb ist es so wichtig, Ihre Daten sicher zu halten, besonders wenn sie in der Cloud gespeichert sind. Die in diesem Artikel behandelten Ideen sind ein ausgezeichneter Ausgangspunkt für Ihre Cloud-basierte Datensicherheit.

Aber hier ist die Sache: Ihre Daten sicher zu halten, geht nicht nur darum, einer Liste von Regeln zu folgen. Es geht darum, wachsam zu sein, sich der Risiken bewusst zu sein und Schritte zu unternehmen, um sich zu schützen.

Die Wahrheit ist, dass Daten so wertvoll wie Öl sind und Hacker versuchen, so viel wie möglich zu stehlen. Und sie werden immer besser in dem, was sie tun. Deshalb benötigen Sie auch einen Dienstleister, der hilft, die besten Sicherheitspraktiken umzusetzen, während Sie das tun, was Sie am besten können — Ihr Geschäft ausbauen.

DreamHost konzentriert sich auf Sicherheit und Backups, sodass Sie sicher sein können, dass Ihre wertvolle Arbeit nicht umsonst ist, falls ein Sicherheitsvorfall eintritt. Wenn Sie einen Cloud-Diensteanbieter für Ihr Projekt in Betracht ziehen, probieren Sie DreamHost heute aus.

Sicheres Cloud-Speicher-Hosting

DreamObjects ist ein preiswerter Objektspeicherdienst, ideal für das Hosting von Dateien, die Speicherung von Backups und die Entwicklung von Web-Apps.

30 Tage kostenlos testen