Термин «облачные вычисления» часто используется в наши дни. Но что он на самом деле означает? За модным словом стоят реальные технологии, такие как инфраструктура как услуга (IaaS), которые обеспечивают масштабируемые вычисления, хранилище и сетевые ресурсы по запросу.

Однако переход в облако можно сравнить с переездом вашей организации в бесконечно масштабируемый, но невидимый офисный центр. 75% компаний заявляют, что более 40% их данных, хранящихся в облаке, являются конфиденциальными. Пренебрежение безопасностью в данном случае оставляет множество корпоративной информации уязвимой для угроз, таких как несанкционированный доступ, эксплойты и несоответствие нормативным требованиям.

Хорошая новость заключается в том, что, хотя «облако» кажется неуловимым, с правильными основами и лучшими практиками вы можете эффективно защитить среды IaaS.

В этом руководстве мы поделимся 12 основными советами по укреплению безопасности на ваших неуправляемых облачных серверах, виртуальных машинах, контейнерах, хранилищах и сервисах, используя быстрый рост, который предлагают облачные среды. Начать.

1. Запретить вход в систему с использованием пароля Root

Один из наиболее распространенных методов, которые злоумышленники используют для получения несанкционированного доступа к серверам, заключается в подборе слабых паролей для аккаунтов с высокими привилегиями, таких как root или администратор.

Чтобы понять почему, представьте себя вредоносным хакером. Если ваша цель — проникнуть в систему и получить доступ к конфиденциальным данным, вы, вероятно, начнете с попытки подбора корневого пароля методом грубой силы (повторное введение различных паролей до тех пор, пока не будет найден правильный). Если попытка удастся, вы получите доступ к учетной записи Root, которая имеет самый высокий уровень системных разрешений, позволяющий полностью контролировать сервер.

Дело в том, что при атаках методом грубой силы следующее: слабые пароли можно легко взломать с помощью подходящих инструментов — и даже сильные пароли могут быть взломаны терпеливым, настойчивым хакером.

Что, если полностью отключить вход в систему по паролю для Root и вместо этого использовать аутентификацию на основе SSH-ключей?

SSH

Протокол безопасной оболочки (SSH) — это криптографический сетевой протокол для безопасного выполнения сервисов через незащищенную сеть. В основном используется для выполнения команд в командной строке и удаленных входов.

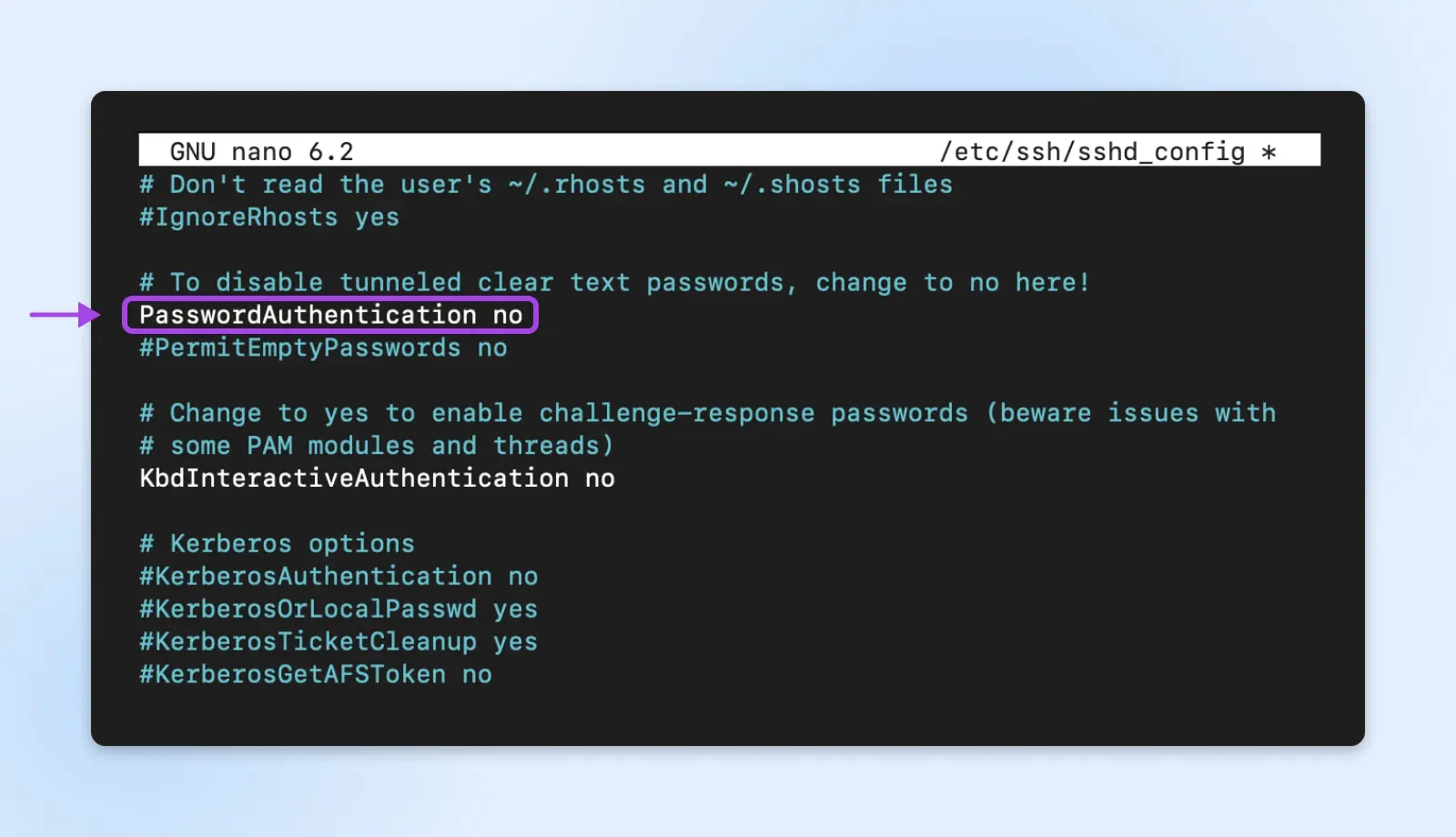

Читать далееЭту конфигурацию можно найти в файле /etc/ssh/sshd_config на вашем Linux сервере.

Это отличный шаг в правильном направлении. SSH keys используют асимметричное шифрование, что означает использование пары ключей — приватного и публичного — вместо пароля для аутентификации попыток входа.

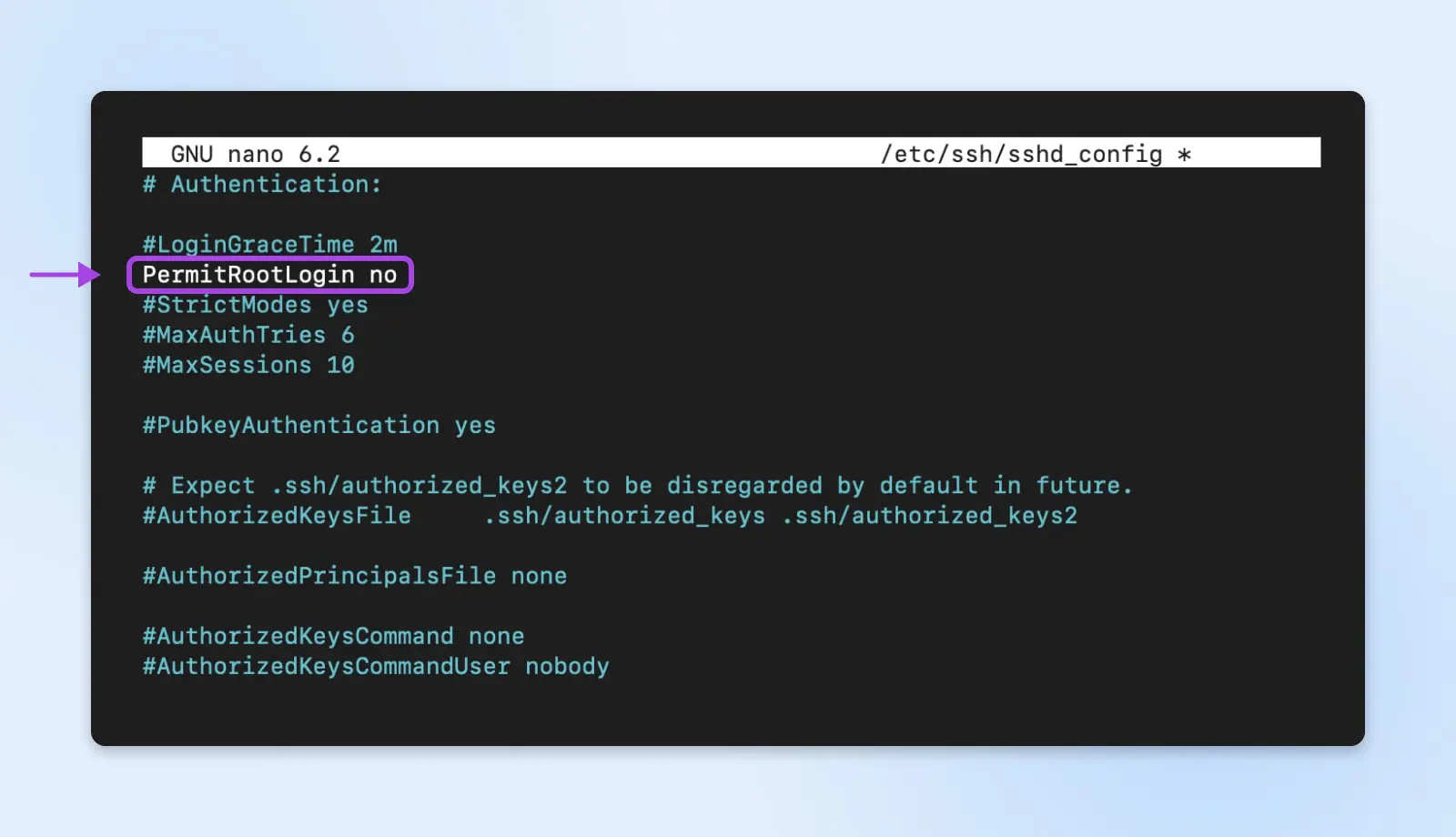

Вы можете пойти еще дальше и отключить вход в систему как root через SSH, чтобы предотвратить попытки подбора пароля для root. Это можно сделать, изменив параметр PermitRootLogin на no в том же файле.

Закрытый ключ, как следует из названия, хранится в тайне авторизованным пользователем и сохраняется на его компьютере. Соответствующий открытый ключ затем сохраняется на сервере, связанном с учетной записью этого пользователя.

В процессе входа в систему ключи используют криптографические методы для проверки разрешенного соединения без раскрытия фактического закрытого ключа. Этот метод эффективно защищает от атак методом грубой силы, поскольку вход в систему не может быть скомпрометирован путем простого подбора пароля.

2. Включить автоматическое обновление безопасности

Все программное обеспечение содержит уязвимости: некоторые известные, а некоторые еще не обнаруженные.

Злоумышленники постоянно ищут в программах новые ошибки, которые позволяют им получить доступ и контроль. Когда уязвимости обнаруживаются и устраняются производителями программного обеспечения, они публикуют обновления безопасности.

Если вы вручную обновляете системы, хакеры могут воспользоваться моментом, когда ваши системы все еще уязвимы, и получить доступ. Но с автоматическими обновлениями вы можете оставить этот стресс позади.

Например, если в библиотеке программирования, используемой вашим облачным программным обеспечением базы данных (например, SQLite), будет обнаружена уязвимость, хакеры могут быстро узнать о ней и начать атаки. Но если ваши серверы баз данных настроены на автоматическую установку обновлений безопасности по мере их публикации, они загрузят и применят патч для устранения проблемы до того, как произойдет какой-либо компрометирующий инцидент.

Кроме того, процесс автоматического обновления может быть настроен так, чтобы применять патчи безопасности по заданному расписанию только после их должной проверки. Для систем, критически важных для миссии, вы можете выбрать предварительную стадию и тестирование обновлений перед их широким развертыванием. Автоматизация снимает бремя ручного вмешательства, при этом сохраняя безопасность вашего облачного доступа.

3. Установка и настройка Fail2ban

Атаки методом грубой силы могут быть различных форм, нацеленных на разные сетевые службы. Помимо злоупотребления такими системами как SSH, мы также должны учитывать веб-приложения, серверы электронной почты, базы данных и другое, которые могут быть уязвимы для попыток подбора паролей.

Именно здесь инструменты защиты от вторжений, такие как Fail2ban, оказываются очень полезными.

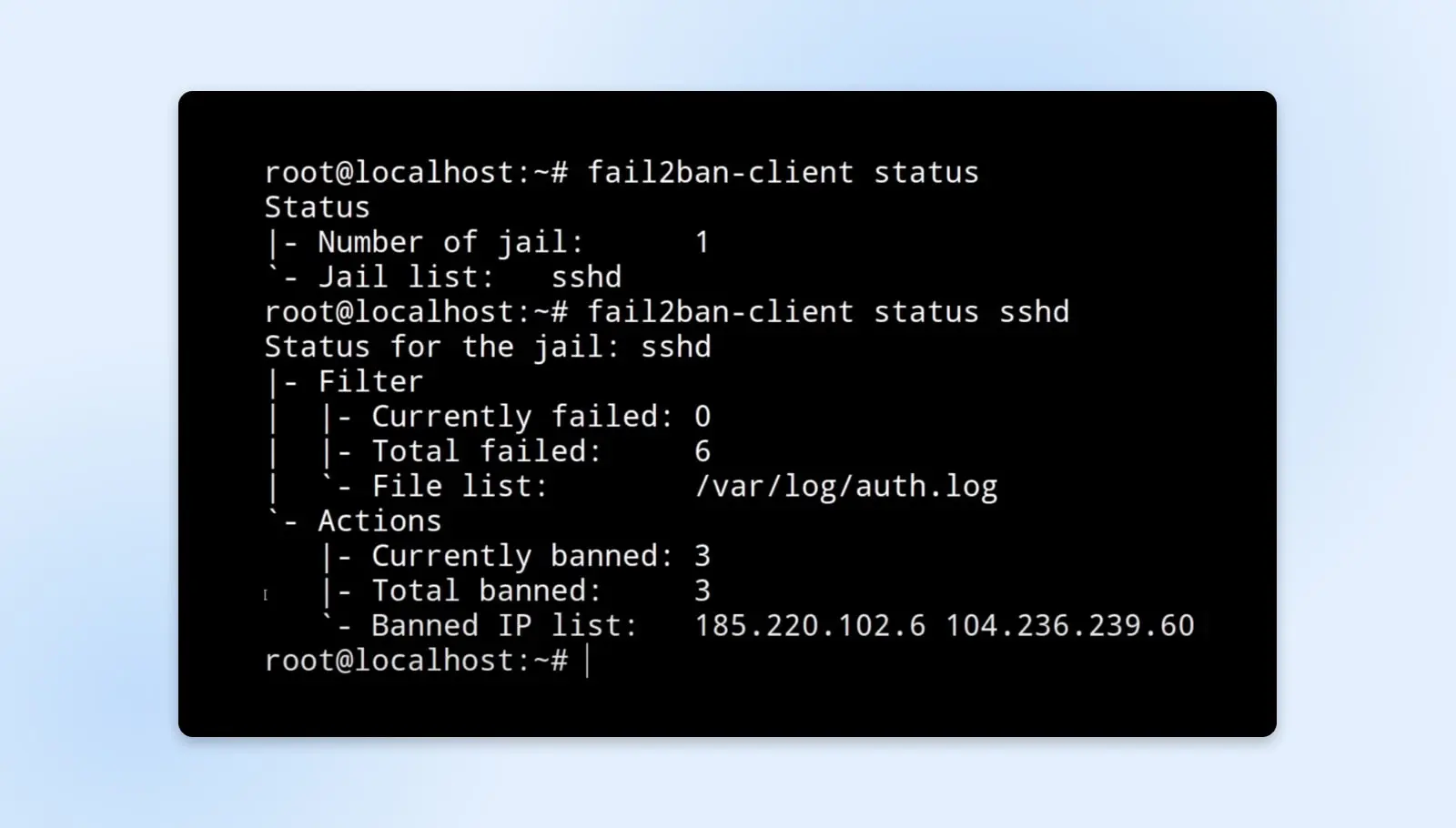

Fail2ban работает, непрерывно анализируя журналы, созданные сетевыми сервисами, и проверяя их на предмет повторяющихся неудачных попыток доступа, которые свидетельствуют об автоматизированных атаках методом грубой силы. Когда количество неудачных попыток превышает настраиваемый порог, Fail2ban автоматически обновляет правила системного брандмауэра, блокируя IP-адрес источника, что предотвращает дальнейшее злоупотребление этим сервисом.

Чтобы представить это в перспективе, рассмотрим следующее:

Алиса настраивает Fail2ban на своем веб-сервере для мониторинга журналов неудачных попыток аутентификации. Если IP совершит пять неудачных попыток входа в административную консоль менее чем за две минуты, что указывает на потенциальную атаку, Fail2ban автоматически блокирует этот IP от доступа к веб-приложению на 10 минут. Это защищает доступность приложения для законных пользователей, одновременно отпугивая злоумышленников.

Временные блокировки IP могут помочь замедлить атакующих, которые активно пытаются угадать учетные данные или найти уязвимости. Fail2ban очень настраиваемый — вы можете точно настроить отслеживаемые сервисы, пороги перед блокировкой, продолжительность блокировок, параметры ведения журнала и многое другое. Эта гибкость позволяет широко использовать его для защиты от рисков перебора в большинстве облачных нагрузок.

4. Настройте группы безопасности облака как брандмауэры

Хотя инструменты, такие как Fail2ban, работают на уровне отдельных серверов для защиты от атак, мы также должны рассмотреть защиту облачных ресурсов на сетевом уровне. Облачные платформы на DreamHost предварительно настроены на безопасность.

Вместе с этим DreamHost предоставляет вам настраиваемый виртуальный брандмауэр, что позволяет вам решать, какой трафик принимать или отклонять, помимо настроек по умолчанию.

Например, веб-серверам обычно требуется принимать входящие HTTP и HTTPS соединения через порты 80 и 443. Таким образом, группа безопасности, назначенная этим хостам, будет настроена на блокировку всех других протоколов и комбинаций портов с использованием правил «запрет по умолчанию». Аналогично, исходящий трафик будет сужен только до того, что абсолютно необходимо для этой функции.

Тщательная настройка групп безопасности служит первой линией защиты, позволяя только авторизованному входящему и исходящему трафику достигать ваших облачных серверов и сервисов в соответствии с лучшими практиками доступа на основе минимальных привилегий.

5. Рассмотрите возможность внедрения системы обнаружения вторжений

Хотя мы уже обсудили меры по активной блокировке несанкционированных попыток доступа и предотвращению эксплуатации известных уязвимостей, опытные атакующие все еще могут найти способы проникнуть через еще неизвестные недостатки.

В этих случаях критически важно обнаружить проблему как можно раньше.

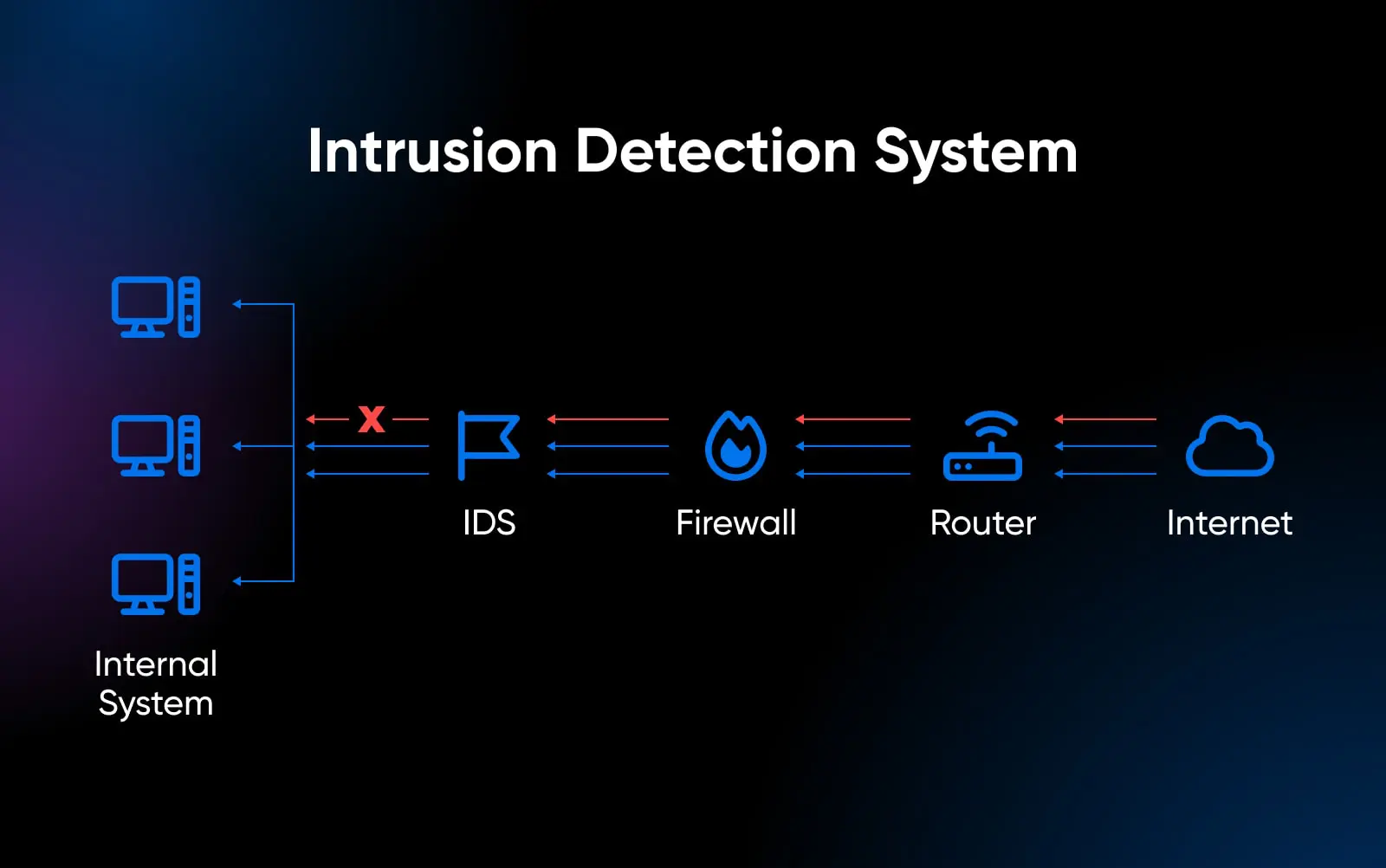

Здесь система обнаружения вторжений (IDS) может предоставить огромную пользу — непрерывно следит за системами на предмет подозрительной активности, указывающей на нарушение. Решения IDS представлены в двух основных формах:

- Сетевая IDS (NIDS): Анализирует сетевые пакеты на предмет наличия вредоносных нагрузок, таких как вирусы или известные шаблоны атак. Часто используется для обнаружения распространения Malware и попыток взлома, ориентированных на сеть.

- Хостовая IDS (HIDS): Мониторит действия, конфигурации и журналы на отдельном сервере. Проверяет наличие признаков вмешательства, неавторизованных изменений или нарушений целостности.

«Для предотвращения атак методом подбора паролей следует внедрить многофакторную аутентификацию, политики безопасности сессий, ограничение скорости, автоматические тайм-ауты и хорошо налаженную систему обнаружения вторжений (IDS). Также следует использовать безопасные и случайные идентификаторы сессий, хранить данные сессии в безопасных местах, таких как куки HttpOnly и Secure, и реализовывать механизмы для обнаружения и предотвращения неавторизованного доступа к сессии.»

— Джесси Бефус, управляющий директор по вопросам корпоративной идентификационной информации и управления доступом в ATB Financial

Популярный пример, используемый для сред Linux, — это Tripwire. Он поддерживает обширную базовую базу данных атрибутов файлов, таких как разрешения, хэши, метаданные, записи реестра и другое для хоста. С периодической частотой он сравнивает текущее состояние с этой базой для проверки наличия несанкционированных изменений, которые могут указывать на недобросовестные действия.

Например, злоумышленник использует уязвимость для получения доступа к Shell на одном из веб-серверов. Он пытается заменить файлы сайта вредоносной версией, которая крадет данные о платежах клиентов. Как только эта изменение происходит, Tripwire обнаруживает изменение во время следующей запланированной проверки целостности. Он оповещает администратора о неожиданном изменении в корневом каталоге веб-сайта, что позволяет им исследовать нарушение перед тем, как произойдет серьезный ущерб.

Без Tripwire такая атака могла остаться незамеченной, позволяя атакующему скрытно собирать записи клиентов на протяжении длительного времени. Быстро обнаруженная вторжение — это быстро локализованная вторжение!

Как говорят, «профилактика идеальна, но обнаружение обязательно,» и вот где облачные IDS сервисы приносят огромную пользу для обеспечения безопасности ваших данных.

6. Активно используйте шифрование данных

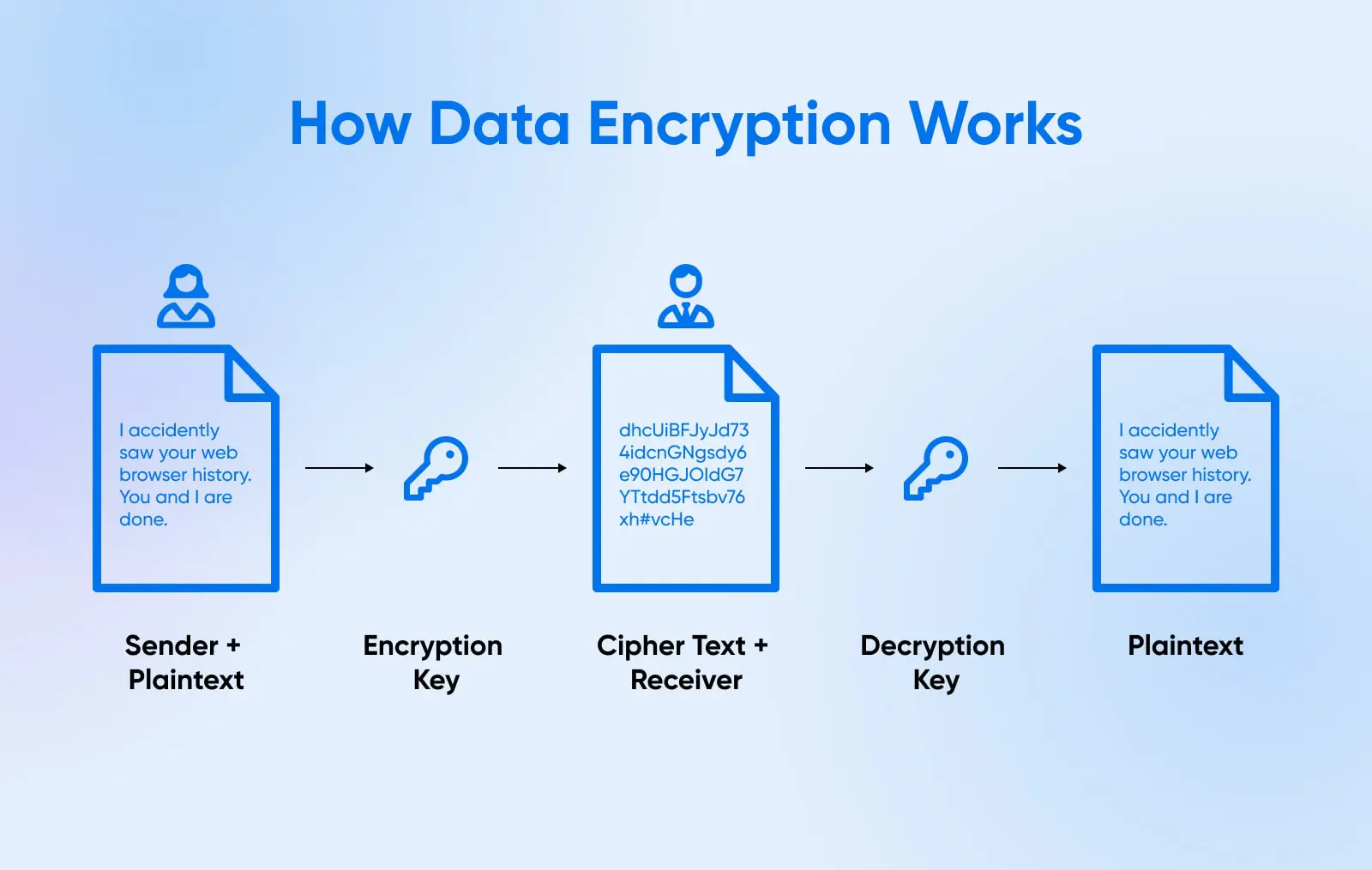

До сих пор мы обсуждали несколько уровней систем безопасности с целью предотвратить несанкционированный доступ к вашим облачным серверам. Однако, основополагающий принцип безопасности данных заключается в том, что предотвращение может потерпеть неудачу, но шифрование служит последней линией защиты.

Даже если все другие меры безопасности будут обойдены и облачные серверы успешно взломаны, шифрование гарантирует, что хранимые данные, такие как базы данных SQLite, архивы и файловые хранилища, остаются защищенными и недоступными для атакующих. Это также относится к данным в процессе передачи, которые должны быть зашифрованы при передаче по сетям.

Шифрование в основном делится на две категории:

- Асимметричный: Используется пара ключей общественного/частного, где все, что зашифровано с помощью общественного ключа, может быть доступно только через соответствующий частный ключ и наоборот. Обычно используется для безопасных соединений.

- Симметричный: Используется общий секретный ключ для шифрования и расшифровки данных. Применяется для эффективного массового шифрования данных в состоянии покоя, поскольку тот же ключ шифрует/расшифровывает.

Если все остальные защиты не сработают, зашифрованные данные помешают достичь цели атакующего. Какой смысл взламывать облачный сервер баз данных, если без ключа дешифрования все записи являются бессмыслицей?

7. Планируйте регулярные проверки безопасности

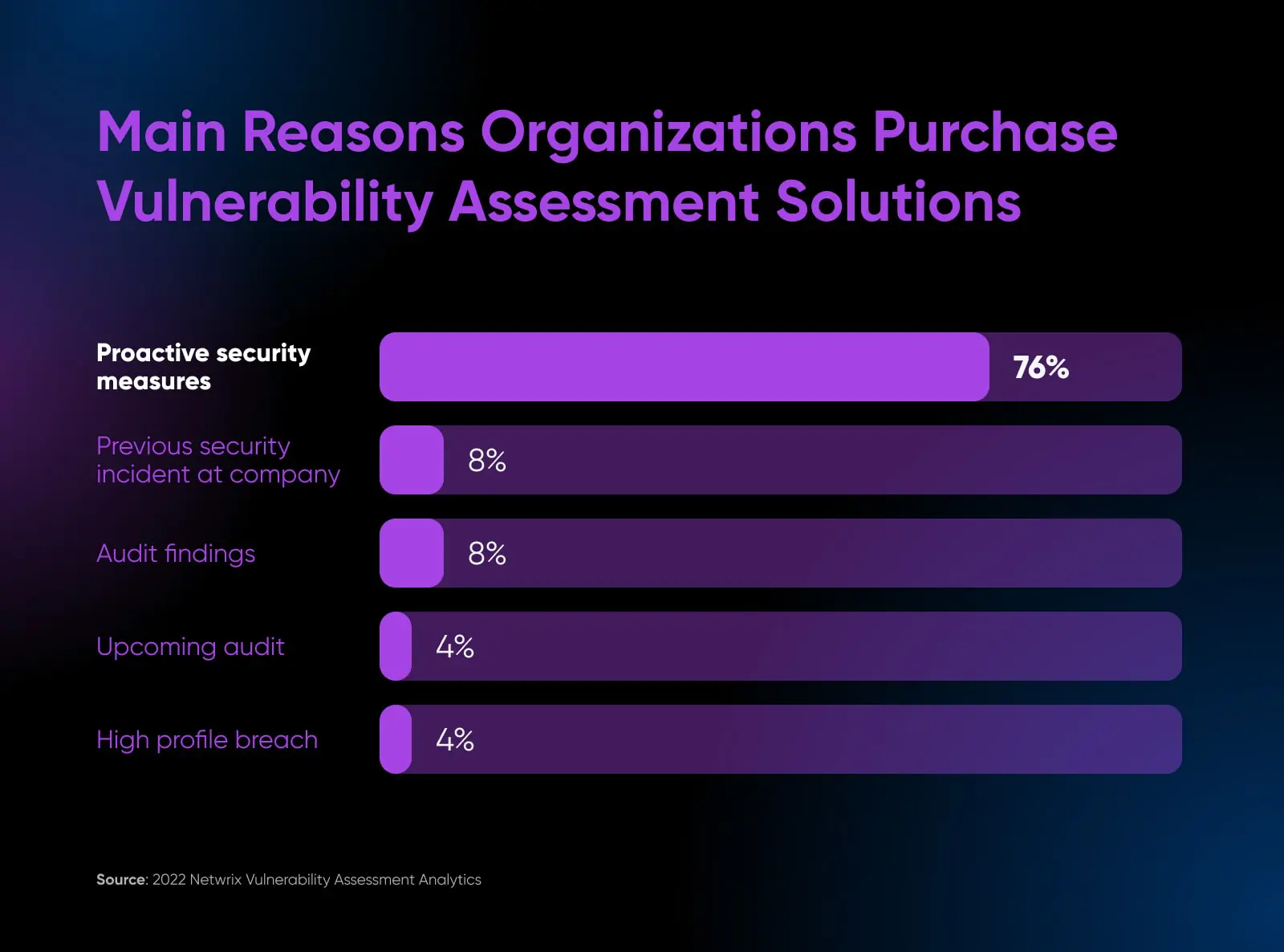

Мы рассмотрели различные профилактические и детективные меры контроля для защиты облачной инфраструктуры и данных на носителях. Однако объединяющей практикой, которая связывает их все вместе, являются регулярные аудиты безопасности.

76% опрошенных компаний следуют регулярному протоколу аудита безопасности, чтобы проактивно решать вопросы безопасности.

Аудиты выполняют несколько неоценимых функций:

- Убедитесь, что элементы управления правильно реализованы в соответствии с намерениями.

- Определите, требуется ли устранение каких-либо недостатков или пробелов.

- Количественно оцените и расставьте приоритеты в оставшихся рисках.

- Выявите неизвестные уязвимости, которые иначе остались бы незамеченными.

- Предоставьте обновленный снимок текущего состояния безопасности.

По сути, аудиты показывают, точно ли ваши зафиксированные облачные практики отражают реальность.

Вы можете проводить неформальные самостоятельные аудиты в рамках ежедневного администрирования или планировать исчерпывающие официальные оценки ежегодно в зависимости от зрелости программы.

Считайте эти регулярные аудиты безопасности облака необходимыми «медицинскими осмотрами», которые выявляют зоны риска и подтверждают успешные практики, так что корректирующие действия могут быть предприняты до того, как что-то пойдет не так.

8. Реализация управления идентификацией и доступом

Теперь, когда мы обсудили меры защиты, развернутые напрямую в самой инфраструктуре облака, следующим логичным шагом будет управление административным доступом.

Без управления идентификацией и доступом (IAM), выполняющего роль облачных стражей, атакующие просто нацелились бы на учетные данные пользователей, чтобы обойти защиту инфраструктуры через законные каналы доступа.

Вот почему надежная программа IAM становится основой для определения, кто может получить доступ к облачным средам и данным в рамках предписанных разрешений — предоставляя только необходимые привилегии.

Некоторые из самых важных компонентов IAM включают в себя:

- Центральные службы каталогов: Поддержка учетных записей пользователей и ролей в центральном каталоге, таком как Active Directory с единым входом в систему, в отличие от локального на отдельных серверах. Обеспечивает отзыв доступа, политики паролей и консолидацию.

- Принцип наименьших привилегий: Пользователи сопоставляются с ролями и группами, которые соответствуют наименьшему подмножеству систем и разрешений, необходимых для функционирования, в отличие от общего доступа. Минимизирует потенциальный ущерб в случае компрометации учетных записей.

- Надежная аутентификация: Пароли дополнены многофакторной аутентификацией для доступа к административным консолям облака и инфраструктуре. Снижает уязвимость к атакам перебором, требуя дополнительных факторов, таких как токены или биометрия при аутентификации сеансов.

- Управление правами: Отслеживание назначений и повышений доступа, обеспечивающее видимость разрешений. Автоматический обзор доступа в сочетании с регулярной отчетностью о правах для устранения ненужных назначений со временем.

- Журналы аудита: Регистрация действий с помощью инструментов, таких как CloudTrail, которые записывают действия администратора по всему облачному хозяйству. Критически важно для расследования инцидентов, соблюдения требований и выявления рискованных действий инсайдеров.

- API/токены: Доступ к облаку на основе кода через API и инструменты, зависящие от токенов с коротким сроком действия. Обеспечивает защиту по сравнению с обычными интерактивными входами на основе пользователей.

Надежный IAM критически важен для безопасности облачной системы, поскольку он определяет, кто может проникнуть в облачные среды независимо от мер безопасности инфраструктуры. Ошибки в IAM могут сделать все ваши меры безопасности уязвимыми. Но если вы реализуете доступ по привилегиям, резервное копирование и шифрование, остальные меры становятся значительно более эффективными, поскольку IAM перекрывает несанкционированный доступ на корню.

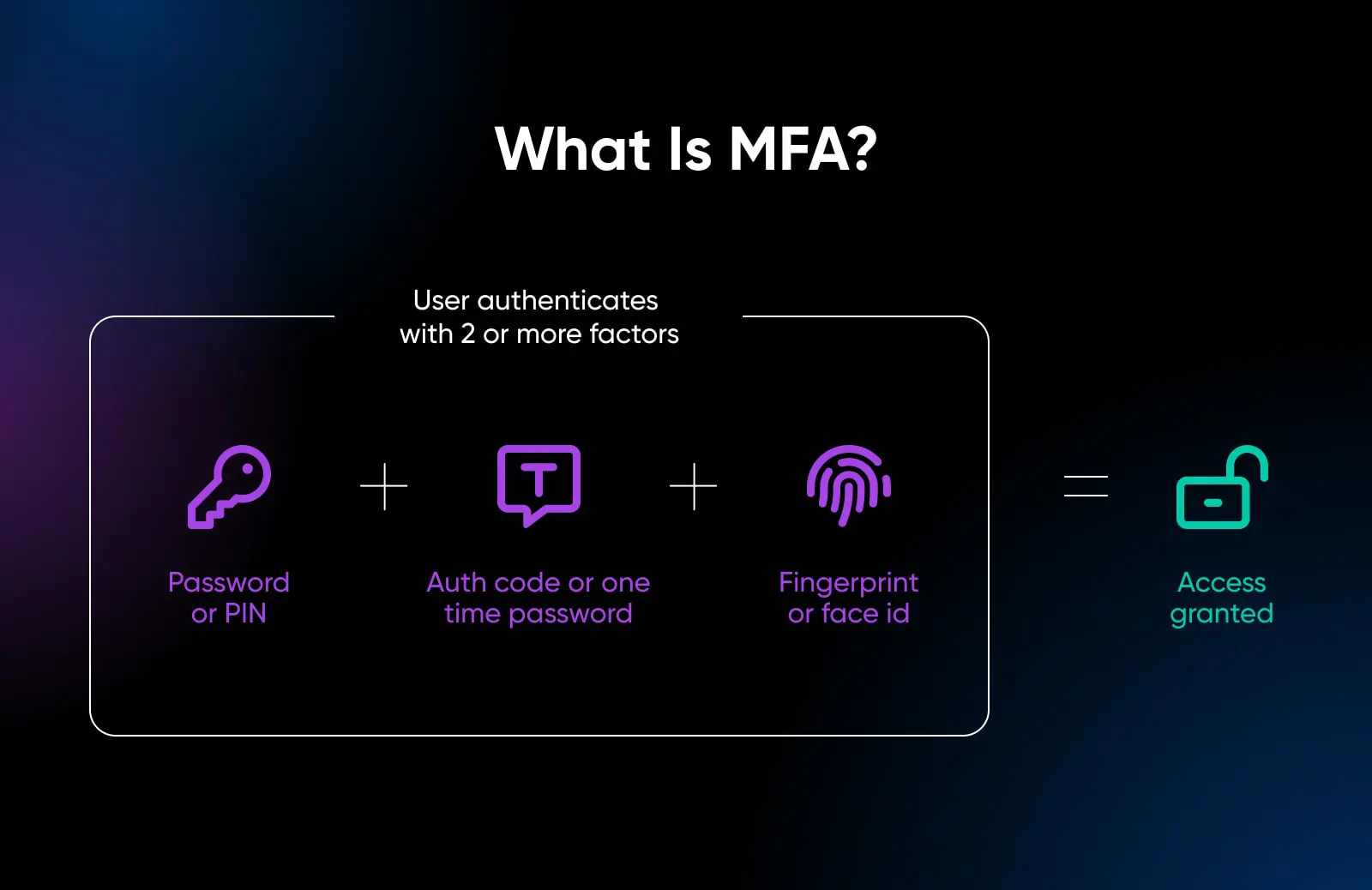

9. Требовать многофакторную аутентификацию (MFA)

Расширяя вопрос контроля доступа, одним из чрезвычайно полезных механизмов является использование многофакторной аутентификации (MFA), которая обеспечивает несколько методов подтверждения личности.

Если однофакторная аутентификация зависит только от одного учетного данных, например, пароля, то MFA использует наличие у пользователей нескольких методов проверки, требуя для полной аутентификации сессии два или более метода. Это значительно снижает риск маскировки, даже если один из факторов скомпрометирован.

Типичные примеры включают:

- Требование одноразового кода подтверждения, отправленного по SMS/электронной почте вместе с вводом имени пользователя и пароля.

- Использование аппаратного токена или приложения-аутентификатора для генерации кодов, постоянно меняющихся.

- Применение биометрии, такой как сканирование отпечатков пальцев или распознавание лица на мобильных устройствах.

- Ответ на заранее заданные пользователем вопросы безопасности.

Даже если пароль к облачной консоли будет угадан с помощью метода грубой силы, без перехвата SMS-токенов с телефона пользователя, сессия не сможет продолжиться. Вот почему аккаунты DreamHost могут быть защищены с помощью MFA — Это дополнительное препятствие может отпугнуть автоматизированные атаки, заставляя их искать более легкую цель.

10. Обеспечьте безопасность точек подключения к облаку

До сих пор наши методы защиты данных сосредотачивались на обеспечении безопасности самой облачной инфраструктуры, а также каналов доступа к ней. Однако, нам необходимо учитывать угрозы, исходящие от скомпрометированных конечных точек, которые затем подключаются к облачным средам.

Если, например, ноутбуки и рабочие станции не защищены антивирусом, вредоносное программное обеспечение может перейти с них на хорошо защищенные облачные серверы. Поэтому меры безопасности конечных точек тесно интегрируются с политиками доступа к облаку как еще один критический уровень защиты.

Распространенные методы защиты конечных точек включают:

- Установка надежных антивирусных/антивредоносных инструментов.

- Развертывание системы обнаружения и реагирования на угрозы на конечных точках (EDR) для дополнительного мониторинга.

- Включение файерволов на основе хостов и систем обнаружения вторжений.

- Своевременное обновление исправлений и обеспечение безопасности.

- Отслеживание инвентаризации активов с помощью программного обеспечения-агента.

- Запрет прав администратора на устройствах конечных пользователей.

- Применение шифрования дисков с помощью Bitlocker.

- Блокировка неавторизованных периферийных устройств, таких как USB-накопители.

- Безопасная настройка веб-прокси и фильтрация DNS.

11. Уделите приоритет осведомленности и обучению в области безопасности

После обсуждения различных технических и процедурных мер защиты облачных данных, мы переходим к часто самой большой уязвимости: человеческому фактору.

Насколько бы мы ни строили многоуровневые защиты, такие как брандмауэры, IAM, шифрование и укрепление для защиты облачной инфраструктуры, все это не имеет значения, если сами пользователи вовлекаются в рискованные практики, намеренно или случайно.

Некоторые распространенные примеры включают:

- Использование одних и тех же паролей для личных и рабочих аккаунтов.

- Открытие фишинговых писем и вредоносных вложений.

- Переход по ссылкам без предварительной проверки.

- Хранение паролей в незащищенных файлах или заметках.

- Обсуждение конфиденциальной информации по незащищенным каналам.

- Не выход из аккаунтов облачных сервисов после использования.

- Сохранение файлов, содержащих конфиденциальные данные, в общедоступных хранилищах облачных сервисов.

Список продолжается. Никакие технические меры контроля не могут полностью компенсировать отсутствие осведомленности о безопасности среди команд, которые ежедневно работают с облачными платформами. Поэтому постоянное образование является самым сильным щитом, способствующим созданию самоподдерживающейся культуры безопасности.

Программы обучения в области безопасности должны сосредоточиться на:

- Имитация фишинга: Обучает персонал распознавать и избегать реальные фишинговые уловки, нацеленные на облачные учетные данные и данные. Повышает осведомленность о угрозах.

- Безопасные практики: Предоставляет рекомендации по гигиене паролей, красные флаги социальной инженерии, обработке конфиденциальных данных, правильному использованию облака и др. Устанавливает ожидания использования.

- Риски облака: Выделяет общие уязвимости, специфические для облака, такие как неправильные настройки, увеличение доступа и утечки данных, чтобы персонал лучше понимал последствия своих обязанностей.

- Требования к соблюдению: Описывает политики управления доступом, обработки данных третьими сторонами и регулирование использования. Обеспечивает соответствие.

- Сообщение о инцидентах: Поощряет конфиденциальное сообщение о подозрительных нарушениях или обнаруженных нарушениях. Улучшает видимость.

«Никакой пароль, ключ доступа, менеджер паролей или двухфакторная аутентификация *сами по себе* не защитят вас от социальной инженерии. Социальные инженеры нацелены в первую очередь на нас, как на людей, и только во вторую — на технологии, которые мы используем. Мы должны понимать, что только технические решения не смогут обеспечить идеальную защиту.»

— Д-р Мартин Краемер, сторонник осведомлённости в области безопасности, KnowBe4

Ежегодное или двухгодичное обновление знаний в сочетании с постоянным коучингом способствует формированию организационной культуры, сфокусированной на безопасности, где пользователи облака лучше осознают важность безопасного обращения с данными.

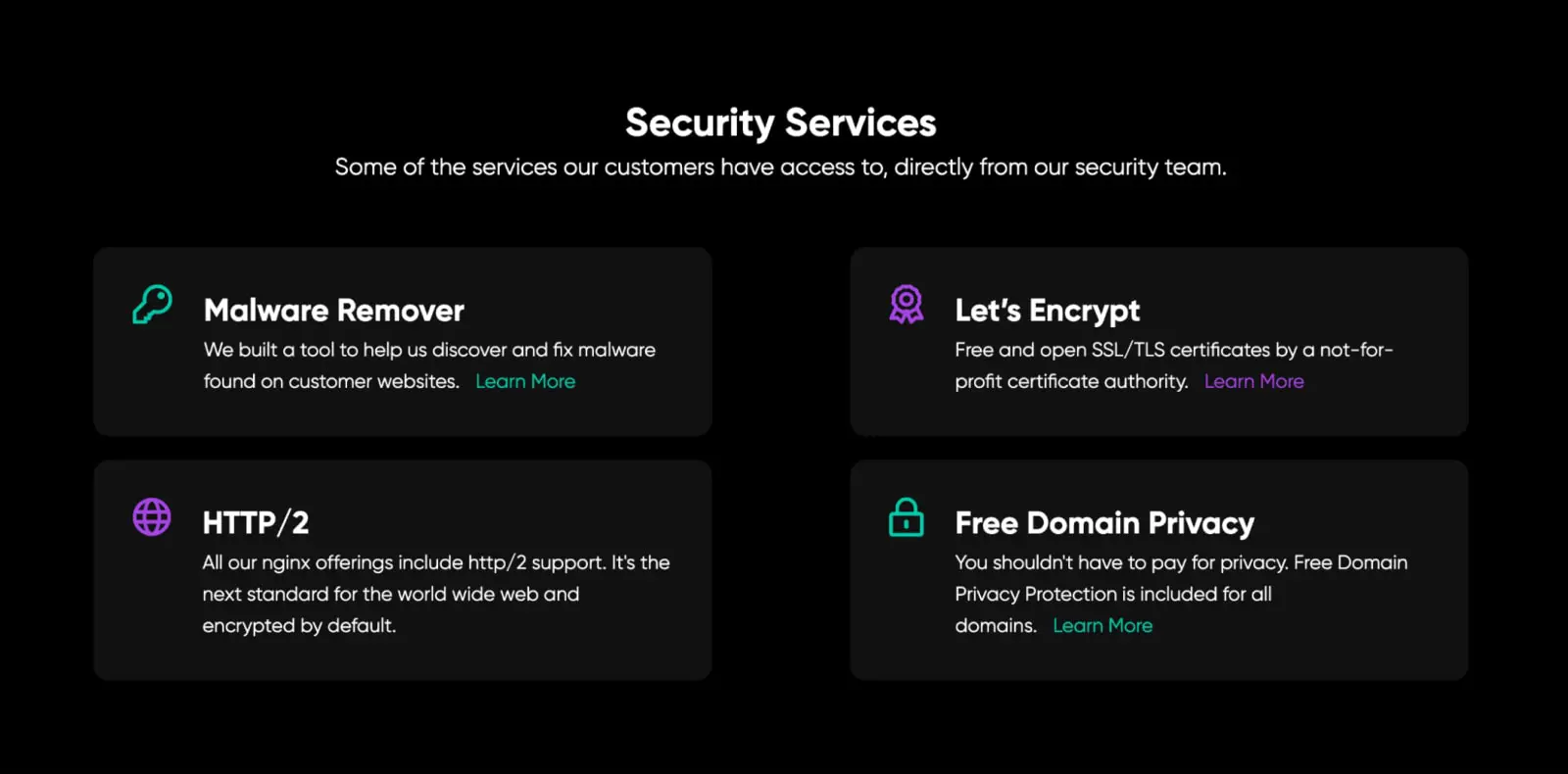

12. Мониторинг позиции провайдера услуг безопасности

Наконец, но не менее важно, аспект облачной безопасности, который часто упускается из виду, это управление безопасностью, предоставляемой самим провайдером облачных сервисов.

«Мониторинг важен, поскольку инструменты не работают на 100% автономно. Имейте стороннюю организацию или команду для анализа оповещений и реагирования на инциденты. Это лучший [способ] улучшить вашу безопасность и защитить ваши информационные активы.»

— Фелипе Мафра, главный информационный секретарь по безопасности Северной Америки в Thales GTS

Хотя обсуждения, касающиеся шифрования, управления доступом и прочего, сосредоточены на контролях, непосредственно управляемых нами, провайдер облачных сервисов также реализует основные защиты для центров данных, сетей и аппаратной инфраструктуры, лежащих в основе наших компьютерных сред.

Примеры мер безопасности, реализованные провайдерами, включают:

- Физическая защита центров данных, такая как заборы, видеонаблюдение и охрана.

- Биометрическая аутентификация для доступа в центр данных.

- Избыточное питание и резервные копии для обеспечения инфраструктуры.

- Усиленные гипервизоры, разделяющие экземпляры клиентов.

- Меры по смягчению последствий DDoS-атак для сетей.

- Регулярные аудиты третьими сторонами.

Таким образом, пока мы контролируем безопасность развернутых облачных рабочих нагрузок, мы также должны периодически пересматривать позицию по безопасности, поддерживаемую поставщиком услуг, особенно в отношении любых зон совместной ответственности.

Вы можете начать с:

- Проверка сертификации аудита провайдера.

- Мониторинг уведомлений о рекомендациях по новым угрозам, влияющим на сервисы.

- Изучение политик провайдера относительно проверки сотрудников и обработки данных.

Без страха переходите в облако с DreamHost

Ваши данные — это ваш бизнес. Это работа, которую вы строили годами. Поэтому так важно обеспечить безопасность ваших данных, особенно когда они хранятся в облаке. Идеи, которые мы рассмотрели в этой статье, являются отличной отправной точкой для обеспечения безопасности ваших данных в облаке.

Но вот в чем дело: сохранение ваших данных в безопасности — это не просто следование списку правил. Это о бдительности, о осведомленности о рисках и о принятии мер для вашей защиты.

Правда в том, что данные так же ценны, как нефть, и хакеры хотят украсть как можно больше. И они становятся всё лучше в том, что делают. Поэтому вам также нужен поставщик услуг, который помогает внедрять лучшие практики безопасности, пока вы делаете то, что умеете лучше всего — развивать свой бизнес.

DreamHost фокусируется на безопасности и резервных копиях, так что вы можете быть уверены, что ваша важная работа не пойдет зря, если произойдет инцидент с безопасностью. Если вы рассматриваете провайдера облачных сервисов для вашего проекта, попробуйте DreamHost сегодня.

Безопасный хостинг облачного хранилища

DreamObjects — это недорогое облачное хранилище, отлично подходящее для хостинга файлов, хранения резервных копий и разработки веб-приложений.

Попробуйте бесплатно на 30 дней