O termo “computação em nuvem” é muito utilizado atualmente. Mas o que isso realmente significa? Por trás do jargão existem tecnologias reais, como infraestrutura como serviço (IaaS), que fornecem computação, armazenamento e redes escaláveis sob demanda.

Entretanto, migrar para a nuvem é como transferir sua organização para um edifício de escritórios infinitamente escalável, porém invisível. 75% das empresas afirmam que mais de 40% dos seus dados armazenados na nuvem são sensíveis. Negligenciar a segurança aqui deixa muitas informações da empresa vulneráveis a ameaças, como acesso não autorizado, explorações e não conformidade.

A boa notícia é que, embora “a nuvem” pareça efêmera, com as fundações certas e as melhores práticas, você pode efetivamente proteger ambientes IaaS.

Neste guia, compartilharemos 12 dicas essenciais para reforçar a segurança em seus servidores em nuvem, VMs, containers, armazenamento e serviços não gerenciados, aproveitando o rápido crescimento que os ambientes de nuvem oferecem. Vamos começar.

1. Proibição de Logins com Senha de Root

Um dos métodos mais comuns que os atacantes utilizam para ganhar acesso não autorizado aos servidores é forçar bruscamente senhas fracas para contas altamente privilegiadas como Root ou administrador.

Para entender por que, imagine-se como um hacker malicioso. Se seu objetivo é invadir um sistema e ter acesso a dados sensíveis, você provavelmente começaria tentando forçar a senha do Root (tentando diferentes senhas repetidamente até encontrar a correta). Se a tentativa for bem-sucedida, você ganha acesso à conta Root, que possui o mais alto nível de permissões do sistema disponível, permitindo controle total sobre o servidor.

A questão com os ataques de força bruta é esta: senhas fracas podem ser facilmente quebradas com as ferramentas certas — e até mesmo senhas fortes podem ser quebradas por um hacker paciente e determinado.

E se você desativar completamente o login root baseado em senha e, em vez disso, confiar na autenticação baseada em chave SSH como alternativa?

SSH

Protocolo de Shell Seguro (SSH) é um protocolo de rede criptográfico para executar serviços de forma segura através de uma rede não segura.

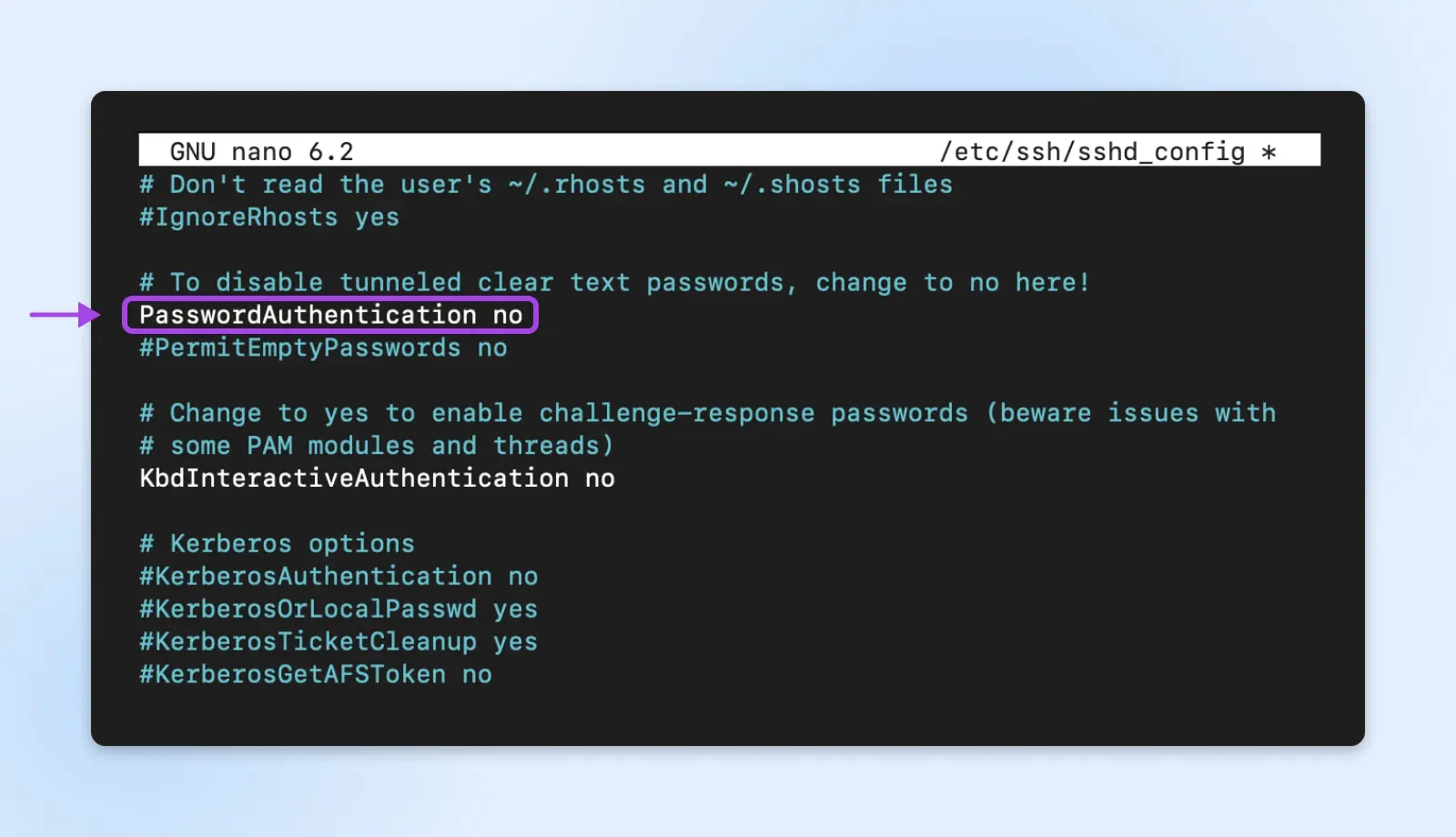

Leia MaisEsta configuração pode ser encontrada no arquivo /etc/ssh/sshd_config no seu servidor Linux.

Este é um excelente passo na direção certa. Chaves SSH utilizam criptografia assimétrica, significando que um par de chaves privada e pública – em vez de uma senha – é usado para autenticar tentativas de login.

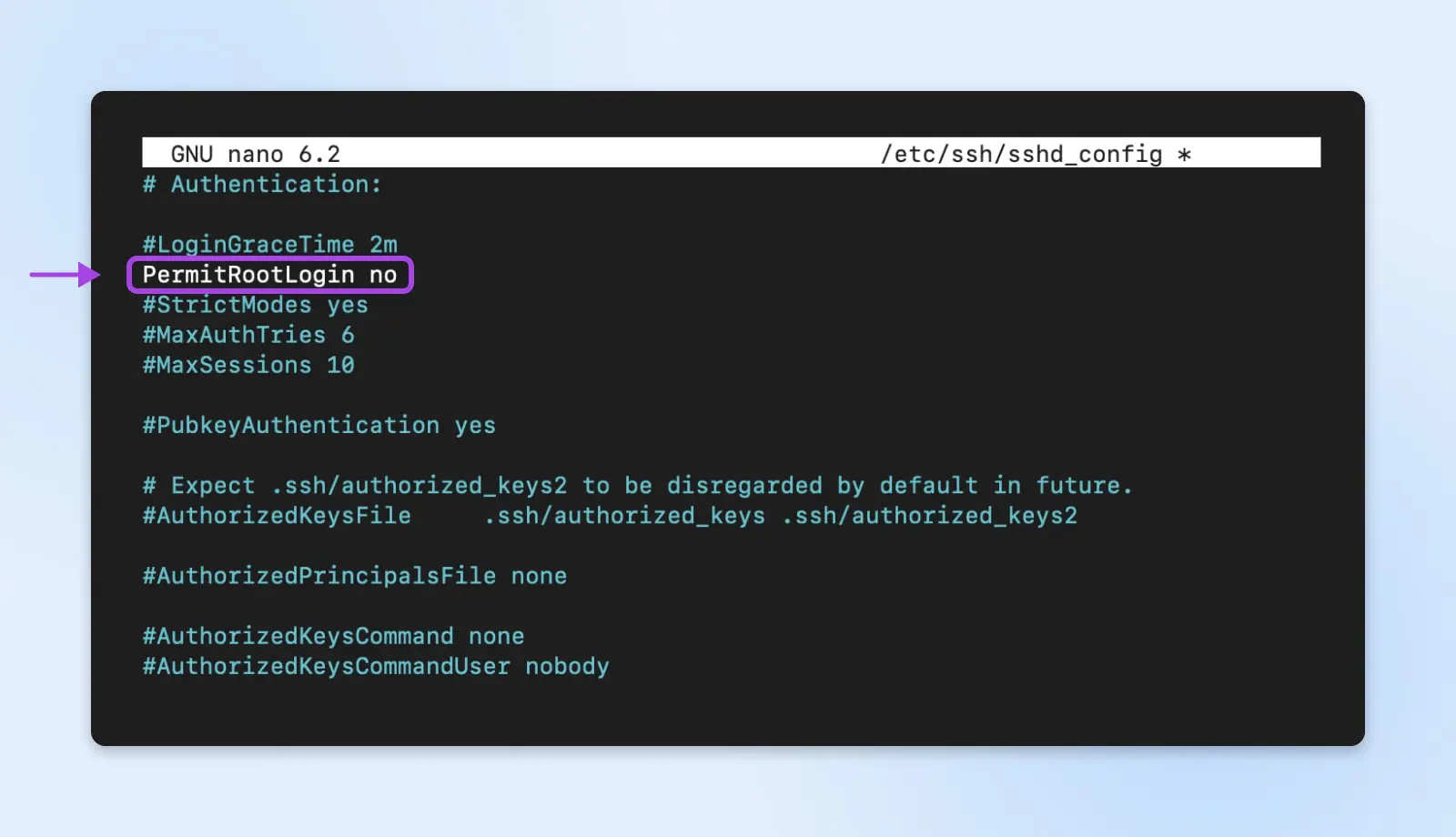

Você pode ir além e desativar o login do Root via SSH para evitar que as pessoas tentem força bruta no Root. Isso pode ser feito alterando o PermitRootLogin para não no mesmo arquivo.

A chave privada, como o nome indica, é mantida em privado pelo usuário autorizado e armazenada em seu computador. A chave pública correspondente é então armazenada no servidor associado à conta desse usuário.

Durante o processo de login, as chaves utilizam métodos criptográficos para validar a conexão autorizada sem revelar a chave privada real. Este método protege eficazmente contra ataques de força bruta, pois o login não pode ser comprometido apenas por tentativas de adivinhação de senha.

2. Ativar Atualizações Automáticas de Segurança

Todo software contém vulnerabilidades: algumas conhecidas e outras ainda não descobertas.

Os atacantes estão constantemente sondando programas em busca de novos bugs que permitam ganhar acesso e controle. Quando vulnerabilidades são encontradas e corrigidas pelos fornecedores de software, eles publicam atualizações de segurança.

Se você estiver atualizando sistemas manualmente, hackers podem aproveitar a oportunidade enquanto seus sistemas ainda estão vulneráveis e ganhar acesso. Mas com atualizações automáticas, você pode deixar esse estresse para trás.

Por exemplo, se uma vulnerabilidade é descoberta em uma biblioteca de programação usada pelo seu software de banco de dados em nuvem (por exemplo, SQLite), hackers poderiam rapidamente tomar conhecimento dela e iniciar ataques. Mas se os seus servidores de banco de dados estiverem configurados para instalar automaticamente atualizações de segurança conforme são publicadas, eles baixarão e aplicarão o patch para corrigir o problema antes que qualquer comprometimento ocorra.

Além disso, o processo de atualizações automáticas pode ser personalizado para aplicar patches de segurança em um cronograma definido apenas após terem sido adequadamente testados. Para sistemas críticos, você pode optar por preparar e testar atualizações antes de uma implementação ampla. A automação elimina o ônus da intervenção manual enquanto mantém seu acesso à nuvem seguro.

3. Instalar e Configurar o Fail2ban

Os ataques de força bruta apresentam-se de várias formas, visando diversos serviços de rede. Além de abusar de logins como SSH, também precisamos considerar aplicações web, servidores de email, bases de dados e mais, que podem estar vulneráveis a tentativas de adivinhação de senhas.

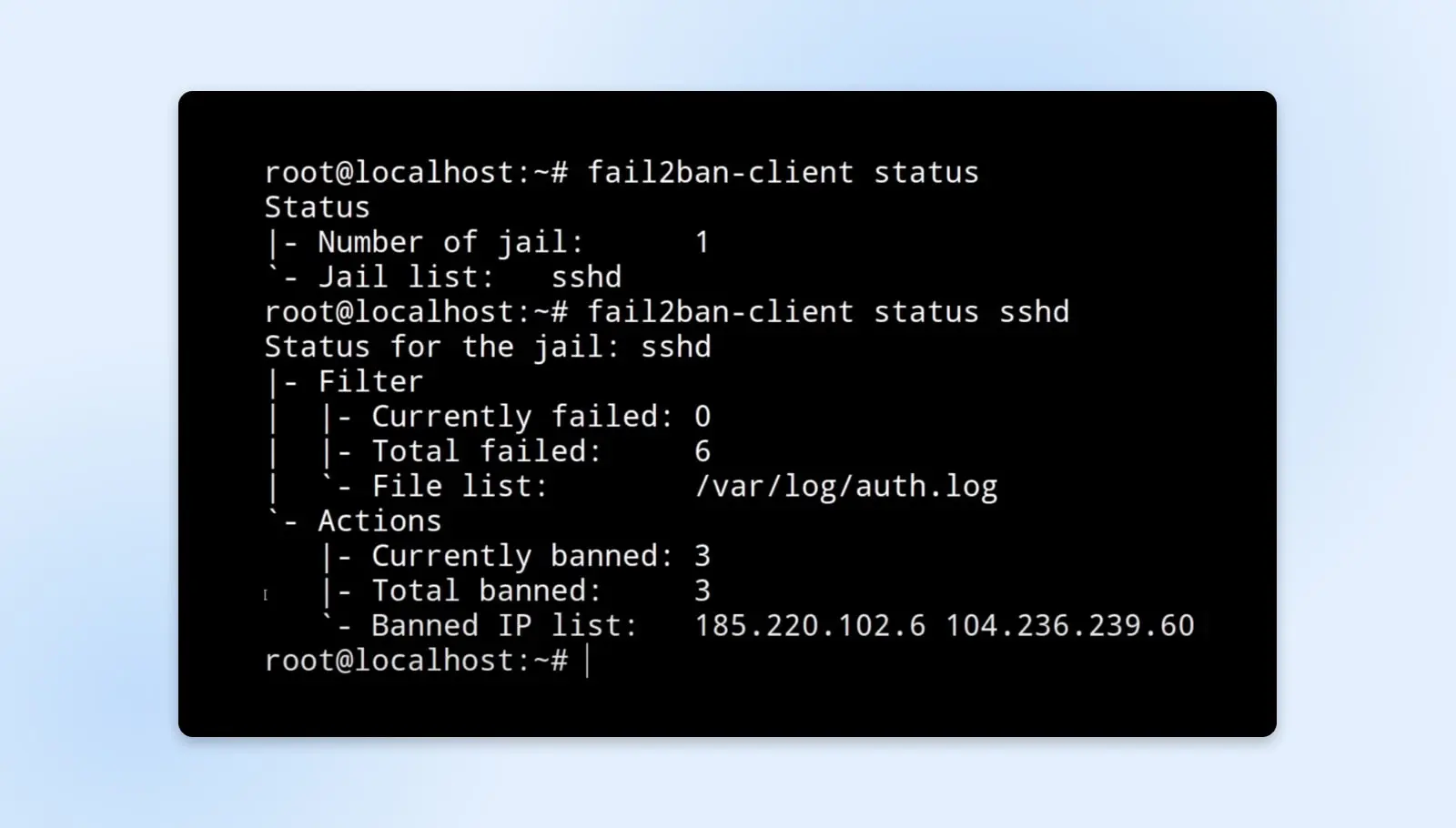

É aqui que ferramentas de proteção contra intrusões como Fail2ban se tornam muito úteis.

Fail2ban funciona monitorando continuamente os arquivos de registro gerados pelos serviços de rede e analisando-os em busca de sinais de tentativas repetidas de acesso falhadas que indicam força bruta automatizada. Quando as tentativas falhadas excedem um limite configurável, o Fail2ban atualiza automaticamente as regras do firewall do sistema para bloquear o endereço IP de origem responsável, prevenindo abusos futuros desse serviço.

Para colocar isso em perspectiva, considere o seguinte:

Alice configura o Fail2ban em seu servidor web para monitorar os registros de falhas de autenticação. Se um IP realizar cinco tentativas de login malsucedidas no console de administração em menos de dois minutos, indicando um possível ataque, o Fail2ban bloqueará automaticamente esse IP de acessar a aplicação web por 10 minutos. Isso protege a disponibilidade do aplicativo para usuários legítimos enquanto desencoraja atores maliciosos.

Os banimentos temporários de IP podem ajudar a desacelerar atacantes que tentam ativamente adivinhar credenciais ou encontrar exploits. O Fail2ban é altamente personalizável também — você pode ajustar os serviços monitorados, os limiares antes de banir, a duração dos banimentos, parâmetros de registro e mais. Essa flexibilidade permite que ele seja amplamente utilizado para proteger contra riscos de força bruta em grande parte das cargas de trabalho em nuvem.

4. Configure Grupos de Segurança na Nuvem como Firewalls

Enquanto ferramentas como Fail2ban operam no nível individual do servidor para proteger contra ataques, também devemos considerar a proteção de recursos de cloud na camada de rede. As plataformas de cloud em DreamHost são pré-configuradas para serem seguras.

Junto com isso, DreamHost oferece um firewall virtual configurável para que você possa decidir quais tráfegos são aceitos ou rejeitados além das configurações padrão.

Por exemplo, os servidores web geralmente só precisam aceitar conexões de entrada HTTP e HTTPS nas portas 80 e 443. Assim, o grupo de segurança atribuído a esses hosts seria configurado para bloquear todos os outros protocolos e combinações de portas por meio de regras de negação por padrão. Da mesma forma, o tráfego de saída seria reduzido apenas ao que é absolutamente essencial para essa função.

A configuração cuidadosa dos grupos de segurança atua como a primeira linha de defesa, permitindo apenas o tráfego de entrada e saída autorizado para alcançar seus servidores e serviços em nuvem de acordo com as melhores práticas de acesso de menor privilégio.

5. Considere Implementar um Sistema de Detecção de Intrusão

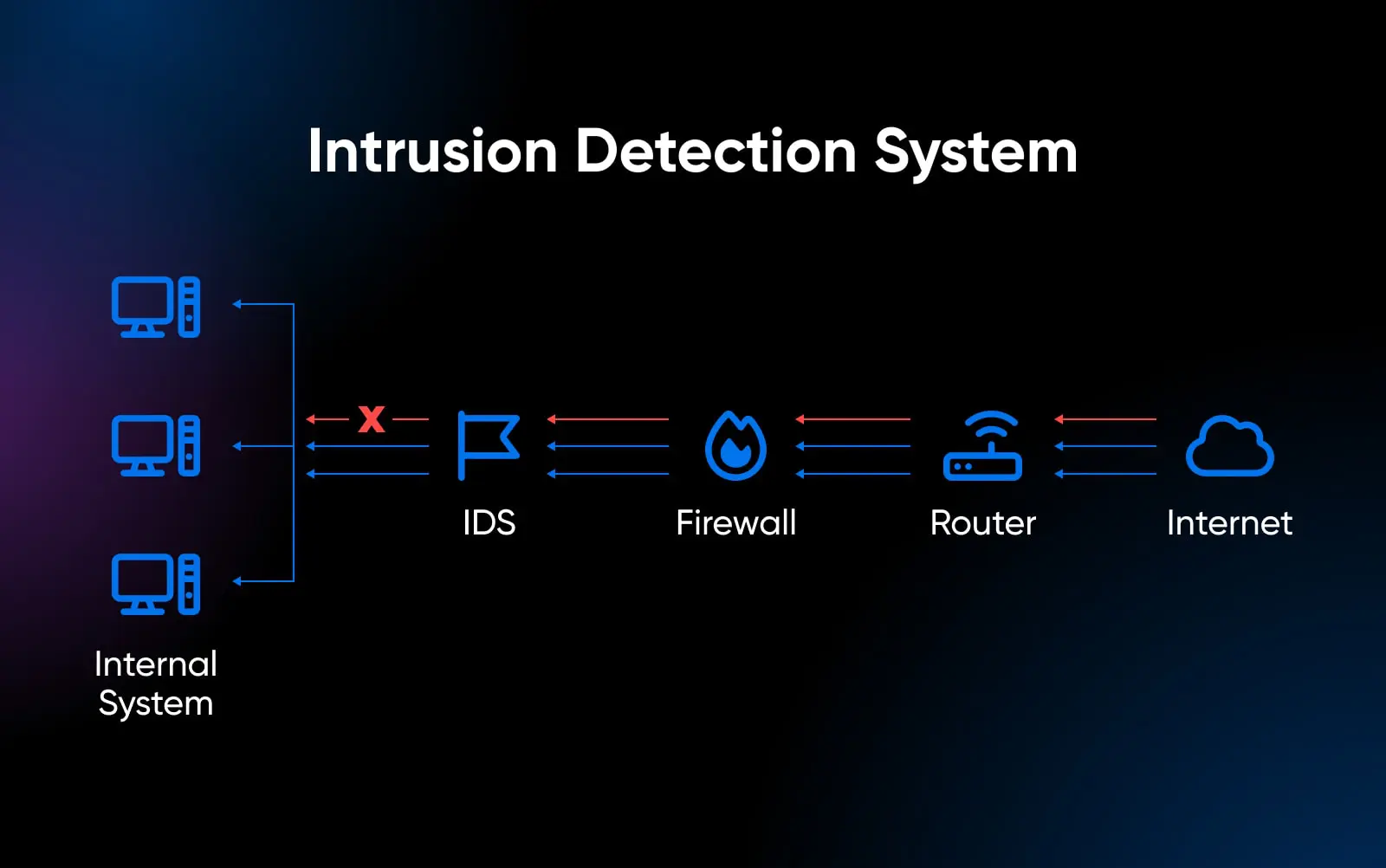

Enquanto discutimos medidas para bloquear proativamente tentativas de acesso não autorizado e prevenir a exploração de vulnerabilidades conhecidas, atacantes habilidosos ainda podem encontrar maneiras de penetrar as defesas através de falhas ainda desconhecidas.

Nesses casos, a detecção o mais cedo possível torna-se crítica.

Este é o local onde um Sistema de Detecção de Intrusão (IDS) pode oferecer um imenso valor — monitorando continuamente os sistemas para atividades suspeitas indicativas de uma violação. As soluções de IDS estão disponíveis em duas formas principais:

- IDS de Rede (NIDS): Analisa pacotes de rede inspecionando cargas maliciosas como vírus ou padrões de ataque conhecidos. Frequentemente usado para detectar propagação de Malware e tentativas de hacking focadas na rede.

- IDS de Host (HIDS): Monitora atividades, configurações e registros em um servidor individual. Verifica sinais de adulteração, mudanças não autorizadas ou violações de integridade.

“Para prevenir ataques de força bruta, deve-se implementar autenticação multifatorial, políticas seguras de sessão, limitação de taxa, tempos de espera automáticos e um sistema de detecção de intrusões (IDS) bem estruturado. Inclua também o uso de identificadores de sessão seguros e aleatórios, armazenando dados de sessão em locais seguros como cookies HttpOnly e Secure, e implementando mecanismos para detectar e prevenir acesso não autorizado à sessão.”

— Jesse Befus, Diretor Gerente, Gerenciamento de Identidade e Acesso Empresarial na ATB Financial

Um exemplo popular usado para ambientes Linux é o Tripwire. Ele mantém uma ampla base de dados de referência de atributos de arquivos como permissões, hashes, metadados, entradas de registro e mais para o host. Em intervalos periódicos, compara o estado atual com essa base de referência para verificar se há modificações não autorizadas que possam indicar má conduta.

Por exemplo, um atacante explora uma vulnerabilidade para obter acesso ao Shell em um dos servidores web. Ele tenta substituir os arquivos do site por uma versão maliciosa que rouba dados de pagamento do cliente. Assim que essa alteração é feita, o Tripwire detecta a mudança durante sua próxima verificação de integridade programada. Ele alerta o administrador sobre a modificação inesperada no webroot, permitindo que investiguem a violação antes que danos maiores ocorram.

Sem Tripwire, esse tipo de ataque poderia ter passado despercebido, permitindo que o invasor coletasse registros de clientes de forma furtiva por um período prolongado. Uma intrusão detectada rapidamente é uma intrusão rapidamente contida!

Como dizem, “a prevenção é ideal, mas a detecção é imprescindível,” e é aí que as ofertas de IDS em nuvem oferecem um valor imenso para manter seus dados seguros.

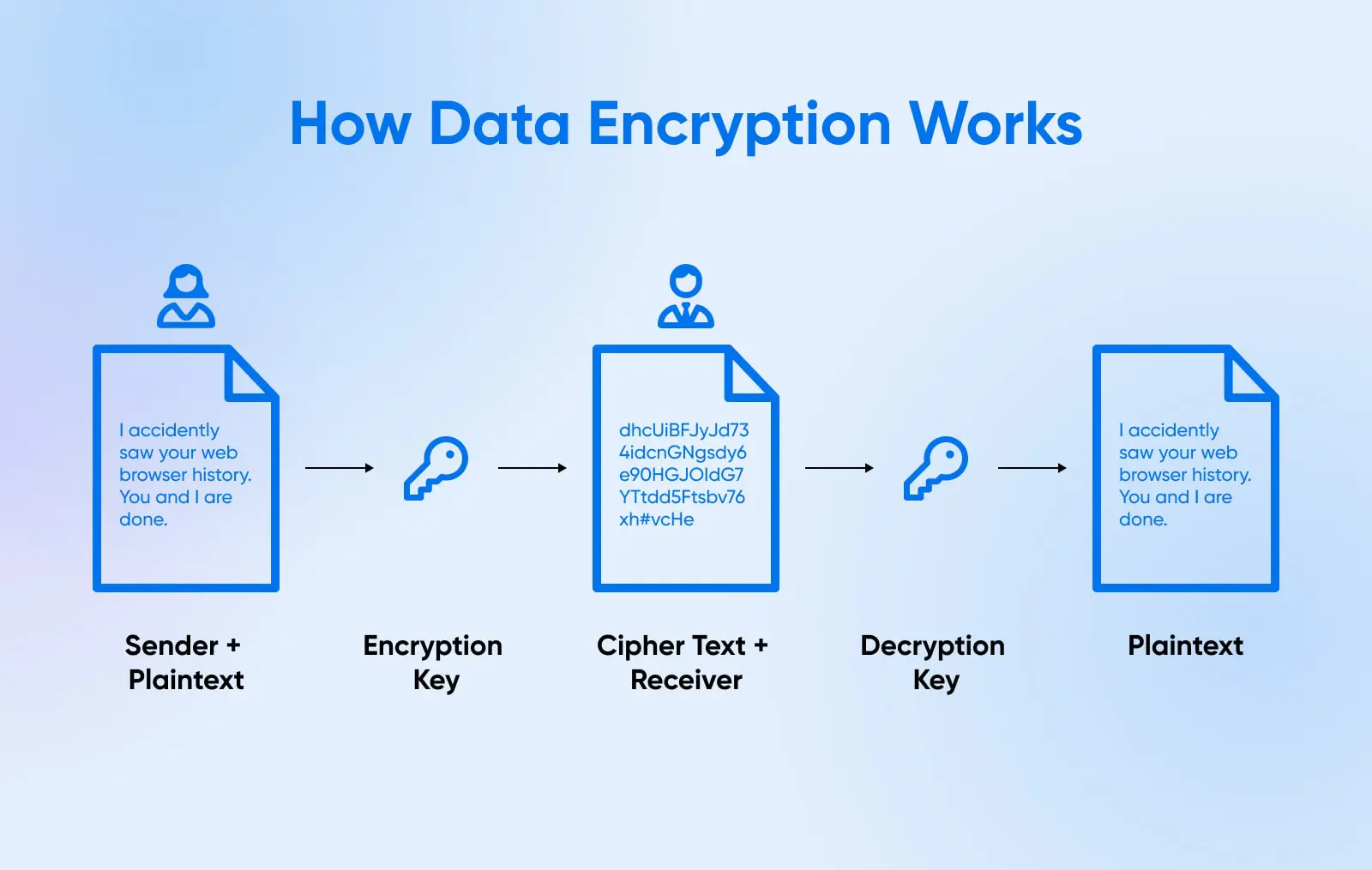

6. Utilize Extensivamente a Criptografia de Dados

Até agora, discutimos múltiplas camadas de controles de segurança com o objetivo de prevenir o acesso não autorizado aos seus servidores em nuvem. No entanto, um princípio fundamental da segurança de dados é que a prevenção pode falhar, mas a criptografia serve como uma última linha de defesa.

Mesmo que todas as outras medidas de segurança sejam contornadas e os servidores em nuvem sejam violados com êxito, a criptografia garante que dados armazenados como bancos de dados SQLite, arquivos e compartilhamentos de arquivos permaneçam protegidos e inutilizáveis para os atacantes. Isso também se aplica a dados em trânsito, que devem ser criptografados durante o fluxo através de redes.

A criptografia se divide amplamente em duas categorias:

- Assimétrico: Utiliza um par de chaves pública/privada onde tudo que é criptografado com a chave pública só pode ser acessado pela chave privada correspondente e vice-versa. Geralmente usado para conexões seguras.

- Simétrico: Uma chave secreta compartilhada é usada para criptografar e descriptografar dados. Usado para criptografia em massa eficiente de dados em repouso, pois a mesma chave criptografa/descriptografa.

Se todas as outras defesas falharem, dados criptografados frustram os objetivos do atacante. De que adianta invadir um servidor de banco de dados em nuvem se todos os registros são ininteligíveis sem a chave de descriptografia?

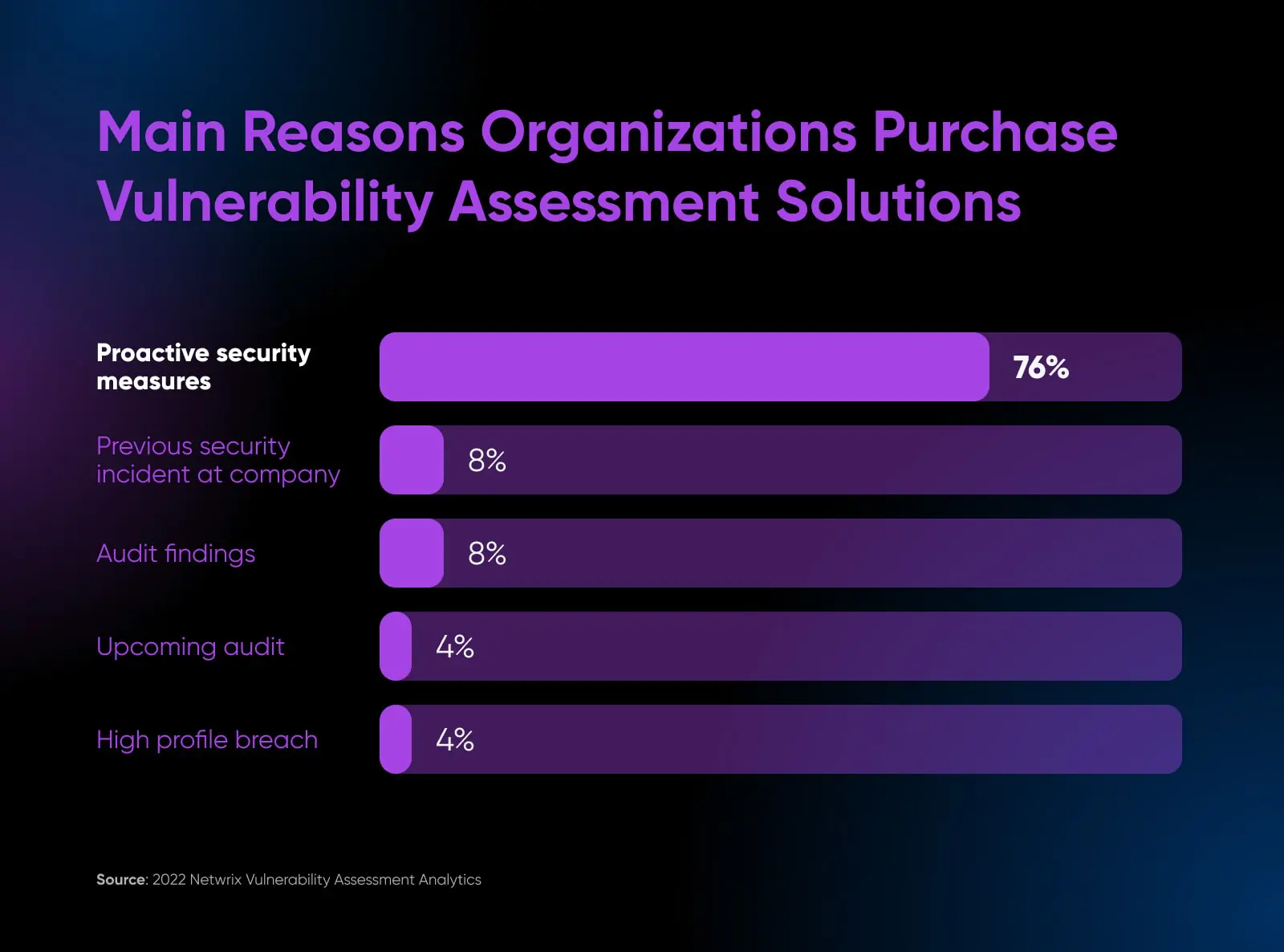

7. Agende Auditorias de Segurança Regulares

Agora já abordamos diversos controles preventivos e de detecção para garantir a segurança da infraestrutura na nuvem e dos dados em repouso. No entanto, uma prática abrangente que conecta todos eles é a realização de auditorias de segurança rotineiras.

76% das empresas pesquisadas seguem um protocolo regular de auditoria de segurança para serem proativas em relação a questões de segurança.

As auditorias servem a diversos propósitos inestimáveis:

- Verifique se os controles estão implementados corretamente conforme pretendido.

- Identifique se há deficiências ou lacunas que precisam de melhorias.

- Quantifique e priorize as exposições de risco residual.

- Descubra vulnerabilidades desconhecidas que não seriam visíveis de outra forma.

- Forneça uma visão atualizada da postura de segurança atual.

Basicamente, as auditorias indicam se suas práticas documentadas na nuvem refletem com precisão a realidade.

Você pode implementar auditorias informais de autoatendimento como parte da administração diária ou agendar avaliações formais exaustivas anualmente, dependendo da maturidade do programa.

Pense nestas auditorias de segurança rotineiras na nuvem como “exames de saúde” necessários que identificam áreas de risco e validam práticas bem-sucedidas para que ações corretivas possam ser tomadas antes que algo dê errado.

8. Implementar Gestão de Identidade e Acesso

Agora que discutimos as salvaguardas implementadas diretamente na própria infraestrutura da nuvem, a próxima camada lógica para a qual avançamos é o gerenciamento do acesso administrativo.

Sem a gestão de identidade e acesso (IAM) atuando como guardiões da nuvem, os atacantes simplesmente mirariam nas credenciais dos usuários para contornar as defesas da infraestrutura através de canais de acesso legítimos.

É por isso que um programa robusto de IAM se torna a base para quem pode acessar ambientes em nuvem e dados dentro de permissões prescritas — concedendo apenas privilégios essenciais.

Alguns dos componentes mais importantes de um IAM incluem:

- Serviços de diretório central: Mantenha contas de usuário e papéis em um diretório central como Active Directory com autenticação única versus localmente em servidores individuais. Reforça a revogação de acesso, políticas de senha e consolidação.

- Princípio do menor privilégio: Os usuários são associados a papéis e grupos que correspondem ao menor subconjunto de sistemas e permissões necessárias para a função versus acesso geral. Minimiza o raio de exposição se as contas forem comprometidas.

- Autenticação forte: Senhas reforçadas com autenticação multifatorial para acessar consoles de administração em nuvem e infraestrutura. Reduz a suscetibilidade a ataques de força bruta ao exigir fatores adicionais como tokens ou biometria ao autenticar sessões.

- Gestão de direitos: Atribuições e elevações de acesso são rastreadas, proporcionando visibilidade sobre as permissões. Revisões automáticas de acesso combinadas com relatórios de direitos rotineiros para eliminar atribuições desnecessárias ao longo do tempo.

- Registros de auditoria: Registro de atividades com ferramentas como CloudTrail que registra ações de administradores em toda a infraestrutura em nuvem. Crítico para investigação de incidentes, conformidade e exposição de ações internas arriscadas.

- API/tokens: Acesso à nuvem baseado em código via API e ferramentas que dependem de tokens gerados de curta duração. Adiciona proteções em comparação com logins interativos apenas baseados em usuários.

Um IAM robusto é crítico para a segurança do sistema em nuvem porque determina quem pode penetrar nos ambientes em nuvem independentemente das defesas de segurança da infraestrutura. Cometer erros em IAM pode tornar todas as suas medidas de segurança vulneráveis. Mas, se você implementar acesso privilegiado, backups e criptografia, o resto se torna exponencialmente mais eficaz, pois o IAM corta a entrada não autorizada na raiz.

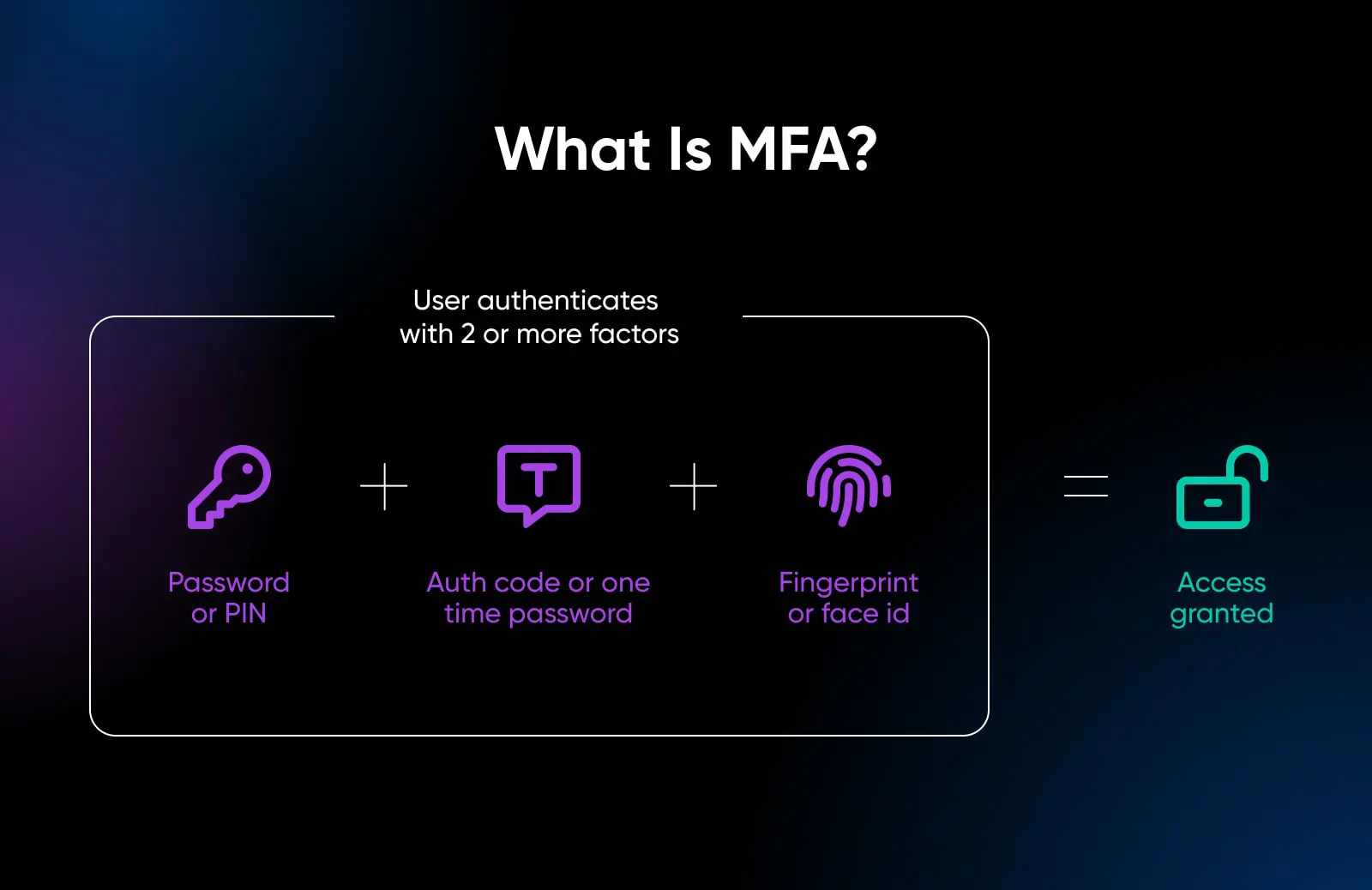

9. Exigir Autenticação Multifatorial (MFA)

Expandindo ainda mais os controles de acesso, um mecanismo incrivelmente útil para incorporar é a autenticação multifatorial (MFA), que exige múltiplos métodos de verificação de identidade.

Onde a autenticação de fator único depende de apenas uma credencial, como senhas, a MFA capitaliza os usuários por terem múltiplos métodos de validação em sua posse, exigindo dois ou mais para autenticar completamente as sessões. Isso minimiza substancialmente os riscos de personificação, mesmo que um fator esteja comprometido.

Exemplos comuns incluem:

- Exigindo um código de verificação único enviado via SMS/Email junto com a entrada de nome de usuário/senha.

- Utilizando um token de hardware ou aplicativo autenticador para gerar códigos rotativos.

- Aproveitando biometria como digitalização de impressões digitais ou reconhecimento facial em dispositivos móveis.

- Respondendo a perguntas de segurança pré-definidas pelo usuário.

Então, mesmo que a senha do console na nuvem seja adivinhada corretamente via força bruta, sem interceptar o telefone do usuário para tokens SMS, a sessão não pode progredir. É por isso que as contas da DreamHost podem ser seguras com MFA— Esta barreira adicional pode dissuadir ataques automatizados, deixando-os procurar um alvo mais fácil.

10. Secure Endpoints That Access The Cloud

Até agora, nossas técnicas de proteção de dados se concentraram em garantir a segurança da infraestrutura em nuvem e dos canais de acesso a ela. No entanto, precisamos considerar ameaças que se originam de pontos finais comprometidos, que então se conectam aos ambientes em nuvem.

Se laptops e estações de trabalho não possuírem proteções antivírus, por exemplo, o Malware poderia se transferir deles para servidores em nuvem que, de outra forma, seriam bem protegidos. É por isso que as salvaguardas de segurança de endpoint se integram firmemente com as políticas de acesso à nuvem como mais uma camada crítica de defesa em profundidade.

As técnicas comuns de endurecimento de pontos finais envolvem:

- Instalando ferramentas anti-vírus/anti-malware de confiança.

- Implementando detecção de ponto final e resposta (EDR) para monitoramento adicional.

- Ativando firewalls baseados em host e sistemas de detecção de intrusão.

- Mantendo atualizações de segurança e correções de forma rápida.

- Rastreando inventários de ativos com software de agente.

- Proibindo privilégios de administrador em dispositivos de usuários finais.

- Aplicando criptografia de disco via Bitlocker.

- Bloqueando dispositivos periféricos não autorizados como armazenamento USB.

- Configurando de forma segura proxies web e filtragem de DNS.

11. Priorize a Conscientização e o Treinamento de Segurança

Após discutir as diversas salvaguardas técnicas e procedimentais para proteger os dados na nuvem, agora abordamos o que muitas vezes é a maior vulnerabilidade: o elemento humano.

Por mais que arquitetemos defesas em camadas como firewalls, IAM, criptografia e proteção para proteger a infraestrutura em nuvem, nada disso importa se os próprios usuários se envolverem em práticas arriscadas, seja intencionalmente ou acidentalmente.

Alguns exemplos comuns incluem:

- Reutilizando senhas entre contas pessoais e de trabalho.

- Abrindo emails de phishing e anexos maliciosos.

- Não verificando links antes de clicar neles.

- Armazenando senhas em arquivos ou notas inseguras.

- Discutindo dados confidenciais em canais inseguros.

- Falhando em sair de contas de serviços de nuvem após o uso.

- Salvando arquivos contendo dados sensíveis em buckets de armazenamento em nuvem públicos.

A lista continua. Nenhum controle técnico pode compensar totalmente a falta de consciência de segurança entre equipes que operam plataformas em nuvem diariamente. Isso faz com que a educação contínua seja o escudo mais forte, cultivando uma cultura de segurança que se reforça continuamente.

Implementar programas formais de treinamento de conscientização de segurança deve focar em:

- Phishing Simulado: Treina a equipe para identificar e evitar armadilhas de phishing reais que visam credenciais e dados em nuvem. Melhora a literacia de ameaças.

- Práticas Seguras: Fornece orientações sobre higiene de senhas, sinais de alerta de engenharia social, manuseio de dados sensíveis, uso adequado da nuvem e mais. Estabelece expectativas de uso.

- Riscos na Nuvem: Destaca vulnerabilidades específicas da nuvem, como configurações incorretas, aumento de acesso e vazamentos de dados para que a equipe compreenda melhor as implicações de suas responsabilidades.

- Requisitos de Conformidade: Descreve políticas para gestão de acesso, terceiros que manuseiam dados e regulamentações de utilização. Mantém a conformidade.

- Relato de Incidentes: Incentiva o relato confidencial de violações suspeitas ou infrações identificadas. Aumenta a visibilidade.

“Nenhuma senha, chave de acesso, gerenciador de senhas ou autenticação de dois fatores *sozinhos* podem protegê-lo de engenharia social. Os engenheiros sociais nos visam como humanos primeiro e a tecnologia que usamos em segundo. Devemos entender que soluções técnicas sozinhas não vão fornecer proteção perfeita.”

— Dr. Martin Kraemer, Defensor da Conscientização de Segurança, KnowBe4

Treinamentos de atualização anuais ou bianuais combinados com coaching contínuo cultivam uma cultura organizacional focada em segurança, onde os usuários da nuvem valorizam melhor o manuseio seguro de dados.

12. Monitorar a Postura de Segurança do Provedor de Serviços

Por último, mas certamente não menos importante, uma dimensão da segurança em nuvem que muitas vezes é negligenciada é a gestão da segurança fornecida pelo próprio provedor de serviços em nuvem.

“O monitoramento é importante, pois as ferramentas não funcionam 100% sozinhas. Tenha um terceiro ou uma equipe para analisar alertas e responder a incidentes. Esta é a melhor maneira de melhorar sua segurança e proteger seus ativos de informação.”

— Felipe Mafra, CISO América do Norte na Thales GTS

Enquanto as discussões sobre criptografia, gestão de acesso e similares focam nos controles diretamente geridos por nós, o provedor de cloud também implementa proteções fundamentais para os centros de dados, redes e infraestrutura de hardware que sustentam nossos ambientes computacionais.

Exemplos de medidas de segurança implementadas pelos provedores incluem:

- Proteções físicas do centro de dados como cercas, vigilância por vídeo e guardas.

- Autenticação biométrica para acesso ao centro de dados.

- Energia redundante e backups para infraestrutura segura.

- Hipervisores reforçados separando instâncias dos clientes.

- Mitigação de DDoS para redes.

- Auditorias regulares de terceiros.

Então, enquanto governamos a segurança das cargas de trabalho na nuvem implantadas, devemos também revisar periodicamente a postura de segurança mantida pelo provedor de serviços, especialmente relacionada a quaisquer áreas de responsabilidade compartilhada.

Você pode começar por:

- Revisão das certificações de auditoria do provedor.

- Monitorando avisos sobre ameaças emergentes que impactam os serviços.

- Examinando as políticas de triagem de funcionários do provedor e manipulação de dados.

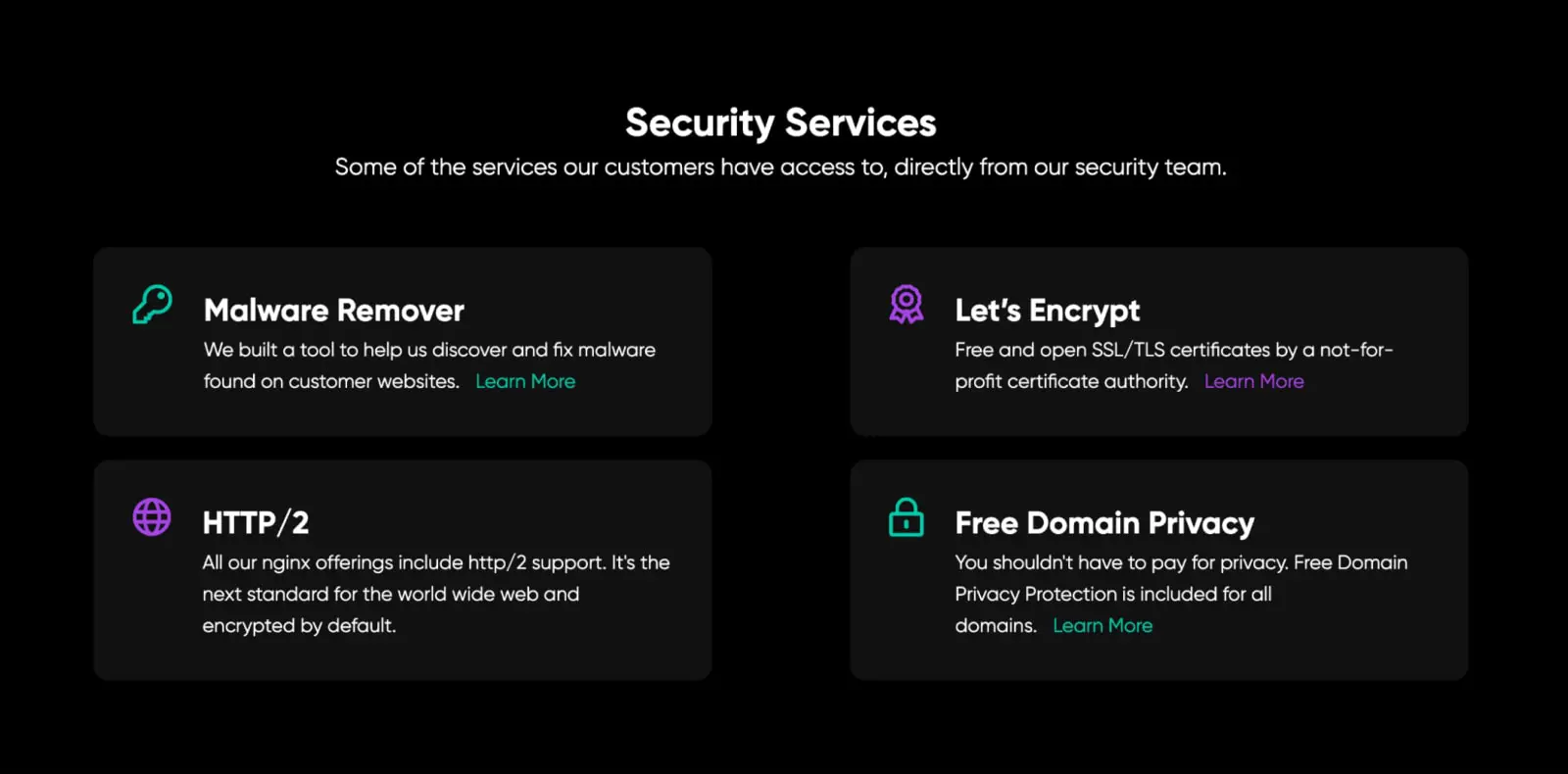

Mude para a Nuvem sem Medo, com a DreamHost

Seus dados são o seu negócio. É o trabalho que você passou anos construindo. É por isso que é tão importante manter seus dados seguros, especialmente quando estão armazenados na nuvem. As ideias que abordamos neste artigo são um excelente ponto de partida para a segurança dos seus dados baseados na nuvem.

Mas veja bem: manter seus dados seguros não é apenas seguir uma lista de regras. É sobre estar vigilante, estar ciente dos riscos e tomar medidas para se proteger.

A verdade é que os dados são tão valiosos quanto o petróleo, e os hackers querem roubar o máximo que puderem. E eles estão ficando cada vez melhores no que fazem. É por isso que você também precisa de um provedor de serviços que ajude a implementar as melhores práticas de segurança enquanto você faz o que faz de melhor — crescer seu negócio.

A DreamHost foca em segurança e backups, para que você possa ficar tranquilo sabendo que seu valioso trabalho não será em vão se ocorrer um incidente de segurança. Se você está considerando um provedor de serviços em nuvem para o seu projeto, experimente a DreamHost hoje.

Hospedagem de Armazenamento em Nuvem Segura

DreamObjects é um serviço de armazenamento de objetos econômico, excelente para hospedar arquivos, armazenar backups e desenvolvimento de aplicativos web.

Experimente Grátis por 30 Dias