Pojęcie „cloud computing” jest często używane w dzisiejszych czasach. Ale co to naprawdę oznacza? Za tym modnym terminem kryją się prawdziwe technologie, takie jak infrastruktura jako usługa (IaaS), które zapewniają skalowalne obliczenia na żądanie, przechowywanie i Networking.

Jednak migrowanie do chmury jest jak przeniesienie Twojej organizacji do niewidzialnego, ale nieskończenie skalowalnego biurowca. 75% firm stwierdza, że ponad 40% ich danych przechowywanych w chmurze jest poufnych. Zaniedbanie bezpieczeństwa w tym miejscu pozostawia wiele informacji firmowych narażonych na zagrożenia, takie jak nieautoryzowany dostęp, wykorzystanie luk i niezgodność z przepisami.

Dobra wiadomość jest taka, że choć „chmura” wydaje się ulotna, z właściwymi fundamentami i najlepszymi praktykami można skutecznie zabezpieczyć środowiska IaaS.

W tym poradniku podzielimy się 12 niezbędnymi wskazówkami, jak zabezpieczyć serwery chmurowe, maszyny wirtualne, kontenery, przechowywanie i usługi, które nie są zarządzane, korzystając z szybkiego wzrostu, który oferują środowiska chmurowe. Zacznijmy.

1. Zablokuj Logowanie Hasłem Root

Jedną z najczęściej stosowanych metod przez atakujących, mającą na celu uzyskanie nieautoryzowanego dostępu do serwerów, jest brutalne forsowanie słabych haseł dla kont o wysokich uprawnieniach takich jak root lub administrator.

Aby zrozumieć dlaczego, wyobraź sobie siebie jako złośliwego hakera. Jeśli twoim celem jest dostanie się do systemu i uzyskanie dostępu do wrażliwych danych, prawdopodobnie zacząłbyś od próby złamania hasła Root metodą brutalnej siły (powtarzane próby różnych haseł, aż zostanie znalezione to prawidłowe). Jeśli próba się powiedzie, uzyskasz dostęp do konta Root, które posiada najwyższy poziom uprawnień systemowych dostępnych, umożliwiając pełną kontrolę nad serwerem.

Rzecz w atakach siłowych jest taka: słabe hasła mogą być łatwo złamane przy użyciu odpowiednich narzędzi — a nawet silne hasła mogą być złamane przez cierpliwego, zdeterminowanego hakera.

Co jeśli całkowicie wyłączysz logowanie oparte na haśle dla użytkownika Root i zamiast tego będziesz polegać na uwierzytelnianiu opartym na kluczach SSH jako alternatywie?

SSH

Secure Shell Protocol (SSH) to kryptograficzny protokół sieciowy do bezpiecznego uruchamiania usług przez niezabezpieczoną sieć.

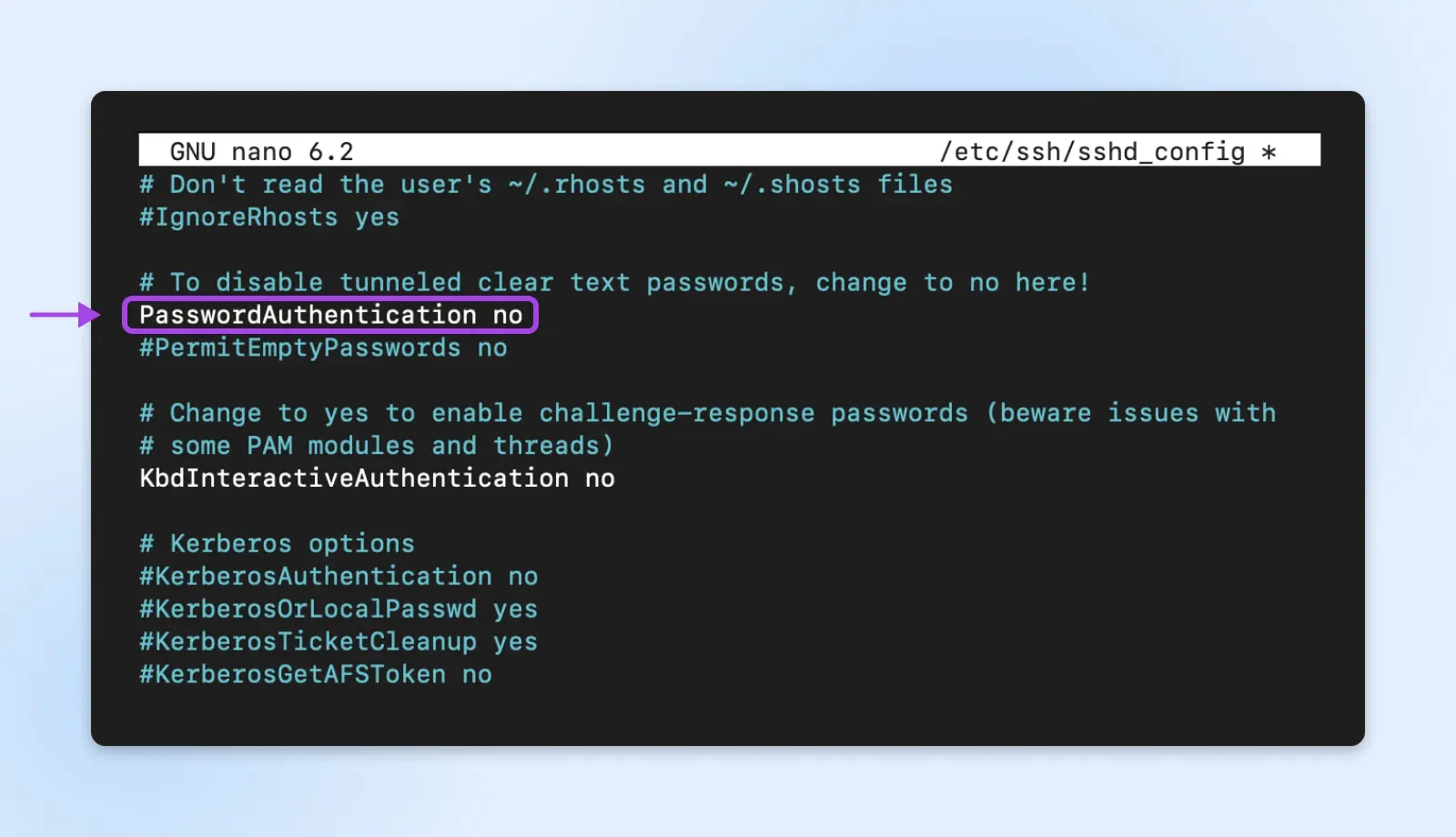

Czytaj więcejTę konfigurację można znaleźć w pliku /etc/ssh/sshd_config na Twoim serwerze Linux.

To jest doskonały krok we właściwym kierunku. Klucze SSH używają asymetrycznego szyfrowania, co oznacza, że do uwierzytelnienia prób logowania wykorzystywana jest para kluczy – prywatny i publiczny – zamiast hasła.

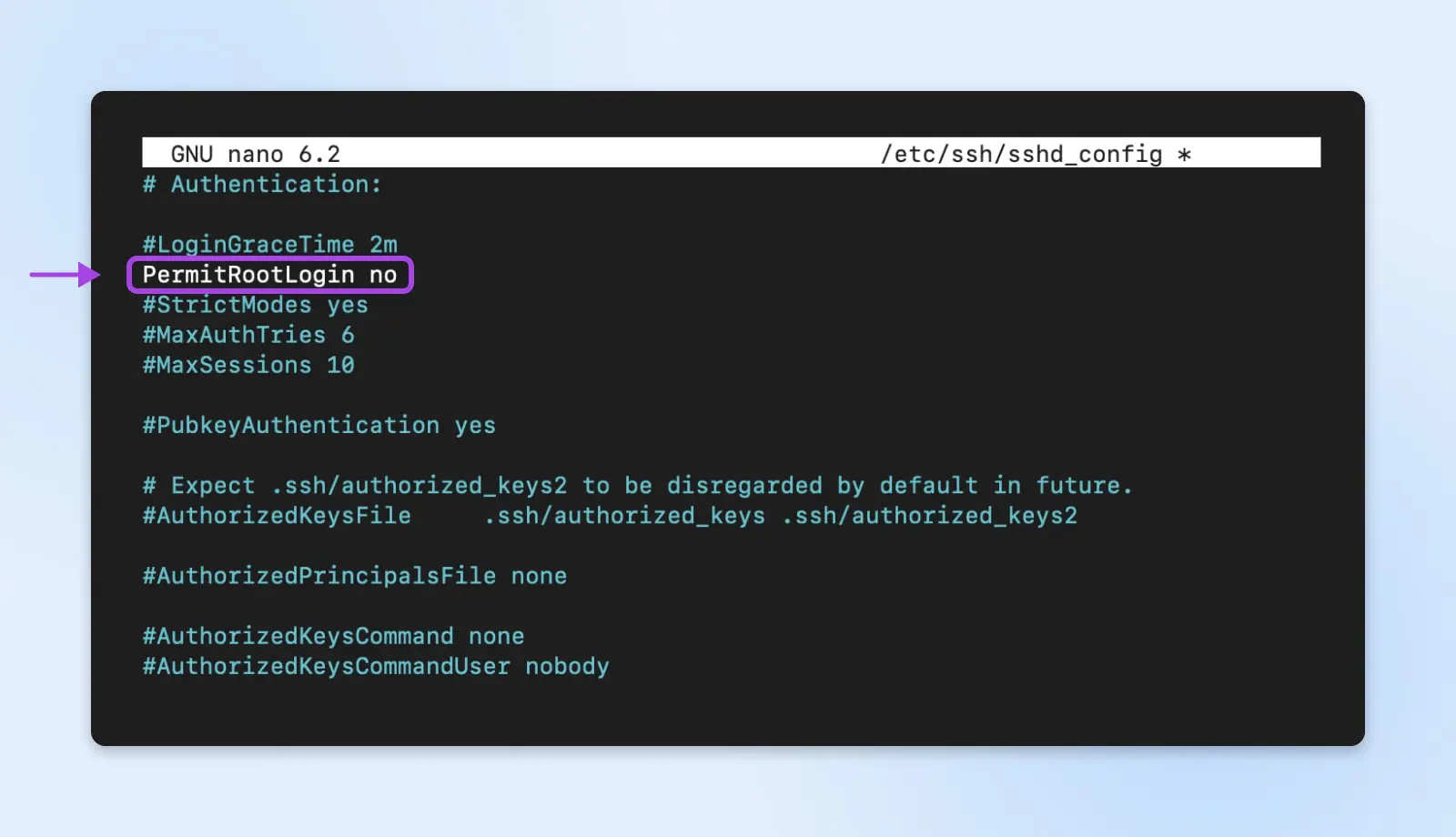

Możesz pójść krok dalej i wyłączyć logowanie jako root przez SSH, aby zapobiec próbom brutalnych ataków na konto root. Można to zrobić, zmieniając PermitRootLogin na no w tym samym pliku.

Klucz prywatny, jak sama nazwa wskazuje, jest przechowywany prywatnie przez autoryzowanego użytkownika i zapisany na jego komputerze. Odpowiadający mu klucz publiczny jest następnie przechowywany na serwerze powiązanym z kontem tego użytkownika.

Podczas procesu logowania, klucze używają metod kryptograficznych do weryfikacji autoryzowanego połączenia, nie ujawniając rzeczywistego prywatnego klucza. Ta metoda skutecznie chroni przed atakami brutalnej siły, ponieważ logowanie nie może być naruszone przez samo zgadywanie hasła.

2. Włącz Automatyczne Aktualizacje Bezpieczeństwa

Wszystkie oprogramowania zawierają luki: niektóre znane, a niektóre jeszcze nieodkryte.

Atakujący nieustannie przeszukują programy w poszukiwaniu nowych błędów, które umożliwiają im uzyskanie dostępu i kontroli. Gdy znajdowane są luki i naprawiane przez dostawców oprogramowania, publikują oni aktualizacje bezpieczeństwa.

Jeśli manualnie aktualizujesz systemy, hakerzy mogą wykorzystać okazję, gdy twoje systemy są jeszcze podatne i uzyskać dostęp. Ale z automatycznymi aktualizacjami, możesz zostawić ten stres za sobą.

Na przykład, jeśli zostanie odkryta podatność w bibliotece programistycznej używanej przez Twoje oprogramowanie bazy danych w chmurze (np., SQLite), hakerzy mogą się o niej dowiedzieć i rozpocząć ataki. Jednakże, jeśli Twoje serwery baz danych są skonfigurowane do automatycznego instalowania aktualizacji bezpieczeństwa gdy tylko zostaną opublikowane, pobiorą i zastosują łatkę naprawiającą problem zanim dojdzie do jakiegokolwiek naruszenia.

Ponadto proces automatycznych aktualizacji może być dostosowany do stosowania łatek bezpieczeństwa według ustalonego harmonogramu, tylko po ich odpowiednim przetestowaniu. Dla systemów o kluczowym znaczeniu, możesz zdecydować się na przygotowanie i testowanie aktualizacji przed ich szerokim wdrożeniem. Automatyzacja eliminuje konieczność ręcznej interwencji, jednocześnie zapewniając bezpieczny dostęp do chmury.

3. Zainstaluj i skonfiguruj Fail2ban

Ataki siłowe przyjmują różne formy, atakując różne usługi sieciowe. Poza nadużyciami logowań takich jak SSH, musimy również rozważyć aplikacje internetowe, serwery e-mail, bazy danych i więcej, które mogą być podatne na próby odgadnięcia hasła.

To miejsce, gdzie narzędzia ochrony przed włamaniami, takie jak Fail2ban, są bardzo przydatne.

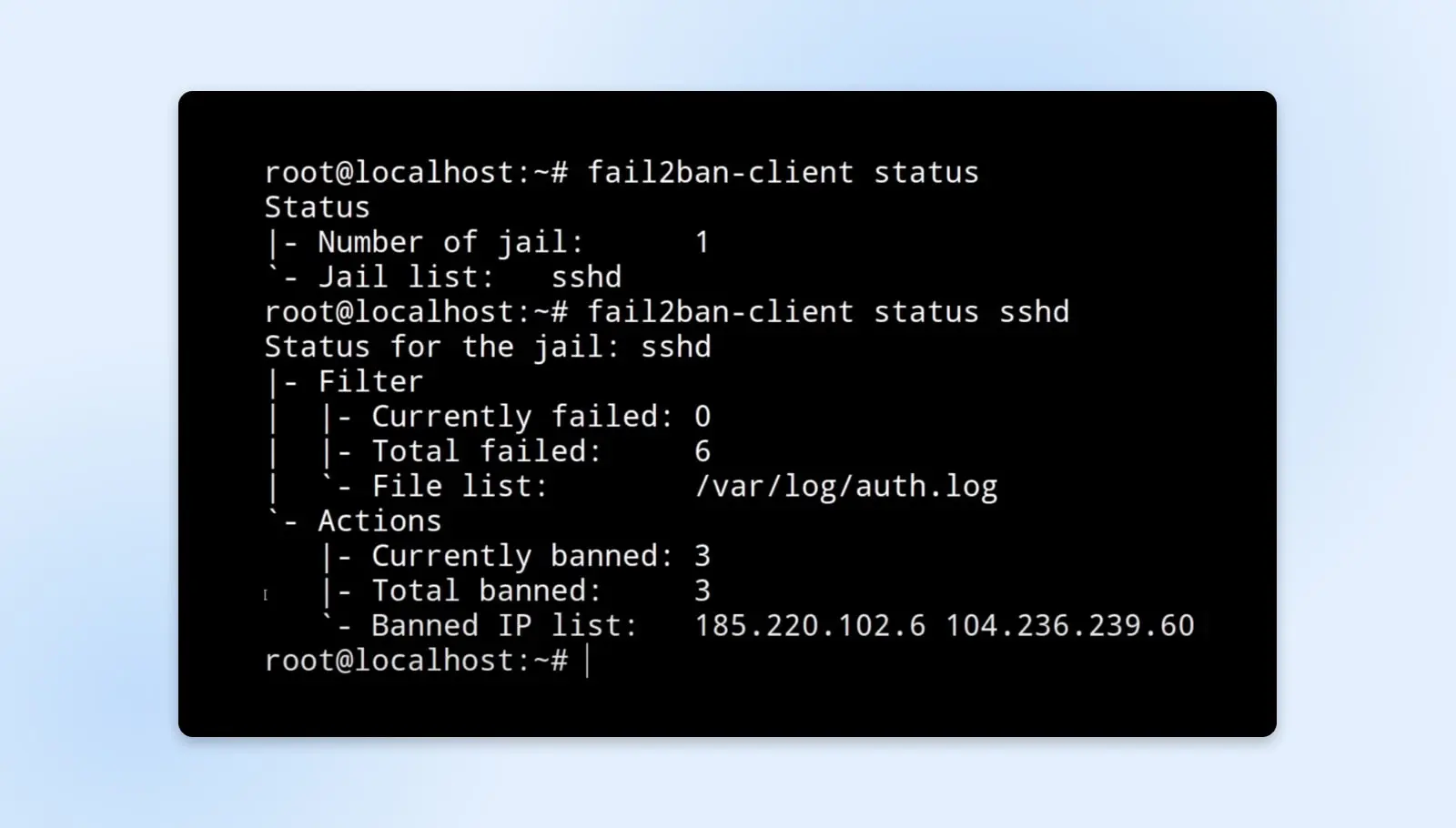

Fail2ban działa poprzez ciągłe monitorowanie plików logów generowanych przez usługi sieciowe i analizowanie ich pod kątem oznak powtarzających się nieudanych prób dostępu, które wskazują na automatyczne ataki metodą brutalnego przekraczania siłowego. Gdy liczba nieudanych prób przekroczy konfigurowalny próg, Fail2ban automatycznie zaktualizuje zasady firewalla systemowego, aby zablokować adres IP źródłowy odpowiedzialny za te próby, zapobiegając dalszym nadużyciom tej usługi.

By to lepiej zrozumieć, rozważ to:

Alice konfiguruje Fail2ban na swoim serwerze internetowym, aby monitorować logi nieudanych prób uwierzytelniania. Jeśli IP podejmie pięć nieudanych prób zalogowania do konsoli administracyjnej w ciągu dwóch minut, co wskazuje na potencjalny atak, Fail2ban automatycznie zablokuje to IP przed dostępem do aplikacji internetowej na 10 minut. Zapewnia to dostępność aplikacji dla legalnych użytkowników, jednocześnie odstraszając złośliwych aktorów.

Tymczasowe bany IP mogą pomóc spowolnić atakujących, którzy aktywnie próbują zgadnąć dane uwierzytelniające lub znaleźć luki. Fail2ban jest także wysoce konfigurowalny — można dostosować monitorowane usługi, progi przed zablokowaniem, czas trwania banów, parametry logowania i więcej. Ta elastyczność pozwala na szerokie wykorzystanie go do ochrony przed ryzykiem ataków brutalnej siły na większości obciążeń chmurowych.

4. Konfiguruj Grupy Bezpieczeństwa Chmury jako Firewall’e

Podczas gdy narzędzia takie jak Fail2ban działają na poziomie pojedynczego serwera w celu ochrony przed atakami, musimy również rozważyć zabezpieczenie zasobów chmurowych na poziomie sieci. Platformy chmurowe w DreamHost są wstępnie skonfigurowane jako bezpieczne.

Razem z tym, DreamHost zapewnia konfigurowalny wirtualny firewall, dzięki któremu możesz decydować, jaki ruch jest akceptowany lub odrzucany oprócz ustawień domyślnych.

Na przykład, serwery internetowe zazwyczaj muszą akceptować tylko przychodzące połączenia HTTP i HTTPS przez porty 80 i 443. Dlatego grupa zabezpieczeń przypisana do tych hostów byłaby skonfigurowana do blokowania wszystkich innych protokołów i kombinacji portów za pomocą zasad domyślnego odrzucania. Podobnie, ruch wychodzący byłby ograniczony tylko do tego, co jest absolutnie niezbędne dla tej funkcji.

Staranne konfigurowanie grup bezpieczeństwa stanowi pierwszą linię obrony, pozwalając na dostęp tylko autoryzowanego ruchu przychodzącego i wychodzącego do twoich serwerów chmurowych i usług zgodnie z najlepszymi praktykami dostępu według zasady najmniejszych uprawnień.

5. Rozważ wdrożenie systemu wykrywania intruzów

Mimo że omówiliśmy środki, które mają na celu proaktywne blokowanie prób nieautoryzowanego dostępu i zapobieganie wykorzystywaniu znanych luk, wykwalifikowani atakujący mogą nadal znaleźć sposoby na pokonanie obrony poprzez dotychczas nieznane błędy.

W tych przypadkach, wykrycie jak najwcześniej staje się kluczowe.

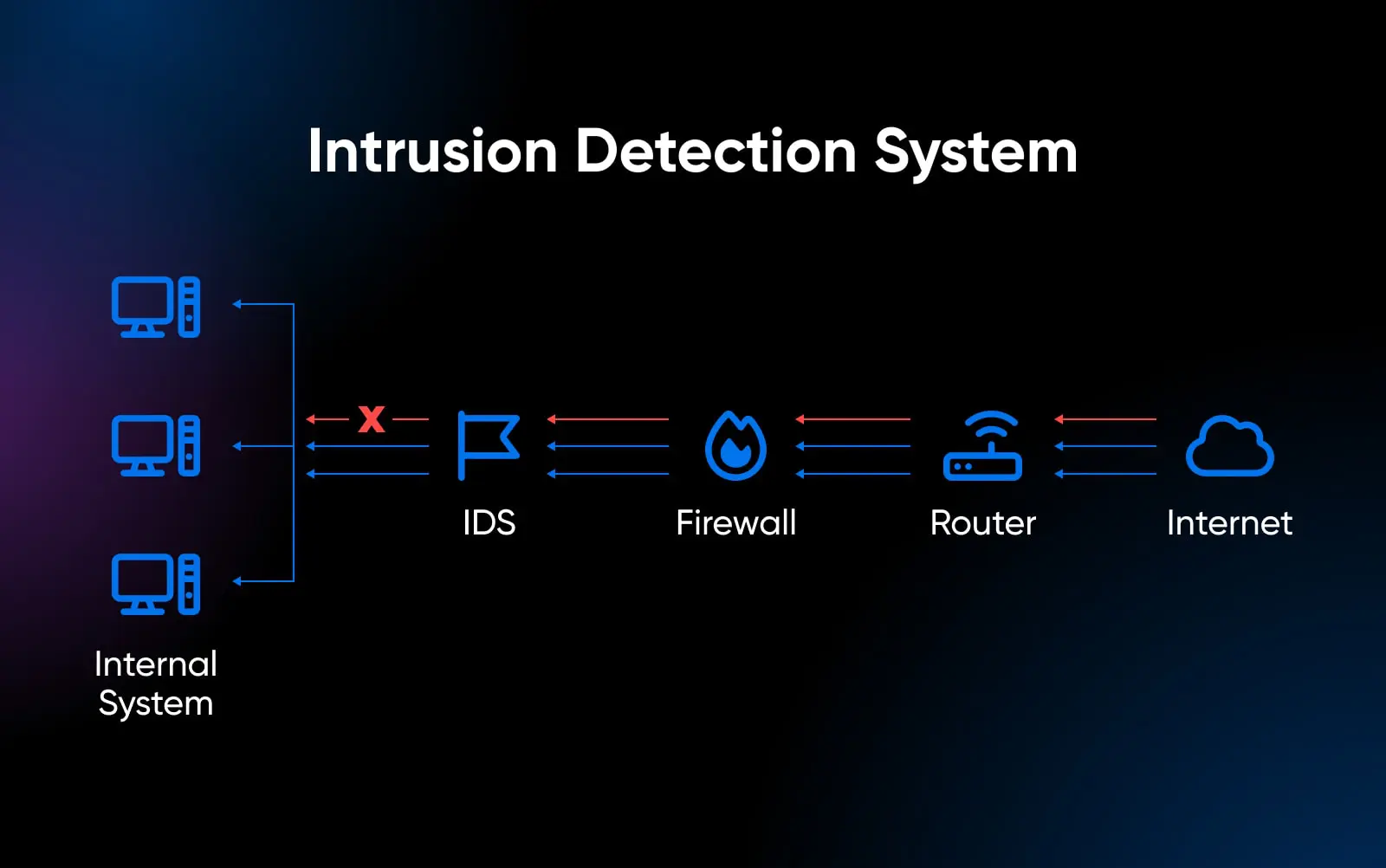

To miejsce, w którym system wykrywania włamań (IDS) może dostarczyć ogromną wartość — ciągłe monitorowanie systemów pod kątem podejrzanych działań wskazujących na naruszenie. Rozwiązania IDS występują w dwóch głównych formach:

- Network IDS (NIDS): Analizuje pakiety sieciowe pod kątem złośliwych ładunków, takich jak wirusy czy znane wzorce ataków. Często używane do wykrywania rozprzestrzeniania się malware i prób hackingu skierowanych na sieć.

- Host IDS (HIDS): Monitoruje działania, konfiguracje i logi na poszczególnym serwerze. Sprawdza oznaki manipulacji, nieautoryzowanych zmian lub naruszeń integralności.

„Aby zapobiegać atakom brute-force, należy wdrożyć uwierzytelnianie wieloskładnikowe, bezpieczne zasady sesji, ograniczenia częstotliwości, automatyczne wylogowania oraz dobrze rozbudowany system wykrywania intruzów (IDS). Należy również uwzględnić użycie bezpiecznych i losowych identyfikatorów sesji, przechowywanie danych sesji w bezpiecznych lokalizacjach, takich jak ciasteczka HttpOnly i Secure, oraz wdrażanie mechanizmów wykrywania i zapobiegania nieautoryzowanemu dostępowi do sesji.”

— Jesse Befus, Dyrektor Zarządzający, Zarządzanie Tożsamością i Dostępem w Przedsiębiorstwie w ATB Financial

Popularnym przykładem stosowanym w środowiskach Linux jest Tripwire. Utrzymuje on obszerną bazę danych bazowych atrybutów plików, takich jak uprawnienia, hasze, metadane, wpisy rejestru i więcej dla hosta. W okresowych odstępach porównuje obecny stan z tą bazą w celu sprawdzenia nieautoryzowanych modyfikacji, które mogłyby wskazywać na nieuczciwe działania.

Na przykład, atakujący wykorzystuje lukę w zabezpieczeniach, aby uzyskać dostęp do Shell na jednym z serwerów internetowych. Próbuje zastąpić pliki strony internetowej złośliwą wersją, która kradnie dane płatności klientów. Gdy ta zmiana zostanie dokonana, Tripwire wykrywa zmianę podczas swojego następnego zaplanowanego sprawdzenia integralności. Powiadamia administratora o nieoczekiwanej modyfikacji webroot, pozwalając im zbadać naruszenie zanim dojdzie do poważnych uszkodzeń.

Bez Tripwire taki atak mógłby pozostać niezauważony, co pozwoliłoby napastnikowi dyskretnie zbierać dane klientów przez dłuższy czas. Szybko wykryta intruzja to szybko opanowana intruzja!

Jak mówią, „zapobieganie jest idealne, ale wykrywanie jest koniecznością,” i to właśnie tam oferty IDS w chmurze dostarczają ogromną wartość, aby zapewnić bezpieczeństwo Twoich danych.

6. Intensywnie wykorzystaj szyfrowanie danych

Dotychczas omówiliśmy wiele warstw kontroli bezpieczeństwa z celem zapobiegania nieautoryzowanemu dostępowi do twoich serwerów chmurowych. Jednakże, fundamentalna zasada bezpieczeństwa danych mówi, że zapobieganie może zawieść, ale szyfrowanie służy jako ostatnia linia obrony.

Nawet jeśli wszystkie inne zabezpieczenia zostaną obejści i Serwery Chmurowe zostaną pomyślnie naruszone, szyfrowanie zapewnia, że przechowywane dane, takie jak bazy danych SQLite, archiwa i udziały plików pozostają chronione i nie mogą być używane przez atakujących. Dotyczy to również danych w ruchu, które również powinny być szyfrowane podczas przesyłania przez sieci.

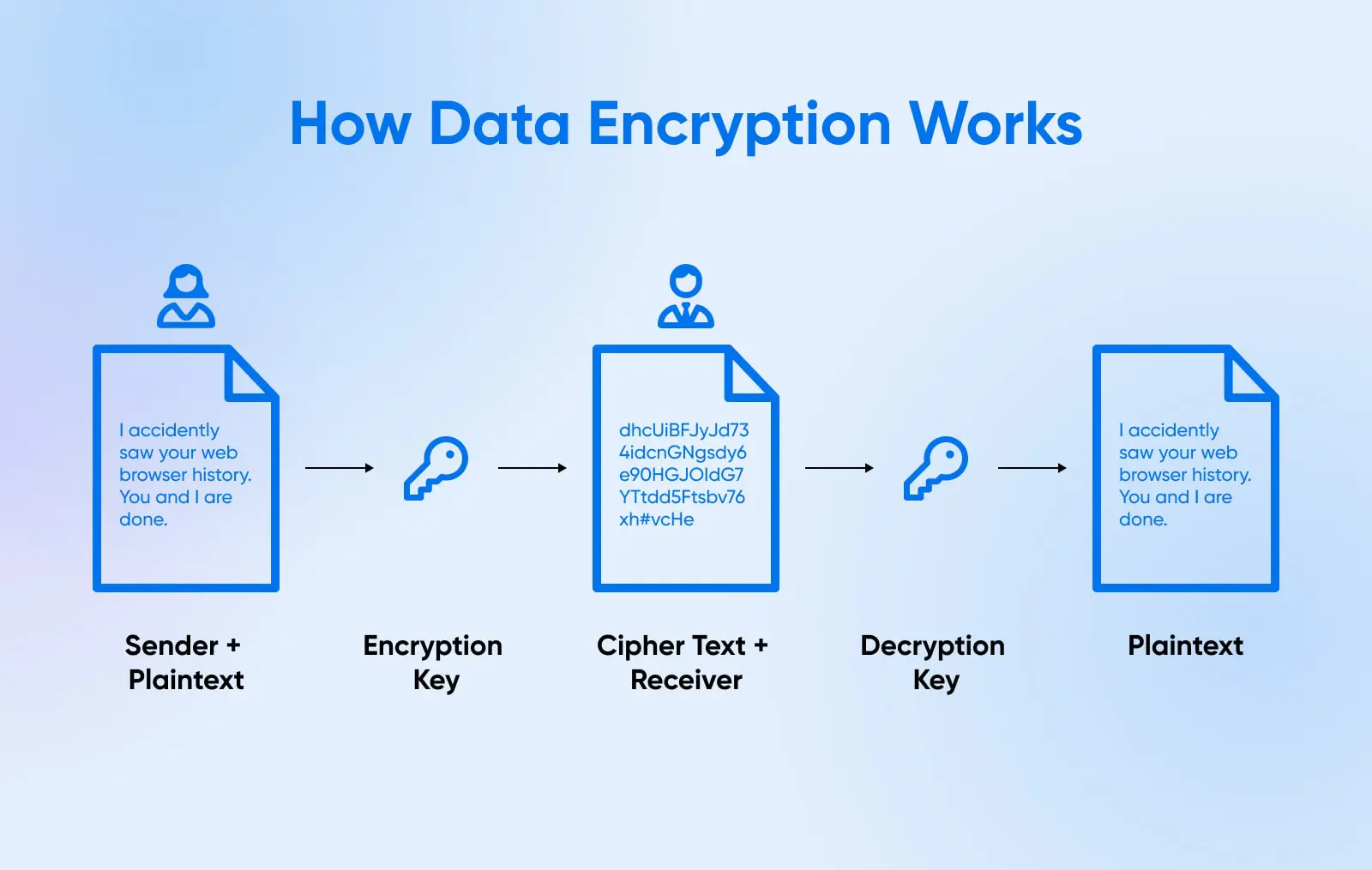

Szyfrowanie ogólnie dzieli się na dwie kategorie:

- Asymetryczny: Wykorzystuje parę kluczy publiczny/prywatny, gdzie wszystko zaszyfrowane kluczem publicznym może być dostępne tylko za pomocą pasującego klucza prywatnego i na odwrót. Zazwyczaj stosowany do bezpiecznych połączeń.

- Symetryczny: Używany jest wspólny tajny klucz do szyfrowania i deszyfrowania danych. Stosowany do efektywnego masowego szyfrowania danych w spoczynku, ponieważ ten sam klucz szyfruje/odszyfrowuje.

Jeśli wszystkie inne środki obronne zawiodą, zaszyfrowane dane udaremniają cele atakującego. Jaki jest sens włamywania się do serwera bazy danych w chmurze, jeśli wszystkie rekordy są niezrozumiałe bez klucza deszyfrującego?

7. Planuj Regularne Audyty Bezpieczeństwa

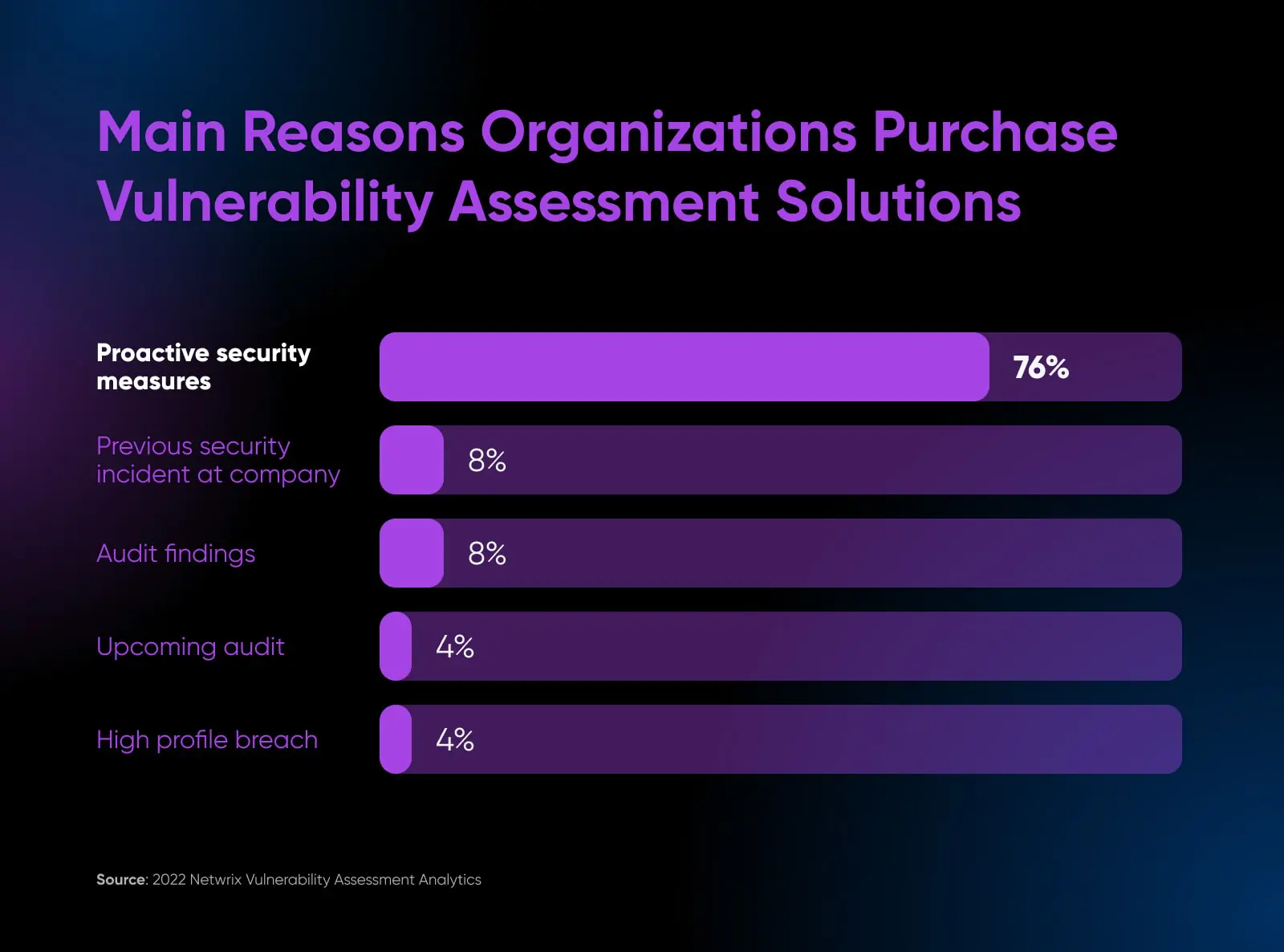

Opracowaliśmy teraz różne kontrolne środki zapobiegawcze i wykrywcze, aby zabezpieczyć infrastrukturę chmurową i dane w stanie spoczynku. Jednak praktyką, która łączy wszystkie te elementy, są rutynowe audyty bezpieczeństwa.

76% badanych firm stosuje regularny protokół audytu bezpieczeństwa, aby zapobiegać problemom z bezpieczeństwem.

Audity pełnią kilka nieocenionych funkcji:

- Zweryfikuj, czy kontrole są właściwie wdrożone zgodnie z zamierzeniami.

- Określ, czy jakiekolwiek braki lub luki wymagają poprawy.

- Kwantyfikuj i priorytetyzuj narażenie na ryzyko resztkowe.

- Odkryj nieznane luki w zabezpieczeniach, które inaczej byłyby niewidoczne.

- Zapewnij zaktualizowany obraz aktualnej postawy bezpieczeństwa.

W zasadzie, audyty pokazują, czy Twoje udokumentowane praktyki chmurowe dokładnie odzwierciedlają rzeczywistość.

Możesz wprowadzić nieformalne audyty samoobsługowe jako część codziennej administracji lub planować wyczerpujące formalne oceny rocznie, w zależności od dojrzałości programu.

Pomyśl o tych rutynowych audytach bezpieczeństwa chmury jako o koniecznych „badaniach zdrowotnych”, które identyfikują obszary ryzyka i weryfikują udane praktyki, aby można było podjąć działania naprawcze, zanim coś pójdzie nie tak.

8. Wdrożenie Zarządzania Tożsamością i Dostępem

Teraz, gdy omówiliśmy zabezpieczenia wdrożone bezpośrednio w samej infrastrukturze chmurowej, kolejnym logicznym krokiem jest zarządzanie dostępem administracyjnym.

Bez zarządzania tożsamością i dostępem (IAM) działającego jako strażnicy chmury, atakujący po prostu wzięliby na celownik dane uwierzytelniające użytkowników, aby obok nich obejść obronę infrastruktury przez legalne kanały dostępu.

Dlatego solidny program IAM staje się fundamentem dla tego, kto może uzyskać dostęp do środowisk chmurowych i danych w ramach przypisanych uprawnień — przyznając tylko niezbędne uprawnienia.

Niektóre z najważniejszych składników IAM to:

- Centralne usługi katalogowe: Utrzymywanie kont użytkowników i ról w centralnym katalogu, takim jak Active Directory z pojedynczym logowaniem w porównaniu do lokalnego na poszczególnych serwerach. Wprowadza egzekwowanie unieważnienia dostępu, polityk haseł i konsolidacji.

- Zasada minimalnych uprawnień: Użytkownicy są dopasowywani do ról i grup, które odpowiadają najmniejszemu podzbiorowi systemów i uprawnień potrzebnych do funkcji w porównaniu do ogólnego dostępu. Minimalizuje ekspozycję na szkody, gdy konta zostaną skompromitowane.

- Mocne uwierzytelnianie: Hasła wzmocnione wieloskładnikowym uwierzytelnianiem do dostępu do konsol administracyjnych w chmurze i infrastruktury. Redukuje podatność na ataki siłowe poprzez wymaganie dodatkowych czynników, takich jak tokeny czy biometria podczas uwierzytelniania sesji.

- Zarządzanie uprawnieniami: Przypisania dostępu i podwyższenia śledzone, zapewniające widoczność uprawnień. Automatyczne przeglądy dostępu połączone z rutynowym raportowaniem uprawnień w celu stopniowego eliminowania niepotrzebnych przypisań z czasem.

- Logi audytowe: Rejestrowanie działalności z użyciem narzędzi takich jak CloudTrail, które rejestruje działania administratorów na całym obszarze chmury. Kluczowe dla dochodzenia w przypadku incydentów, zgodności i ujawnienia ryzykownych działań wewnętrznych.

- API/tokeny: Dostęp do chmury oparty na kodzie za pośrednictwem API i narzędzi polega na krótkotrwałych generowanych tokenach. Dodaje ochrony w porównaniu do interaktywnych logowań opartych tylko na użytkownikach.

Wydajny IAM jest kluczowy dla bezpieczeństwa systemów chmurowych, ponieważ określa, kto może dostać się do środowisk chmurowych, niezależnie od zabezpieczeń infrastruktury. Błąd w IAM i wszystkie twoje środki bezpieczeństwa mogą stać się podatne. Ale jeśli zaimplementujesz dostęp uprzywilejowany, kopie zapasowe i szyfrowanie, reszta staje się wykładniczo skuteczniejsza, ponieważ IAM eliminuje nieautoryzowany dostęp u źródeł.

9. Wymagaj uwierzytelniania wieloskładnikowego (MFA)

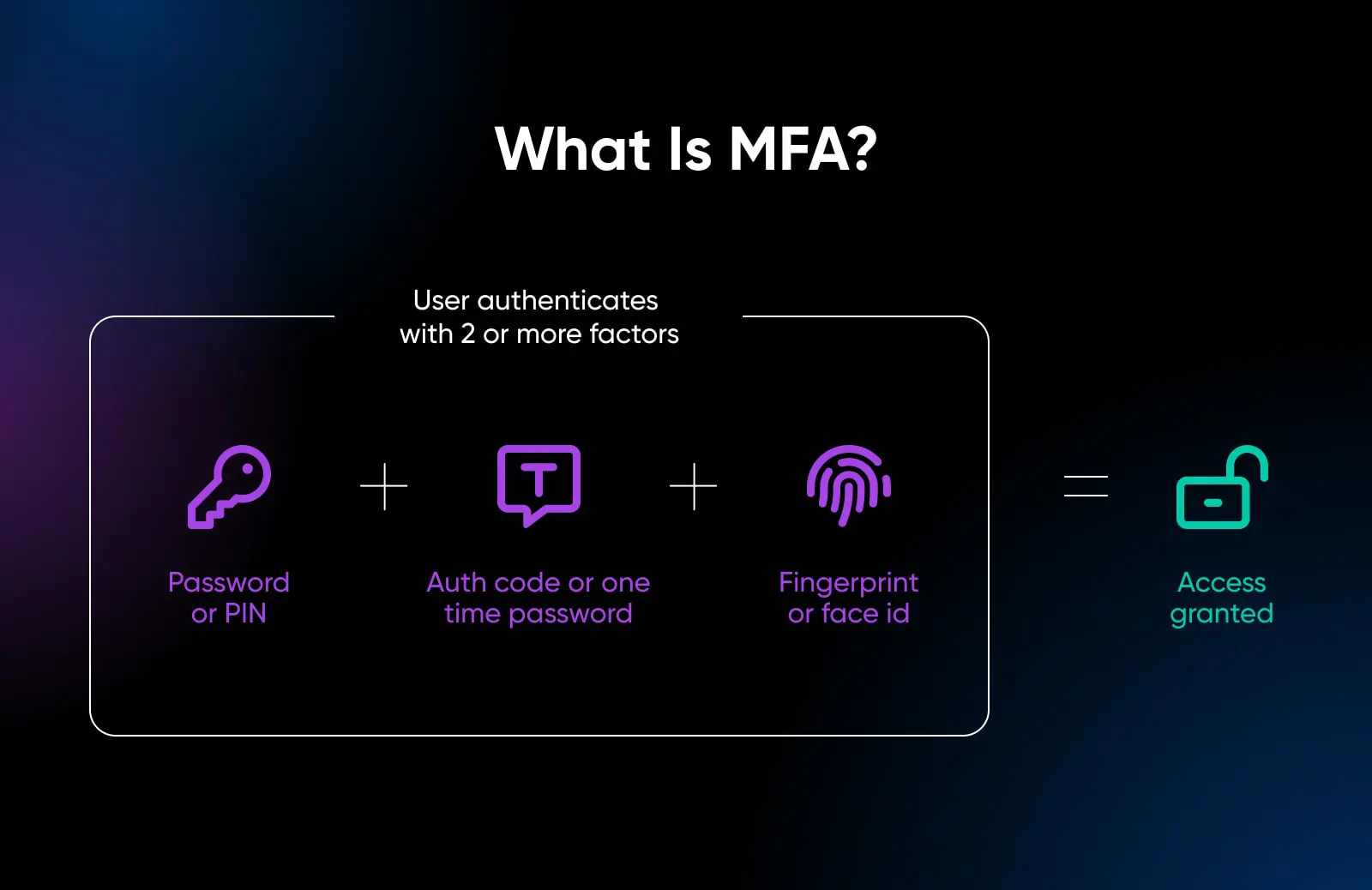

Rozwijając dalej kontrolę dostępu, niezwykle przydatny mechanizm do wdrożenia to uwierzytelnianie wieloskładnikowe (MFA), wymuszające wiele metod weryfikacji tożsamości.

Gdzie uwierzytelnianie jednofaktorowe opiera się tylko na jednym poświadczeniu, takim jak hasła, MFA wykorzystuje fakt, że użytkownicy mają wiele metod weryfikacji w swoim posiadaniu, wymagając dwóch lub więcej do pełnego uwierzytelnienia sesji. To znacznie minimalizuje ryzyko podszywania się, nawet jeśli jeden czynnik zostanie naruszony.

Typowe przykłady obejmują:

- Wymagający jednorazowego kodu weryfikacyjnego wysyłanego przez SMS/E-mail wraz z wpisaniem nazwy użytkownika i hasła.

- Korzystanie z tokena sprzętowego lub aplikacji uwierzytelniającej do generowania kodów rotacyjnych.

- Wykorzystanie biometrii takiej jak skanowanie linii papilarnych lub rozpoznawanie twarzy na urządzeniu mobilnym.

- Odpowiadanie na pytania bezpieczeństwa ustawione przez użytkownika.

Nawet jeśli hasło do konsoli chmurowej zostanie poprawnie odgadnięte przez atak brutalnej siły, bez przechwycenia telefonu użytkownika w celu uzyskania tokenów SMS, sesja nie może postępować. Dlatego konta DreamHost mogą być zabezpieczone za pomocą MFA — Ta dodatkowa bariera może odstraszyć automatyczne ataki, skłaniając je do szukania łatwiejszego celu.

10. Zabezpiecz punkty końcowe uzyskujące dostęp do chmury

Do tej pory nasze techniki ochrony danych koncentrowały się na zabezpieczaniu samej infrastruktury chmurowej, jak również kanałów dostępu do niej. Musimy jednak rozważyć zagrożenia pochodzące z naruszonych punktów końcowych, które następnie łączą się ze środowiskami chmurowymi.

Jeśli laptopy i stacje robocze nie mają na przykład ochrony antywirusowej, złośliwe oprogramowanie może przedostać się z nich na inaczej dobrze zabezpieczone serwery chmurowe. Dlatego zabezpieczenia punktów końcowych ściśle integrują się z politykami dostępu do chmury jako kolejna krytyczna warstwa obrony wielowarstwowej.

Zastosowane techniki zabezpieczania punktów końcowych:

- Instalowanie renomowanych narzędzi antywirusowych/antymalware.

- Wdrażanie detekcji krańcowej i odpowiedzi (EDR) dla dodatkowego monitorowania.

- Włączanie firewalli bazujących na hoście i systemów wykrywania intruzów.

- Utrzymywanie aktualizacji zabezpieczeń i łatek na bieżąco.

- Śledzenie inwentaryzacji aktywów za pomocą oprogramowania agentowego.

- Zakaz przyznawania uprawnień administratora na urządzeniach użytkowników końcowych.

- Wymuszanie szyfrowania dysków za pomocą Bitlocker.

- Blokowanie nieautoryzowanych urządzeń peryferyjnych, takich jak pamięci USB.

- Bezpieczna konfiguracja serwerów proxy i filtrowanie DNS.

11. Priorytet dla świadomości i szkolenia z zakresu bezpieczeństwa

Po omówieniu różnych technicznych i proceduralnych zabezpieczeń danych w chmurze, przechodzimy teraz do tego, co często jest największą słabością: czynnik ludzki.

Niezależnie od tego, jak bardzo projektujemy wielowarstwowe obrony, takie jak zapory ogniowe, IAM, szyfrowanie i zabezpieczenia, aby chronić infrastrukturę chmurową, żadne z nich nie mają znaczenia, jeśli sami użytkownicy angażują się w ryzykowne praktyki, czy to świadomie, czy nieświadomie.

Kilka typowych przykładów:

- Ponowne używanie haseł na osobistych i służbowych kontach.

- Otwieranie phishingowych e-maili i złośliwych załączników.

- Brak weryfikacji linków przed kliknięciem.

- Przechowywanie haseł w niezabezpieczonych plikach lub notatkach.

- Dyskusje na temat poufnych danych przez niezabezpieczone kanały.

- Nie wylogowywanie się z kont usług chmurowych po ich użyciu.

- Zapisywanie plików zawierających wrażliwe dane w publicznych Bucketach przechowywania w chmurze.

Lista jest długa. Żadne techniczne kontrolki nie mogą w pełni zrekompensować braku świadomości bezpieczeństwa wśród zespołów obsługujących platformy chmurowe na co dzień. Dlatego ciągła edukacja stanowi najmocniejszą tarczę, kształtując samonapędzającą się kulturę bezpieczeństwa.

Programy szkoleniowe z zakresu świadomości bezpieczeństwa powinny skupiać się na:

- Symulowane phishing: Szkoli personel w identyfikacji i unikaniu rzeczywistych zagrożeń phishingowych celujących w dane i poświadczenia chmurowe. Poprawia świadomość zagrożeń.

- Bezpieczne praktyki: Zapewnia wskazówki dotyczące higieny hasła, sygnałów ostrzegawczych inżynierii społecznej, obchodzenia się z danymi poufnymi, właściwego korzystania z chmury i więcej. Ustala oczekiwania co do użytkowania.

- Ryzyka związane z chmurą: Podkreśla typowe specyficzne dla chmury luki, takie jak błędne konfiguracje, niekontrolowany dostęp i wycieki danych, dzięki czemu personel lepiej rozumie implikacje swoich obowiązków.

- Wymagania zgodności: Określa polityki zarządzania dostępem, obchodzenia się z danymi przez strony trzecie oraz regulacje wykorzystania. Utrzymuje zgodność.

- Raportowanie incydentów: Zachęca do poufnego zgłaszania podejrzanych naruszeń lub wykrytych naruszeń. Zwiększa widoczność.

„Żadne hasło, klucz dostępu, menedżer haseł czy dwuetapowa weryfikacja *samodzielnie* nie ochronią Cię przed inżynierią społeczną. Inżynierowie społeczni celują w nas jako ludzi na pierwszym miejscu, a technologię, której używamy, na drugim. Musimy zrozumieć, że samodzielne rozwiązania techniczne nie zapewnią doskonałej ochrony.”

— Dr Martin Kraemer, orędownik świadomości bezpieczeństwa, KnowBe4

Roczne lub dwuletnie szkolenia przypominające w połączeniu z ciągłym coachingiem kształtują kulturę organizacyjną skoncentrowaną na bezpieczeństwie, gdzie użytkownicy chmury lepiej doceniają bezpieczne obchodzenie się z danymi.

12. Monitoruj Postawę Bezpieczeństwa Dostawcy Usług

Ostatni, ale z pewnością nie mniej ważny, wymiar bezpieczeństwa w chmurze, który często jest pomijany, to zarządzanie bezpieczeństwem zapewnianym przez samego dostawcę usług chmurowych.

„Monitorowanie jest ważne, ponieważ narzędzia nie działają w 100% samodzielnie. Zatrudnij stronę trzecią lub zespół do analizowania alertów i reagowania na incydenty. To najlepszy sposób, aby poprawić swoje bezpieczeństwo i chronić swoje zasoby informacyjne.”

— Felipe Mafra, CISO North America w Thales GTS

Podczas gdy dyskusje na temat szyfrowania, zarządzania dostępem i tym podobnych skupiają się na kontrolach bezpośrednio zarządzanych przez nas, dostawca chmury również wprowadza podstawowe zabezpieczenia dla centrów danych, sieci i infrastruktury sprzętowej, które są podstawą naszych środowisk komputerowych.

Przykłady środków bezpieczeństwa wdrożonych przez dostawców obejmują:

- Fizyczne zabezpieczenia centrum danych, takie jak ogrodzenia, monitoring wideo i ochroniarze.

- Biometryczna autoryzacja dostępu do centrum danych.

- Zapasowe źródła zasilania i kopie zapasowe dla zabezpieczenia infrastruktury.

- Wzmocnione hipernadzory oddzielające instancje klientów.

- Zapobieganie atakom DDoS na sieci.

- Regularne audyty zewnętrzne.

Podczas gdy zarządzamy bezpieczeństwem obciążeń chmurowych, które zostały wdrożone, musimy również okresowo przeglądać postawę bezpieczeństwa utrzymywaną przez dostawcę usług, szczególnie w odniesieniu do wszelkich obszarów wspólnej odpowiedzialności.

Możesz zacząć od:

- Przeglądanie certyfikatów audytowych dostawcy.

- Monitorowanie komunikatów doradczych dotyczących nowo pojawiających się zagrożeń wpływających na usługi.

- Ocena polityk przesiewowych pracowników dostawcy i polityk dotyczących obsługi danych.

Przenieś się do chmury bez strachu, z DreamHost

Twoje dane to Twój biznes. To praca, którą budowałeś przez lata. Dlatego tak ważne jest, aby dbać o bezpieczeństwo danych, szczególnie gdy są przechowywane w chmurze. Pomysły, które omówiliśmy w tym artykule, są doskonałym punktem wyjścia dla bezpieczeństwa danych opartego na chmurze.

Ale oto, o co chodzi: zabezpieczanie danych to nie tylko przestrzeganie listy zasad. Chodzi o czujność, świadomość ryzyka i podejmowanie kroków w celu ochrony.

Prawda jest taka, że dane są tak cenne jak ropa, a hakerzy chcą ukraść jak najwięcej. I stają się coraz lepsi w tym, co robią. Dlatego potrzebujesz również dostawcy usług, który pomoże wdrażać najlepsze praktyki zabezpieczeń, podczas gdy Ty robisz to, co robisz najlepiej — rozwijasz swój biznes.

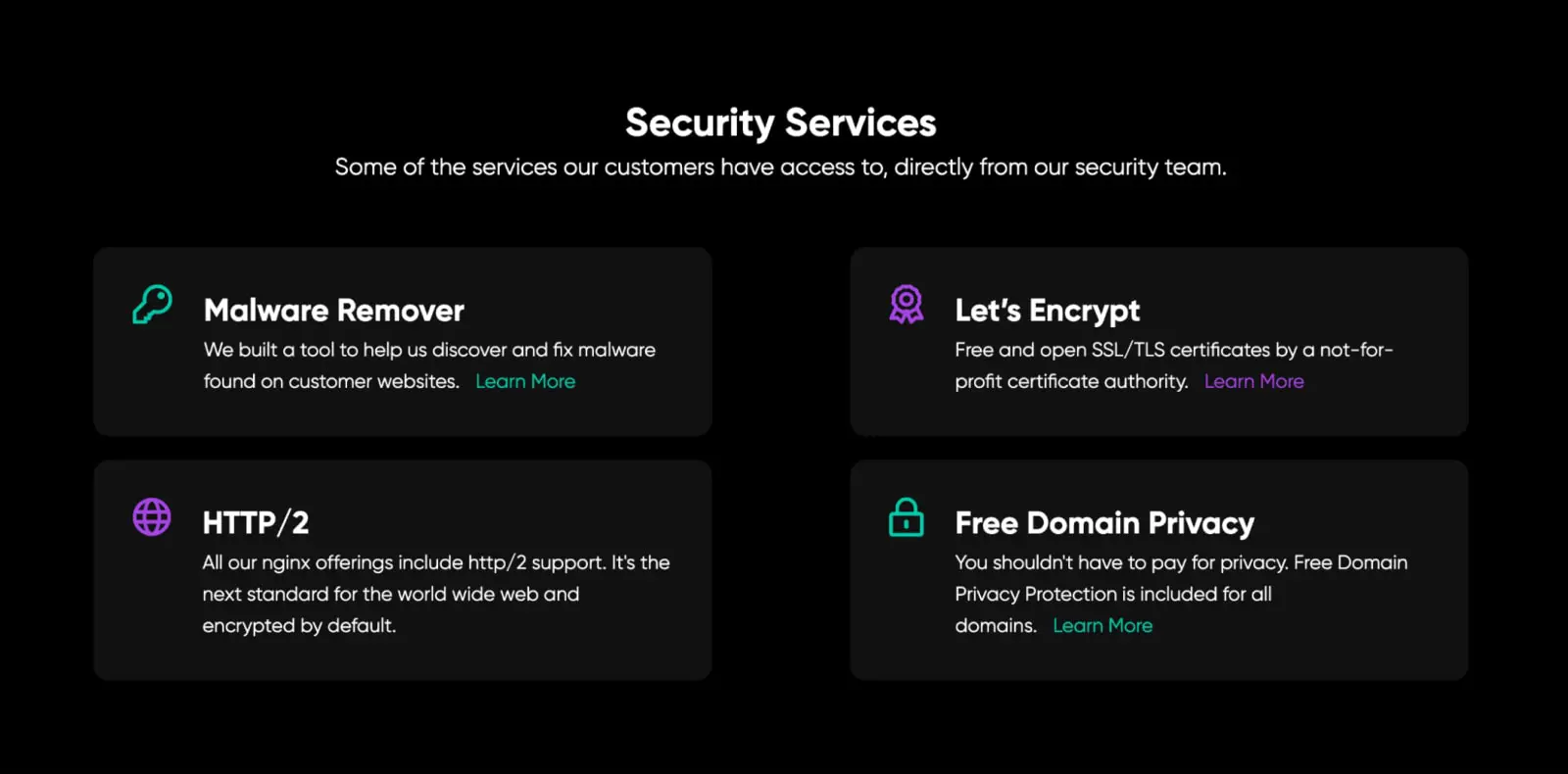

DreamHost skupia się na bezpieczeństwie i kopii zapasowych, więc możesz być spokojny, że Twoja cenna praca nie pójdzie na marne, jeśli dojdzie do incydentu związanego z bezpieczeństwem. Jeśli rozważasz dostawcę usług chmurowych dla swojego projektu, wypróbuj DreamHost już dziś.

Bezpieczne Hostingowanie Przechowywania w Chmurze

DreamObjects to niedroga usługa przechowywania obiektów idealna do hostowania plików, przechowywania kopii zapasowych oraz rozwoju aplikacji webowych.

Wypróbuj Za Darmo Przez 30 Dni