Термін “хмарні обчислення” часто вживається в наші дні. Але що він насправді означає? За модним словом ховаються реальні технології, як-от інфраструктура-як-послуга (IaaS), які забезпечують масштабовані обчислення на вимогу, місце та мережеві можливості.

Проте, міграція в хмару схожа на переїзд вашої організації в нескінченно масштабований, але невидимий офісний хмарочос. 75% компаній стверджують, що понад 40% їхніх даних, збережених у хмарі, є конфіденційними. Ігнорування безпеки залишає багато інформації компанії вразливою до загроз, таких як несанкціонований доступ, експлойти та невідповідність нормам.

Хороші новини полягають в тому, що хоча “хмара” здається ефемерною, з правильними основами та кращими практиками, ви можете ефективно захистити середовища IaaS.

У цьому посібнику ми поділимося 12 ключовими порадами, як забезпечити безпеку на ваших неуправліних хмарних серверах, віртуальних машинах, контейнерах, місцях для зберігання та сервісах, користуючись швидким зростанням, яке пропонують хмарні середовища. Почнімо.

1. Заборонити вхід за паролем Root

Одним із найпоширеніших методів, які атакуючі використовують для отримання несанкціонованого доступу до серверів, є метод грубої сили слабких паролів для високопривілейованих облікових записів, таких як root або адміністратор.

Щоб зрозуміти чому, уявіть себе зловмисним хакером. Якщо ваша мета – проникнути в систему та отримати доступ до конфіденційних даних, ви, ймовірно, почнете з спроби підібрати пароль Root (повторюючи спроби з різними паролями, доки не знайдете правильний). Якщо спроба вдається, ви отримуєте доступ до облікового запису Root, який має найвищий рівень системних прав, дозволяючи повний контроль над сервером.

Справа в тому, що з атаками методом «грубої сили» так: слабкі паролі можуть бути легко зламані за допомогою відповідних інструментів — і навіть сильні паролі можуть бути зламані терплячим, рішучим хакером.

Що якщо ви повністю відключите вхід за допомогою пароля для користувача Root і замість цього будете покладатися на аутентифікацію на основі ключа SSH?

SSH

Протокол безпечної оболонки (SSH) — це криптографічний мережевий протокол для безпечного виконання сервісів через незахищену мережу.

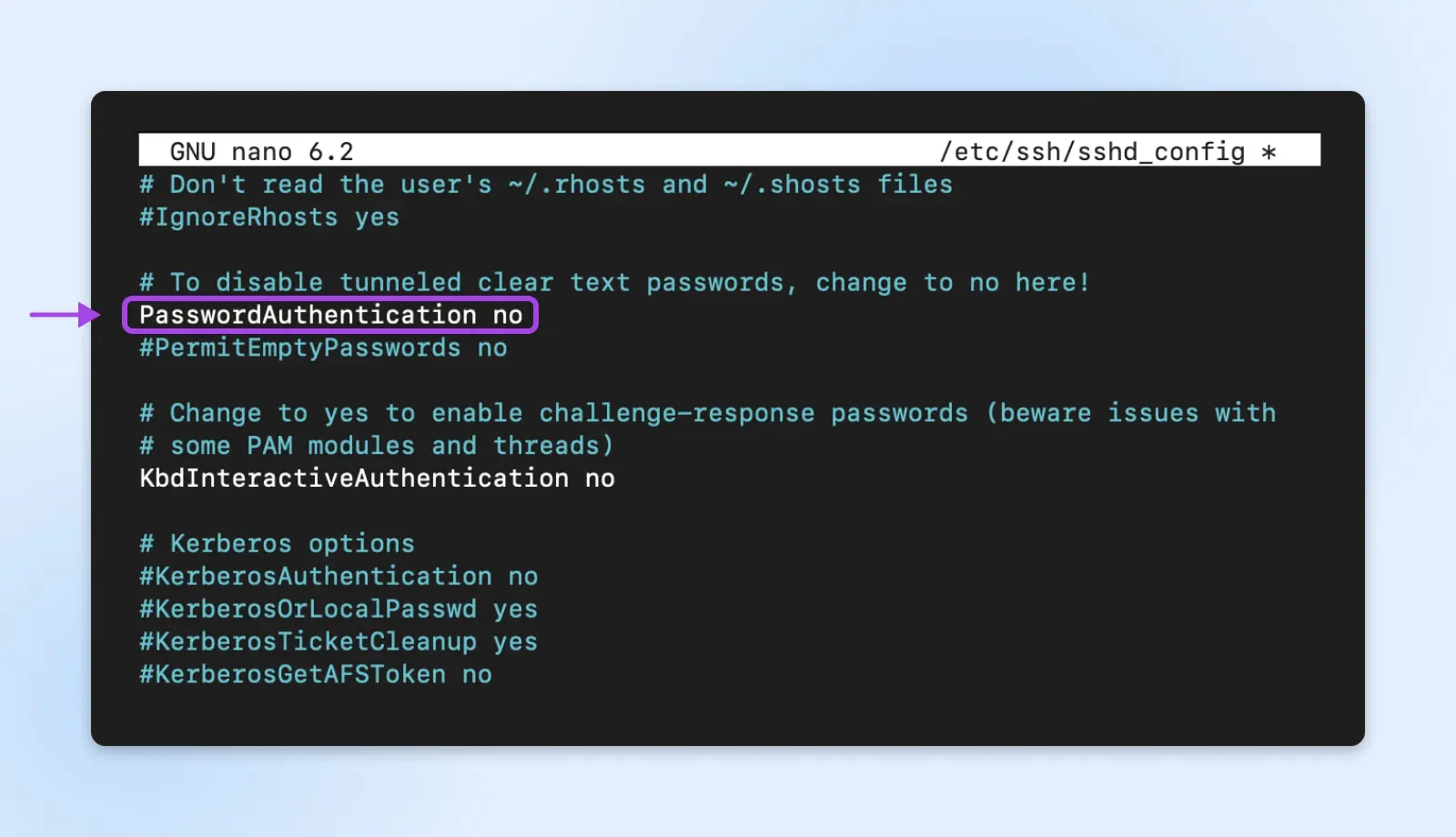

Читати даліЦю конфігурацію можна знайти у файлі /etc/ssh/sshd_config на вашому Linux сервері.

Це чудовий крок у правильному напрямку. SSH keys використовують асиметричне шифрування, що означає використання пари приватного та публічного ключів – замість пароля – для аутентифікації спроб входу.

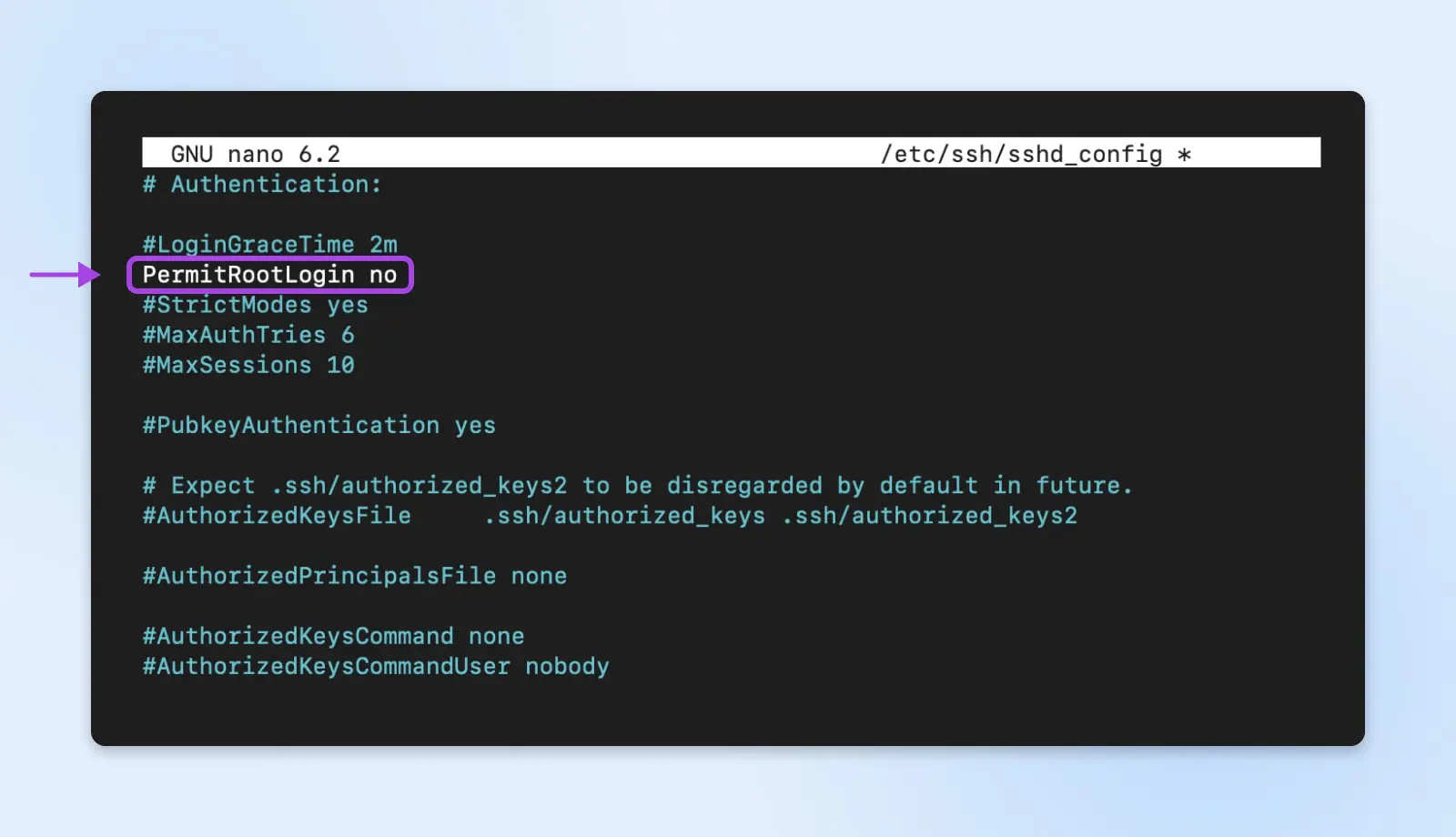

Ви можете зробити крок далі та відключити вхід Root через SSH, щоб запобігти спробам злому за допомогою методу грубої сили на Root. Це можна зробити, змінивши PermitRootLogin на no в тому ж файлі.

Приватний ключ, як це випливає з назви, зберігається в приватному порядку користувачем та зберігається на його комп’ютері. Відповідний публічний ключ потім зберігається на сервері, пов’язаному з обліковим записом цього користувача.

Під час процесу входу ключі використовують криптографічні методи для перевірки авторизованого з’єднання без розкриття фактичного приватного ключа. Цей метод ефективно захищає від атак методом грубої сили, оскільки вхід не може бути скомпрометований простим вгадуванням пароля.

2. Увімкніть автоматичні оновлення безпеки

Все програмне забезпечення містить вразливості: деякі відомі, а деякі ще не виявлені.

Зловмисники постійно шукають у програмах нові помилки, які дозволяють їм отримати доступ та контроль. Коли вразливості виявлені та усунені постачальниками програмного забезпечення, вони публікують оновлення безпеки.

Якщо ви вручну оновлюєте системи, хакери можуть скористатися моментом, коли ваші системи все ще вразливі, і отримати доступ. Але з автоматичними оновленнями ви можете залишити цей стрес позаду.

Наприклад, якщо вразливість виявлена в програмній бібліотеці, яка використовується вашим хмарним базовим програмним забезпеченням (наприклад, SQLite), хакери можуть дізнатися про неї та розпочати атаки. Але якщо ваші сервери баз даних налаштовані на автоматичне встановлення оновлень безпеки, як тільки вони публікуються, це завантажить та встановить патч для вирішення проблеми до будь-якого компромісу.

Також, процес автоматичних оновлень може бути налаштований на застосування патчів безпеки за певним графіком лише після того, як вони будуть належним чином протестовані. Для систем критичного призначення можна обрати постановку і тестування оновлень перед їхнім масштабним розгортанням. Автоматизація знімає тягар ручного втручання, залишаючи ваш доступ до хмари безпечним.

3. Встановлення та налаштування Fail2ban

Атаки методом грубої сили бувають різними і спрямовані на різні мережеві послуги. Крім зловживання логінами, такими як SSH, ми також повинні враховувати веб-додатки, сервери електронної пошти, бази даних та інше, які можуть бути вразливими до спроб вгадування паролів.

Саме тут інструменти захисту від вторгнень, такі як Fail2ban, стають дуже зручними.

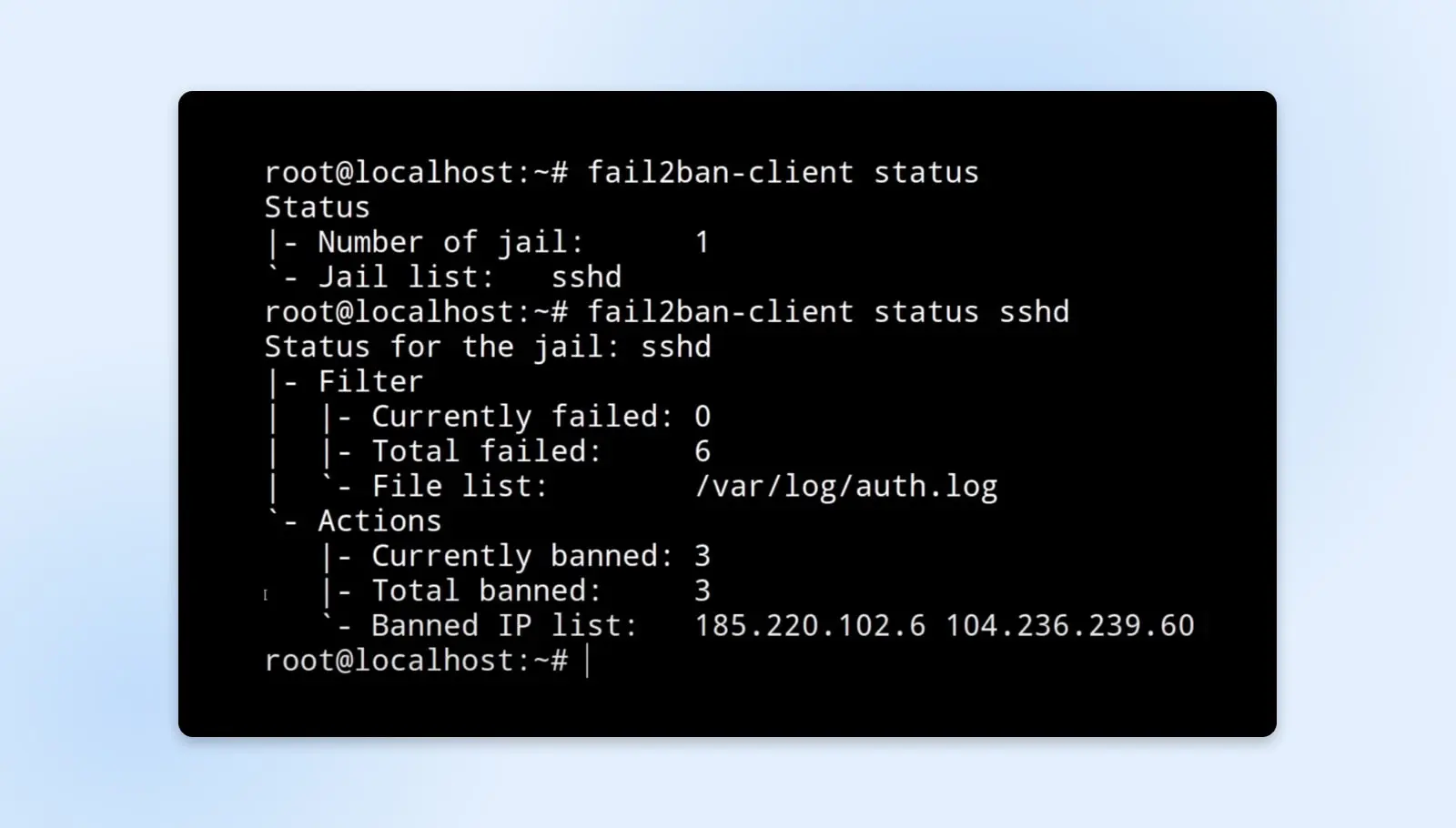

Fail2ban працює шляхом постійного моніторингу файлів журналів, які генеруються мережевими службами, та їх аналізу на предмет ознак повторних невдалих спроб доступу, що свідчать про автоматизовані спроби грубого взлому. Коли кількість невдалих спроб перевищує налаштовуваний поріг, Fail2ban автоматично оновлює правила системного брандмауера для блокування IP-адреси джерела, що відповідальне, запобігаючи подальшому зловживанню цією службою.

Для кращого розуміння врахуйте наступне:

Аліса налаштовує Fail2ban на своєму веб-сервері для моніторингу журналів невдалих спроб аутентифікації. Якщо IP здійснює п’ять невдалих спроб входу в адміністративну консоль протягом двох хвилин, що вказує на потенційну атаку, Fail2ban автоматично блокує цю IP-адресу від доступу до веб-додатку на 10 хвилин. Це захищає доступність додатку для легітимних користувачів, водночас стримуючи шкідливих акторів.

Тимчасові блокування IP можуть допомогти сповільнити нападників, які активно намагаються вгадати дані для входу або знайти вразливості. Fail2ban також вельми налаштовується — ви можете точно налаштувати моніторинг сервісів, пороги перед блокуванням, тривалість блокувань, параметри ведення журналів та більше. Ця гнучкість дозволяє широко використовувати його для захисту від ризиків брутфорс-атак у більшості хмарних завантажень.

4. Налаштування груп безпеки хмари як брандмауерів

Хоча інструменти на кшталт Fail2ban працюють на рівні окремого сервера для захисту від атак, ми також маємо враховувати захист хмарних ресурсів на рівні мережі. Хмарні платформи на DreamHost налаштовані за замовчуванням на безпеку.

Крім цього, DreamHost надає вам налаштовуваний віртуальний брандмауер, щоб ви могли вирішувати, який трафік приймати або відхиляти окрім стандартних налаштувань.

Наприклад, веб-сервери, як правило, повинні приймати вхідні з’єднання HTTP та HTTPS через порти 80 та 443. Тому група безпеки, призначена для цих хостів, буде налаштована на блокування всіх інших протоколів та комбінацій портів за правилами “заборонено за замовчуванням”. Аналогічно, вихідний трафік буде обмежений лише тим, що абсолютно необхідно для цієї функції.

Ретельна конфігурація груп безпеки виступає як перший рубіж оборони, дозволяючи тільки авторизованому вхідному та вихідному трафіку досягати ваших хмарних серверів та сервісів відповідно до найкращих практик доступу за принципом найменшого привілею.

5. Розгляньте можливість впровадження системи виявлення вторгнень

Хоча ми обговорювали заходи для проактивного блокування несанкціонованих спроб доступу та запобігання використання відомих вразливостей, досвідчені нападники все ще можуть знайти способи проникнення через ще невідомі дефекти.

У таких випадках раннє виявлення стає критично важливим.

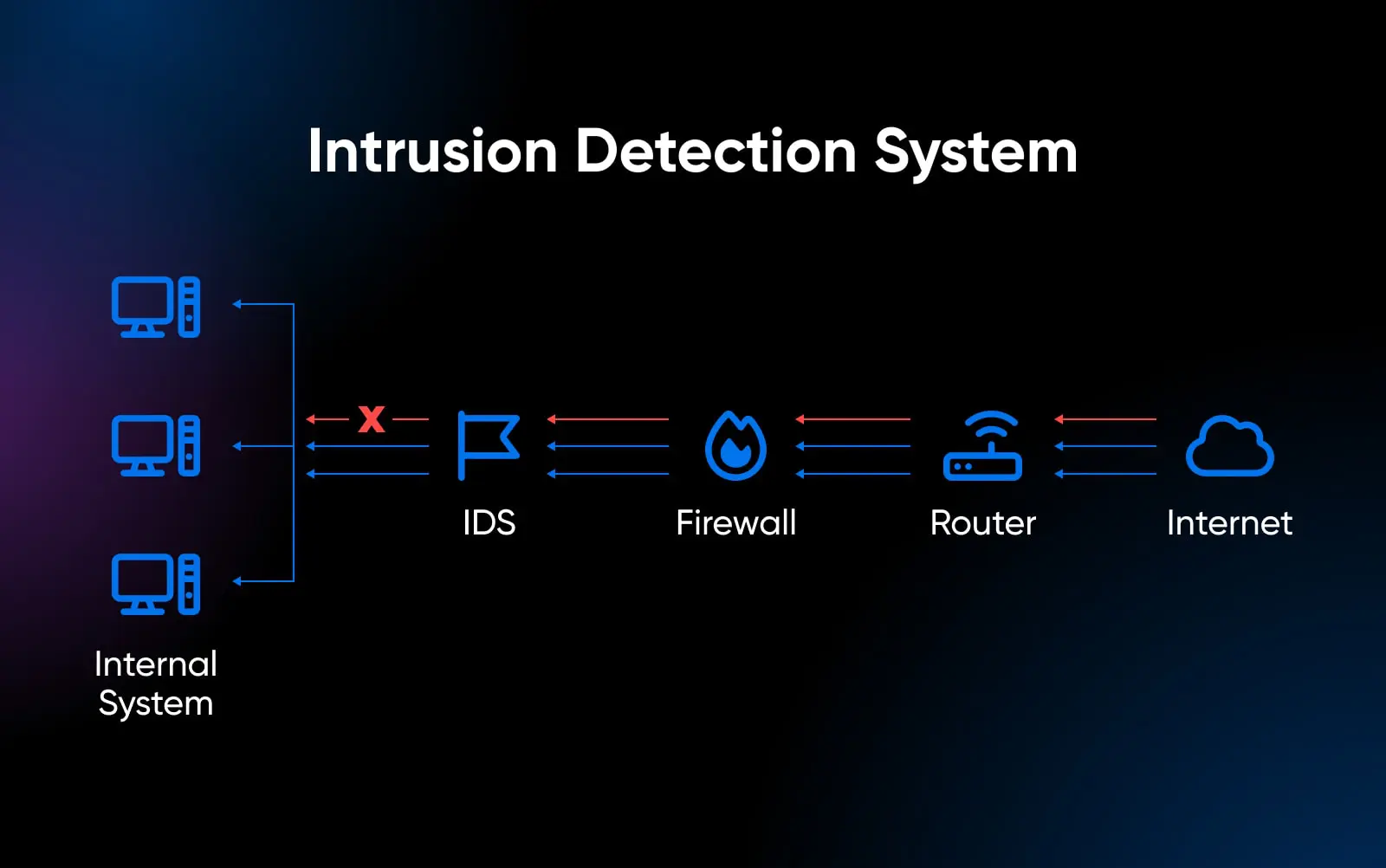

Саме тут система виявлення вторгнень (IDS) може надати величезну цінність — постійно моніторячи системи на предмет підозрілих активностей, що можуть свідчити про порушення. Рішення IDS існують у двох основних формах:

- Мережева IDS (NIDS): Аналізує мережеві пакети, перевіряючи наявність шкідливих навантажень, таких як віруси або відомі схеми атак. Часто використовується для виявлення поширення Malware та спроб злому, зосереджених на мережі.

- Хостова IDS (HIDS): Моніторить діяльність, конфігурації та логи на окремому сервері. Перевіряє на ознаки зловживань, несанкціонованих змін або порушень цілісності.

“Для запобігання атакам методом грубої сили слід впровадити багатофакторну аутентифікацію, політики безпечного сеансу, обмеження швидкості, автоматичні часові обмеження та всебічну систему виявлення вторгнень (IDS). Також слід використовувати безпечні та випадкові ідентифікатори сеансів, зберігаючи дані сеансів у безпечних місцях, таких як HttpOnly та Secure cookies, та впроваджувати механізми для виявлення та запобігання несанкціонованому доступу до сеансу.”

— Джессі Бефус, директор з управління корпоративною ідентичністю та доступом у ATB Financial

Популярний приклад, що використовується для середовищ Linux, – це Tripwire. Він підтримує обширну базу даних основних атрибутів файлів, таких як дозволи, хеші, метадані, записи реєстру та інше для хоста. З періодичністю він порівнює поточний стан з цією базою, щоб перевірити наявність будь-яких несанкціонованих змін, які могли б свідчити про недобросовісні дії.

Наприклад, нападник використовує уразливість, щоб отримати доступ до Shell на одному з веб-серверів. Він намагається замінити файли веб-сайту шкідливою версією, яка краде платіжні дані клієнтів. Як тільки ця зміна відбувається, Tripwire виявляє цю зміну під час наступної запланованої перевірки цілісності. Він сповіщає адміністратора про неочікувану модифікацію кореневої папки веб-сайту, дозволяючи їм розслідувати порушення, перш ніж станеться серйозна шкода.

Без Tripwire така атака могла залишитися непоміченою, дозволяючи нападнику таємно збирати записи клієнтів протягом тривалого часу. Швидко виявлене втручання – швидко локалізоване!

Як кажуть, “профілактика ідеальна, але виявлення обов’язкове,” і саме тут послуги хмарного IDS надають величезну цінність для забезпечення безпеки ваших даних.

6. Широко використовуйте шифрування даних

Досі ми обговорювали кілька рівнів контролю безпеки з метою запобігання несанкціонованому доступу до ваших хмарних серверів. Однак одним із основних принципів безпеки даних є те, що запобігання може зазнати невдачі, але шифрування служить як остання лінія оборони.

Навіть якщо всі інші заходи безпеки будуть обійдені, і хмарні сервери будуть успішно зламані, шифрування забезпечує захист збережених даних, таких як бази даних SQLite, архіви та файли, які залишаються захищеними та непридатними для використання нападниками. Це стосується також даних, що передаються, які повинні бути зашифровані під час передачі через мережі.

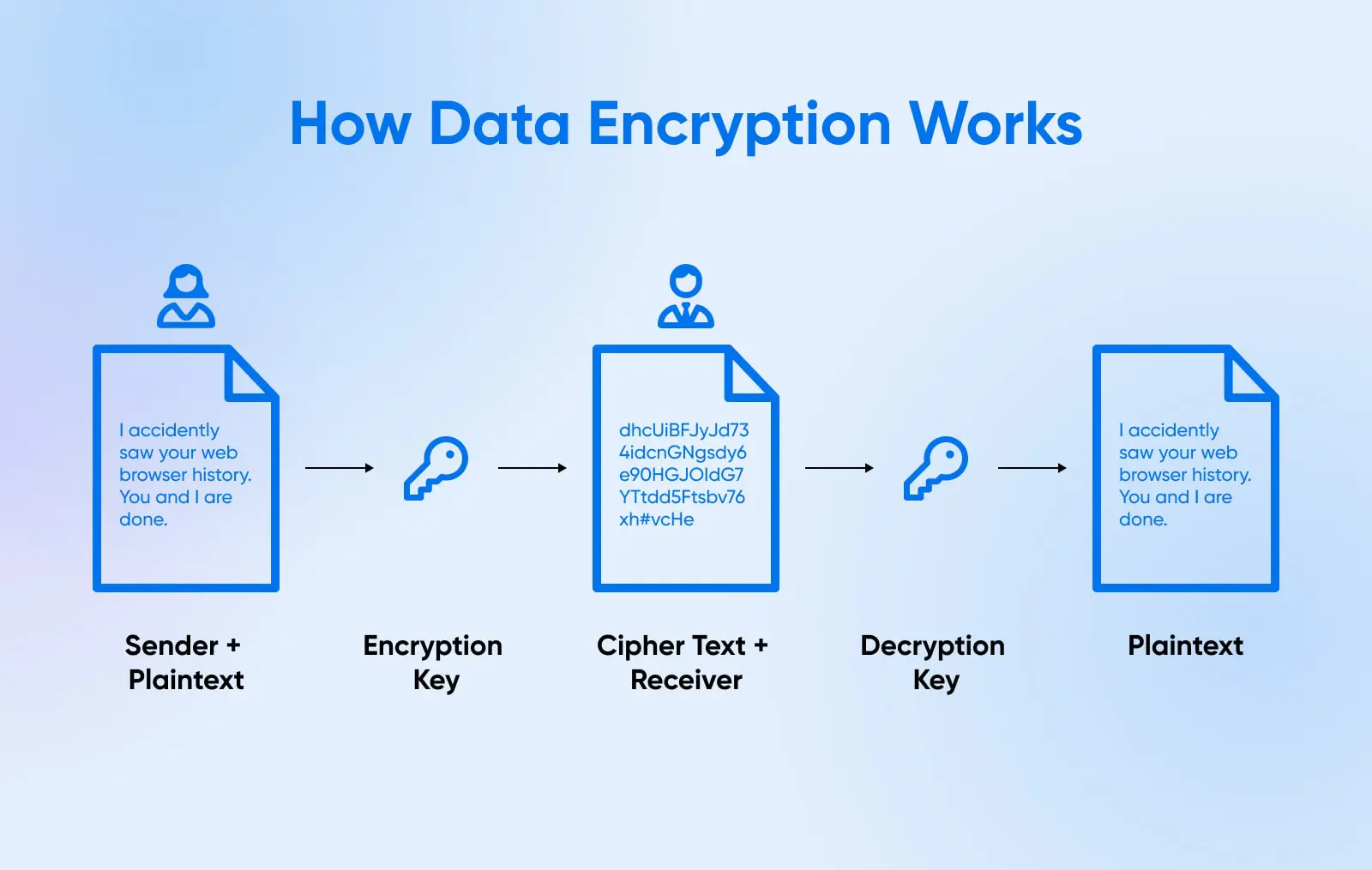

Шифрування загалом поділяється на дві категорії:

- Асиметричний: Використовує пару публічного/приватного ключа, де все, що зашифровано публічним ключем, може бути доступне тільки за допомогою відповідного приватного ключа і навпаки. Зазвичай використовується для безпечних з’єднань.

- Симетричний: Використовується спільний секретний ключ для шифрування та розшифрування даних. Використовується для ефективного масового шифрування даних в спокої, оскільки той самий ключ шифрує/розшифровує.

Якщо всі інші захисні засоби не спрацюють, зашифровані дані зірвуть плани нападника. Яка користь від злому хмарного сервера баз даних, якщо всі записи є нісенітницею без ключа для розшифровки?

7. Плануйте регулярні перевірки безпеки

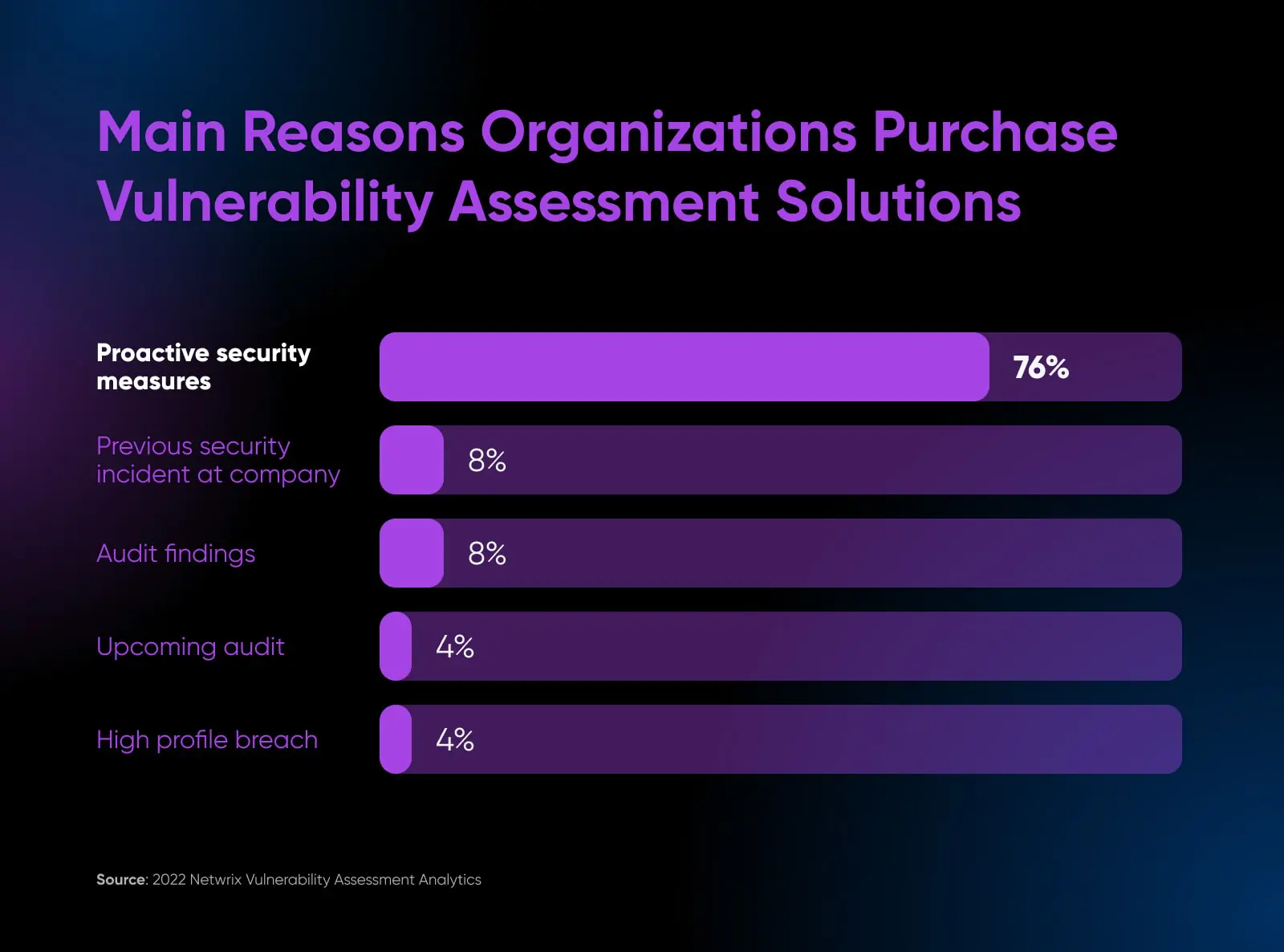

Ми вже розглянули різні профілактичні та детективні контролі, щоб забезпечити безпеку хмарної інфраструктури та даних у стані спокою. Проте, практика, яка поєднує всі ці аспекти, — це рутинні аудити безпеки.

76% опитаних компаній дотримуються регулярного протоколу аудиту безпеки, щоб проактивно ставитися до питань безпеки.

Аудити виконують кілька незамінних функцій:

- Перевірте, чи правильно впроваджені контролі, як передбачалося.

- Визначте, чи є якісь недоліки або прогалини, які потребують удосконалення.

- Кількісно оцініть та впорядкуйте залишкові ризики.

- Виявіть невідомі вразливості, які інакше не були б видимі.

- Надайте оновлений знімок поточного стану безпеки.

Загалом, аудити визначають, чи ваші задокументовані практики хмарних послуг точно відображають реальність.

Ви можете впроваджувати неформальні самостійні аудити як частину повсякденного адміністрування або планувати вичерпні офіційні оцінки щорічно, залежно від зрілості програми.

Сприймайте ці регулярні аудити безпеки хмарних сервісів як необхідні “медичні обстеження”, які виявляють ризиковані зони та підтверджують успішні практики, так що коригувальні дії можуть бути вжиті до того, як щось піде не так.

8. Реалізація управління ідентичністю та доступом

Тепер, коли ми обговорили заходи захисту, які впроваджені безпосередньо в самій інфраструктурі хмари, наступним логічним кроком є управління адміністративним доступом.

Без управління ідентичністю та доступом (IAM), які виступають у ролі хмарних вартових, нападники просто націлилися б на користувацькі дані, щоб обійти захист інфраструктури через законні канали доступу.

Саме тому надійна програма IAM стає основою для того, хто може отримати доступ до хмарних середовищ та даних у межах передбачених дозволів — надаючи лише необхідні привілеї.

Деякі з найважливіших компонентів IAM включають:

- Центральні директорійні служби: Підтримка користувацьких облікових записів та ролей у центральному директорії, такому як Active Directory з одноразовим входом, на відміну від локального зберігання на окремих серверах. Забезпечує відкликання доступу, політики паролів та консолідацію.

- Принцип найменшого привілею: Користувачі зіставляються з ролями та групами, які відповідають найменшому підмножині систем та дозволів, необхідних для функціонування, на відміну від загального доступу. Мінімізує потенційні збитки у разі компрометації облікових записів.

- Надійна аутентифікація: Паролі посилюються багатофакторною аутентифікацією для доступу до адміністративних консолей хмарних сервісів та інфраструктури. Зменшує вразливість до грубих сил шляхом вимоги додаткових факторів, таких як токени або біометричні дані при аутентифікації сеансів.

- Управління правами доступу: Відстеження призначень доступу та підвищення прав, що забезпечує видимість дозволів. Автоматичний огляд доступу поєднується з регулярною звітністю про права для поступового видалення непотрібних призначень з часом.

- Журнали аудиту: Ведення журналу діяльності за допомогою інструментів на кшталт CloudTrail, що фіксує дії адміністраторів по всій хмарній мережі. Важливо для розслідування інцидентів, відповідності вимогам та виявлення ризикованих дій внутрішніх осіб.

- API/токени: Доступ до хмари на основі коду через API та інструменти, що покладаються на короткочасні генеровані токени. Забезпечує додатковий захист у порівнянні з тільки користувацькими інтерактивними входами.

Надійне IAM є критично важливим для безпеки хмарної системи, оскільки воно визначає, хто може проникнути в хмарні середовища незалежно від оборонних заходів інфраструктури безпеки. Помиліться з IAM і всі ваші заходи безпеки можуть стати вразливими. Але якщо ви впровадите привілейований доступ, резервне копіювання та шифрування, решта стає експоненційно ефективнішою, оскільки IAM перекриває несанкціонований вхід від коренів.

9. Вимагати багатофакторну аутентифікацію (MFA)

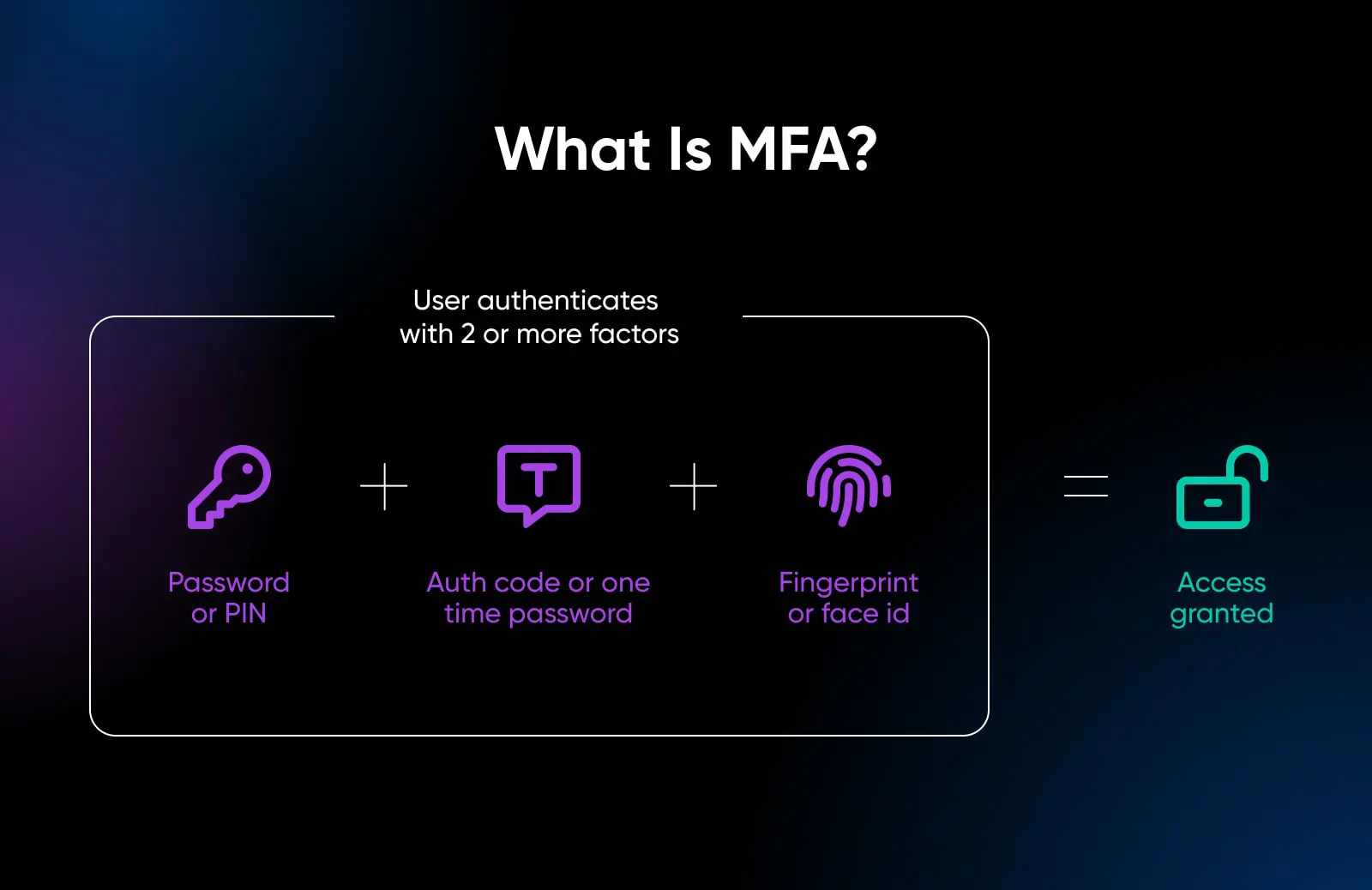

Розширюючи можливості контролю доступу, одним із надзвичайно корисних механізмів для впровадження є багатофакторна аутентифікація (MFA), яка вимагає декількох методів перевірки особистості.

Де однофакторна автентифікація спирається лише на один креденціал, такий як паролі, MFA використовує наявність у користувачів кількох методів перевірки, вимагаючи наявності двох або більше для повної автентифікації сесій. Це істотно знижує ризики підробки, навіть якщо один з факторів був скомпрометований.

Загальні приклади включають:

- Вимагає одноразового коду перевірки, який надсилається через SMS/електронну пошту разом з введенням імені користувача та пароля.

- Використання апаратного токена або додатку-аутентифікатора для генерації обертових кодів.

- Використання біометричних даних, таких як сканування відбитків пальців або розпізнавання обличчя на мобільному.

- Відповідь на запитання безпеки, які встановлені користувачем.

Тому навіть якщо пароль до хмарної консолі буде вгадано за допомогою грубої сили, без перехоплення телефону користувача для SMS-токенів, сесія не зможе продовжитися. Саме тому облікові записи DreamHost можуть бути захищені за допомогою MFA— Цей додатковий бар’єр може відлякувати автоматизовані атаки, змушуючи їх шукати легшу мішень.

10. Захищені кінцеві точки, що мають доступ до хмари

До цього часу наші методи захисту даних зосереджувались на захисті самої хмарної інфраструктури, а також каналів доступу до неї. Однак, ми повинні враховувати загрози, які виникають з компрометованих кінцевих точок, які потім підключаються до хмарних середовищ.

Якщо у ноутбуках та робочих станціях відсутні захисти від вірусів, наприклад, Malware може перейти з них на добре захищені хмарні сервери. Саме тому заходи безпеки кінцевих точок тісно інтегруються з політиками доступу до хмари як ще один критичний шар оборони в глибину.

Загальні методи захисту кінцевих точок включають:

- Встановлення надійних інструментів антивірусу/анти-Malware.

- Впровадження системи виявлення та реагування на кінцевих точках (EDR) для додаткового моніторингу.

- Включення файрволів та систем виявлення вторгнень на базі хоста.

- Своєчасне підтримання оновлень безпеки та патчів.

- Відстеження інвентаризації активів за допомогою агентського програмного забезпечення.

- Заборона адміністративних привілеїв на пристроях кінцевих користувачів.

- Запровадження шифрування дисків через Bitlocker.

- Блокування несанкціонованих периферійних пристроїв, таких як USB-накопичувачі.

- Безпечна налаштування веб-проксі та фільтрація DNS.

11. Віддайте перевагу обізнаності та навчанню з питань безпеки

Після обговорення різних технічних та процедурних заходів безпеки для захисту даних у хмарі, ми зараз звертаємось до того, що часто є найбільшою вразливістю: людський фактор.

Наскільки ми проектуємо багаторівневі захисти, такі як файрволи, IAM, шифрування та зміцнення для захисту хмарної інфраструктури, жоден з них не має значення, якщо користувачі самі займаються ризикованими практиками, чи то навмисно, чи випадково.

Деякі поширені приклади включають:

- Використання одних і тих же паролів для особистих та робочих акаунтів.

- Відкриття фішингових електронних листів та шкідливих вкладень.

- Не перевіряння посилань перед кліком по них.

- Зберігання паролів у незахищених файлах або нотатках.

- Обговорення конфіденційних даних через незахищені канали.

- Не виходячи з акаунтів хмарних сервісів після використання.

- Зберігання файлів з чутливими даними у загальнодоступних хмарних сховищах.

Список може бути нескінченним. Жодні технічні контролі не можуть повністю компенсувати відсутність обізнаності з питань безпеки серед команд, які щодня працюють з хмарними платформами. Тому постійне навчання є найсильнішим щитом, оскільки воно сприяє формуванню самопідтримуючої культури безпеки.

Реалізація формальних програм підвищення обізнаності з питань безпеки повинна зосередитися на:

- Імітований фішинг: Навчає персонал виявляти та уникати реальних фішингових ловушок, що спрямовані на облікові дані та дані в хмарах. Покращує розуміння загроз.

- Безпечні практики: Надає рекомендації щодо гігієни паролів, попередження про соціальну інженерію, обробку конфіденційних даних, правильне використання хмар та більше. Встановлює очікування від використання.

- Ризики хмар: Висвітлює поширені вразливості специфічні для хмар, такі як неправильні налаштування, неконтрольований доступ та витоки даних, щоб персонал краще розумів наслідки своїх обов’язків.

- Вимоги до відповідності: Визначає політики для управління доступом, обробки даних третіми сторонами та регулювання використання. Забезпечує дотримання вимог.

- Звітування про інциденти: Заохочує конфіденційне повідомлення про підозрювані порушення або виявлені витоки. Підвищує видимість.

“Жоден пароль, ключ доступу, менеджер паролів або двофакторна аутентифікація *самостійно* не можуть захистити вас від соціальної інженерії. Соціальні інженери спочатку націлюються на нас, як на людей, а вже потім на технології, які ми використовуємо. Ми повинні розуміти, що лише технічні рішення не забезпечать ідеального захисту.”

— Доктор Мартін Краємер, заступник з питань свідомості безпеки, KnowBe4

Щорічне або дворічне оновлення навчання у поєднанні з постійним коучингом виховує організаційну культуру, зосереджену на безпеці, де користувачі хмарних сервісів краще усвідомлюють безпечне поводження з даними.

12. Моніторинг стану безпеки провайдера послуг

Останнє, але не менш важливе, аспектом безпеки в хмарі, який часто залишається поза увагою, є управління безпекою, що надається самим провайдером хмарних послуг.

“Моніторинг важливий, оскільки інструменти не працюють на 100% самостійно. Мати сторонню особу або команду для аналізу сповіщень та реагування на інциденти — це найкращий [спосіб] покращити вашу безпеку та захистити ваші інформаційні активи.”

— Феліпе Мафра, CISO Північної Америки у Thales GTS

Поки дискусії стосовно шифрування, управління доступом та подібного зосереджені на контролях, які ми безпосередньо керуємо, провайдер хмарних послуг також впроваджує базові захисти для центрів обробки даних, мереж та апаратної інфраструктури, яка лежить в основі наших комп’ютерних середовищ.

Приклади заходів безпеки, впроваджених провайдерами, включають:

- Фізичний захист центру обробки даних, такий як огорожі, відеоспостереження та охорона.

- Біометрична аутентифікація для доступу до центру обробки даних.

- Резервне живлення та резервні копії для забезпечення інфраструктури.

- Посилені гіпервізори, що розділяють інстанції клієнтів.

- Заходи щодо пом’якшення DDoS-атак для мереж.

- Регулярні аудити сторонніми організаціями.

Отже, поки ми контролюємо безпеку хмарних робочих навантажень, що розгорнуті, ми також повинні періодично переглядати стан безпеки, який підтримується постачальником послуг, особливо стосовно будь-яких зон спільної відповідальності.

Ви можете почати з:

- Перегляд сертифікацій аудиту провайдера.

- Моніторинг консультативних повідомлень щодо нових загроз, які впливають на сервіси.

- Перевірка політик провайдера щодо перевірки співробітників та обробки даних.

Безстрашно переходьте в хмару з DreamHost

Ваші дані — це ваш бізнес. Це робота, над якою ви працювали роками. Саме тому так важливо зберігати ваші дані в безпеці, особливо коли вони зберігаються в хмарі. Ідеї, які ми розглянули в цій статті, є відмінною відправною точкою для безпеки ваших даних, що базуються в хмарі.

Але ось що важливо: забезпечення безпеки ваших даних – це не просто дотримання списку правил. Це про пильність, про усвідомлення ризиків і про вжиття заходів для вашого захисту.

Правда в тому, що дані так само цінні, як нафта, і хакери хочуть вкрасти якомога більше. І вони стають лише кращими в тому, що роблять. Тому вам також потрібен провайдер послуг, який допомагає впроваджувати кращі практики безпеки, поки ви робите те, що вмієте найкраще — розвивати свій бізнес.

DreamHost зосереджений на безпеці та резервному копіюванні, тому ви можете бути впевнені, що ваша цінна робота не зникне даремно, якщо станеться інцидент з безпекою. Якщо ви розглядаєте провайдера хмарних сервісів для вашого проекту, спробуйте DreamHost сьогодні.